Revendeur agréé, marché gris : comment bien acheter une clé logicielle ?

Les plus anciens de nos lecteurs se

souviennent probablement avec nostalgie des grosses boites en carton

contenant il y a plus de 20 ans les CD de jeux vidéo et logiciels PC. La

grande époque est maintenant révolue. Les bons vieux CD et leurs

grosses boites ont cédé la place au dématérialisé.

Maintenant, acheter un jeu, c'est généralement acheter une clé

logicielle (et éventuellement une petite boite vide avec juste un papier

contenant le code à l'intérieur). Un marché juteux dont certains

n'hésitent pas à contourner les règles pour leur propre intérêt.

Rapidement, des acteurs plus ou moins légaux ont vu les nombreux bénéfices qu'ils pouvaient réaliser avec la vente de

clés numériques. Ce marché gris a cependant des limites, et il existe quelques bonnes pratiques pour éviter les fraudes.

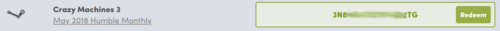

Qu'est-ce qu'une clé logicielle ?

Lorsque vous achetez un jeu ou tout autre logiciel dématérialisé, vous achetez une

clé logicielle,

parfois aussi appelée clé numérique ou clé d'activation. Il s'agit

d'une suite de chiffres et de lettres unique créée par l'éditeur dudit

logiciel. Cette chaine de caractère garantit que le produit n'est pas

une contrefaçon et qu'il n'est utilisé que par une seule personne :

l'acheteur.

Selon la plateforme utilisée, cette clé logicielle peut être

définitivement associée à un compte. Si ce dernier est effacé, vous

perdez alors immédiatement les jeux liés à vos clés. C'est une gestion

proche des DRM, qui imposent des contraires similaires. Afin de vérifier

la validité d'une clé, les éditeurs recourent souvent à une

vérification via une connexion internet.

D'où proviennent les clés d'activation ?

Il existe des dizaines de plateformes en ligne qui vendent des clés

logicielles, souvent à des prix défiant toute concurrence. Certaines

sont totalement légales, mais d'autres sont bien plus floues sur leur

fonctionnement...

Pour se procurer les

clés numériques, ces plateformes

emploient diverses méthodes. Les revendeurs agréés achètent à prix

préférentiel des lots de clés directement auprès des éditeurs ou de

grossistes officiels. Ils sont aussi autorisés à pratiquer des soldes

lors des périodes appropriées. C'est totalement légal. En fait, c'est la

seule méthode parfaitement légale, les autres moyens utilisés par

certains revendeurs étant bien moins honnêtes.

Dans la famille « récup' de clés logicielles pas chères », nous avons le

rachat de stocks de vieux CD invendus. Les clés utilisées sur ces CD

sont officielles, car fournies à l'origine par les éditeurs. Mais en

France, ce type de pratique n'est pas toléré par la loi. D'autres pays

comme l'Allemagne sont plus souples sur cette façon de procéder.

Dans la même veine, certains revendeurs n'hésitent pas à acheter des CD

officiels vendus quelques euros dans des pays étrangers avec un moindre

niveau de vie comme la Pologne ou la Russie par exemple. Dès lors, ces

revendeurs invitent les utilisateurs à utiliser des VPN pour valider les

clés auprès des serveurs de vérification à l'étranger. Tout comme le

rachat de stocks d'invendus, cette méthode est plus ou moins tolérée

selon les pays. En France, elle est interdite.

Au milieu de toutes ces méthodes plus ou moins obscures, on trouve aussi quelques petits malins qui demandent des

clés d'activation

auprès des développeurs indépendants à des fins de tests (revue écrite,

vidéo YouTube, etc...), puis les revendent ensuite sur les

marketplaces.

On passe maintenant dans l'illégalité pure. Les revendeurs les moins

scrupuleux n'hésitent pas à racheter du matériel usagé afin d'en

extraire les clés d'activation avec des logiciels spécifiques. Pire

encore : certaines clés sont achetées avec des cartes bancaires volées.

Inutile de dire que c'est totalement illégal...

Qu'est-ce que je risque à utiliser une clé « grise » ?

Vous avez acheté une clé d'activation sur un site qui s'avère assez flou

sur ses pratiques ? Dans le meilleur des cas, il n'arrivera rien. Vous

pourrez utiliser votre jeu vidéo ou votre logiciel normalement pour une

période illimitée.

Mais dans beaucoup de cas, les utilisateurs voient leur clé désactivée

au bout d'un moment, voire ne pas être acceptée lors de l'activation

auprès du service. En 2015, Ubisoft avait ainsi bloqué les clés

illégales de centaines de joueurs de FarCry 4, avant de finalement se

raviser. Ces clés avaient été achetées sur la plateforme officielle

Origin avant d'être revendues à prix discount sur diverses marketplaces

comme G2A ou Kinguin.

Si voir son achat être désactivé n'est pas agréable, le pire qui puisse

arriver est la clôture complète de votre compte et le bannissement de la

plateforme que vous utilisez. Certains joueurs Steam en ont fait les

frais suite à l'utilisation de clés frauduleuses. Ces mesures extrêmes

restent assez rares, étant donné le flou légal entourant le

marché des clés logicielles.

Petit tour d'horizon des revendeurs

Voyons maintenant quelles sont les diverses plateformes existantes sur le marché du dématérialisé.

Editeurs

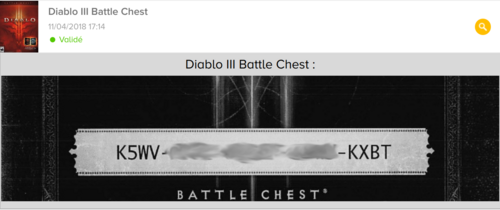

EA, Ubisoft, Blizzard sont de gros noms du jeu vidéo. C'est donc tout

naturellement qu'ils ont basculé une partie de leurs boutiques vers le

dématérialisé. Ces gros éditeurs possèdent ainsi des sites dédiés à la

vente de leurs jeux phares comme Les Sims 4 ou Diablo III. Toute clé

achetée sur ces sites est activable sur les applications dédiées Origin

(EA), Uplay (Ubisoft) et Battle.net (Blizzard). Si les jeux sont vendus

au prix légal recommandé - ou MSRP - vous aurez la garantie d'avoir des

clés logicielles totalement officielles.

Revendeurs agréés

Toujours du côté de la légalité, on trouve ensuite les revendeurs approuvés par les éditeurs.

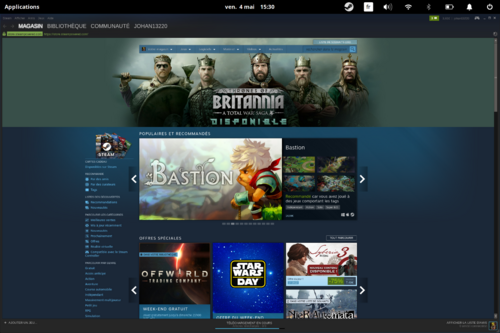

La plus célèbre plateforme de vente en dématérialisé est Steam.

De nombreux développeurs indépendants la privilégie pour tenter de

faire connaitre leur dernier titre. Rares sont les éditeurs à ne pas

afficher leurs œuvres sur Steam.

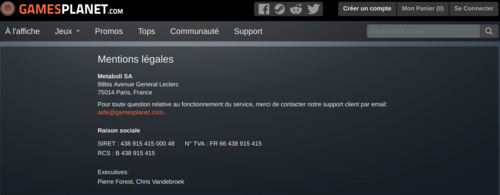

Mais le bébé de Gabe Newell n'est pas le seul à proposer la vente de clés officielles. Notre partenaire

Gamesplanet

est aussi un endroit de choix pour dégotter des jeux à prix réduit.

Cette plateforme française fait partie des revendeurs de confiance de

nombreux éditeurs connus.

Mais on peut aussi citer DLgamer, Humble Bundle, GOG... Le choix est

suffisamment vaste pour agrandir votre médiathèque sans entrer dans

l'illégalité.

Les revendeurs « gris »

S'il y a du choix dans les plateformes de revente légale, que dire des

revendeurs plus flous sur leurs pratiques ? Ils écument le Net, surfant

sur les failles de la loi afin de réaliser un maximum de profit au

détriment des développeurs et éditeurs...

La plus connue des joueurs est probablement

Instant-Gaming, qui

propose souvent des jeux à -50% le jour de leur sortie officielle. Basée

à Hong-Kong, cette plateforme de vente de clés d'activation utilise des

clés CD scannées : un procédé légal dans certains pays, mais pas en

France.

Si IG vend les clés en son nom propre et possède son propre réseau de «

récupération », il existe à ses côtés de nombreuses marketplaces plus ou

moins obscures. Ces sites mettent en rapport des vendeurs de clés avec

les acheteurs. Il devient dès lors difficile de savoir si la clé que

vous allez acquérir est légale ou provient d'un achat avec une CB volée

ou autre fraude. Il y a de fortes chances qu'elle fonctionne bien après

son achat, mais qu'elle se retrouve bloquée après quelques jours ou

semaines...

Parmi ces places de marché, les plus connues sont

G2A et

Kinguin.

Elles proposent les prix les plus bas du marché, mais acheter là-bas

n'est pas conseillé comme on pu le constater les joueurs de FarCry 4 en

2015. On peut aussi citer d'autres revendeurs de ce type comme

MMOGA ou

SCDkey, qui opèrent à plus petite échelle.

Comment repérer un site frauduleux ?

Dégager le bon grain de l'ivraie n'est pas simple quand on cherche à

réaliser des économies tout en restant dans la légalité. Voici quelques

astuces pour éviter d'engraisser des sites illégaux.

Vérifier l'emplacement de la société

Avant tout achat compulsif, l'idéal est de faire un tour par les

conditions générales et autres informations légales du site de vente. La

présence d'un numéro SIRET pour les sociétés basées en France et une

immatriculation au RCS sont de bonnes bases pour une structure légale.

Si vous utilisez une plateforme européenne, vous devrez vérifier que les

informations légales concordent bien avec celles du pays d'hébergement.

Et en dehors de l'UE, on ne peut que vous conseiller de faire

doublement attention. Evitez les revendeurs situés en Chine ou en

Russie...

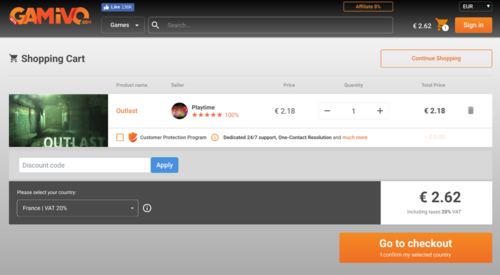

TVA : une obligation légale pour la France

Un autre indice qui peut indiquer qu'un

revendeur de clés d'activation

est honnête est son comportement vis-à-vis de la TVA. En France, toute

clé numérique commercialisée doit faire l'objet de cette taxe. Si des

sites comme Gamesplanet, Humble Bundle ou Steam indiquent clairement

lors de l'achat que la TVA est appliquée, ce n'est pas le cas pour

Instant-Gaming ou G2A.

Un tel fait est une fraude en France ou plus largement en Europe.

L'excuse souvent invoquée par ces plateformes est que ce sont les

utilisateurs qui doivent déclarer leur achat auprès du fisc afin de

s'acquitter de la taxe... Vérifiez donc bien que la TVA est appliquée

lors de votre acquisition afin de rester en règle avec la loi !

Revendeur agréé ou menteur avéré ?

Plusieurs revendeurs se vantent sur la toile d'être des partenaires

officiels des plus gros éditeurs. Pourtant, avec quelques recherches, on

se rend vite compte que c'est loin d'être la réalité. Instant-Gaming

affirme avec fierté que ses clés sont achetées de manière officielle à

des distributeurs agréés. Or ce site ne figure sur aucune liste

officielle des éditeurs. Un flou qui n'incite pas à la confiance...

L'idéal reste donc de passer quelques minutes à vérifier les revendeurs

agréés sur les sites officiels des éditeurs.

Voici quelques pistes pour bien commencer :

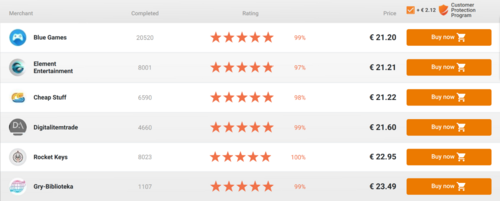

Vérifier les avis sur les forums

Si vous tentez un achat sur une place de marché, nous vous recommandons

avant tout de vérifier les avis. La plupart des plateformes possèdent un

système de notation des vendeurs. Un vendeur malhonnête sera vite

bombardé de commentaires négatifs, fuyez ce genre de personnage comme la

peste.

Plus largement, si vous avez un doute quant à la légalité d'un

revendeur, nous vous recommandons de parcourir quelques forums

spécialisés. Vous verrez vite si des clés logicielles provenant de ce

site ont été désactivées.

Présentation des revendeurs certifiés et marketplaces les plus connus

Pour terminer ce petit dossier - qui nous l'espérons vous aura aidé à y

voir plus clair sur le marché des clés logicielles - nous vous proposons

un petit tour d'horizon des revendeurs les plus prisés par les joueurs.

Certains sont honnêtes, d'autres marchent plus dans l'obscurité. A vous

de voir si un prix plus bas au mépris de la loi vous semble justifié...

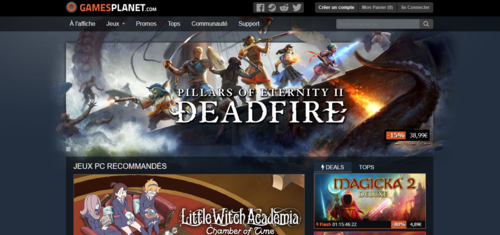

Metaboli - Gamesplanet

Partenaire de longue date de Clubic, Gamesplanet est l'une des plus grosses

plateformes de vente de clés numériques

en France. Fondé par la société Metaboli, Gamesplanet est un revendeur

agréé par les plus gros éditeurs du monde. Basé en France, ce site offre

des prix plus intéressants que sur Steam sans pour autant contourner

les lois. C'est un exemple de ce que devrait être tout revendeur de clé

d'activation pour PC et Mac.

DLgamer

Autre acteur français basé à Paris,

DLgamer montre patte blanche

quant à ses pratiques. Ce revendeur est lui aussi totalement approuvé

par les éditeurs, ce qui en fait un site de confiance quand il s'agit

d'acheter des

clés logicielles pour PC et Mac. Les

réductions pratiquées restent de l'ordre de 10 à 20%. Un programme VIP

permet d'obtenir jusqu'à 5% supplémentaires sur vos achats ainsi que des

bonus lors des précommandes de jeux.

Instant-Gaming

Ce site basé en Chine est le plus prisé des joueurs. Un succès dû aux

prix impressionnants proposés par la plateforme, allant parfois jusqu'à

-70% pour des jeux encore récents. Le revendeur n'est cependant pas des

plus transparents : il n'applique pas la TVA et il n'est pas agréé par

les éditeurs. Les clés fournies sont des scans récupérés sur des

boitiers de CD officiels. Une pratique illégale en France, mais

autorisée dans d'autres pays d'Europe. Malgré les prix attractifs

pratiqués par Instant-Gaming, ses méthodes restent assez floues.

Cependant, rares sont les joueurs ayant reporté un blocage des clés

achetées sur ce site.

Gamivo

Entretenue par une société maltaise,

Gamivo est une place de

marché destinée à la vente de clés logicielles PC/Mac. On y trouve aussi

des cartes prépayées pour le Play Store de Google ou encore le eShop de

Nintendo. C'est plutôt complet ! Comme toute marketplace, il faut

trouver le bon revendeur pour éviter de se faire arnaquer, ce qui n'est

pas toujours une mince affaire. Un système de notation permet néanmoins

de se faire une idée de la qualité d'un vendeur. Le site permet aussi de

déclarer la TVA de 20% obligatoire en France. Notez toutefois que par

défaut, cette option n'est pas activée lors de la commande. En tant que

marketplace, Gamivo ne fait pas partie des revendeurs agréés par les

éditeurs.

G2A

Tout comme Gamivo,

G2A est une place de marché. On y trouve des

clés numériques pour PC et Mac, des cartes cadeaux iTunes ou Play Store,

le tout à des prix défiants toute concurrence. Basé à Hong Kong comme

son concurrent Instant-Gaming, G2A applique la TVA lors des achats et

offre un système de notation afin de vérifier la qualité des vendeurs.

Cette plateforme de revente de clés d'activation a cependant vu sa

réputation entachée à plusieurs reprises, des vendeurs peu scrupuleux

n'hésitant pas à placer des offres sur des clés obtenues de façon

illégale... G2A n'est d'ailleurs pas parmi les sites recommandés par les

éditeurs.

Kinguin

Face à G2A et IG, on trouve

Kinguin. Une autre place de marché

chinoise qui met en relation vendeurs et acheteurs de clés numériques.

Tout comme G2A, le site a parfois la réputation de vendre des clés

logicielles douteuses provenant de Russie et activables uniquement en

passant par un VPN. De plus, le site n'applique aucune TVA. Bien

entendu, il n'est pas recommandé par les éditeurs.

MMOGA

Encore une place de marché chinoise dont le siège se trouve à Hong Kong. Tout comme ses concurrentes,

MMOGA

ne tient pas compte de la TVA et ne figure pas parmi les revendeurs

certifiés. Ajoutez à ça une interface mal traduite et pas forcément très

conviviale... Un petit tour sur les forums permet aussi de se rendre

compte que la qualité de service est loin d'être fiable, ce qui rend

cette plateforme difficile à recommander.

SCDkey

Dernière plateforme de revente de clés de notre sélection,

SCDkey

est aussi basée à Hong Kong. Comme Instant-Gaming, ce site vend des

clés CD récupérées dans des boitiers officiels. SCDkey affirme récupérer

ces clés numériques auprès de revendeurs certifiés, mais impossible de

vérifier la véracité de cette affirmation. La plateforme n'est pas

présente parmi les revendeurs certifiés des éditeurs et n'applique pas

de TVA, ce qui laisse planer le doute quant à sa légalité...

Acheter au meilleur prix

Vous l'aurez compris, le Net recèle de vendeurs plus ou moins honnêtes

permettant de se procurer des clés d'activation à moindre prix. S'il est

toujours tentant d'obtenir un gros jeu AAA à -50% le jour de sa sortie,

il convient aussi de se poser quelques questions sur les marchands qui

proposent de telles offres.

Afin de vous faciliter la tâche, voici quelques sites légaux que nous

vous recommandons. Les tarifs sont souvent proches du prix public

conseillé, mais vous aurez la garantie de ne pas sortir des clous

légaux. De plus, vous serez assuré que votre argent ira bien dans les

poches des développeurs et éditeurs.

Il ne vous reste plus qu'à faire vos courses en toute sérénité !

N'hésitez pas à nous dire dans les commentaires quelle est votre

crémerie préférée et pourquoi vous l'avez privilégiée.

REF.: