Créer une infinité de mots de passe forts, mais faciles à mémoriser

Cette méthode simple permet de créer une infinité de mots de passe forts, mais faciles à mémoriser

Félix Marciano

29/04/24 07:04

Vous avez du mal à vous rappeler les différents mots de passe que vous utilisez pour vos comptes en ligne ? Utilisez cette technique simple pour créer des combinaisons complexes et les mémoriser sans effort !

Mail, réseaux sociaux, administrations, banques, plateformes de streaming, commerçants… Tous les services en ligne que vous utilisez au quotidien sont liés à des comptes auxquels vous vous connectez grâce à deux "sésames" : un identifiant – le plus souvent, une adresse mail ou un numéro de téléphone –, appelé login en anglais, et, surtout, un mot de passe – password en anglais. C'est la combinaison de ces deux éléments qui permet de vous identifier de façon unique pour utiliser un compte.

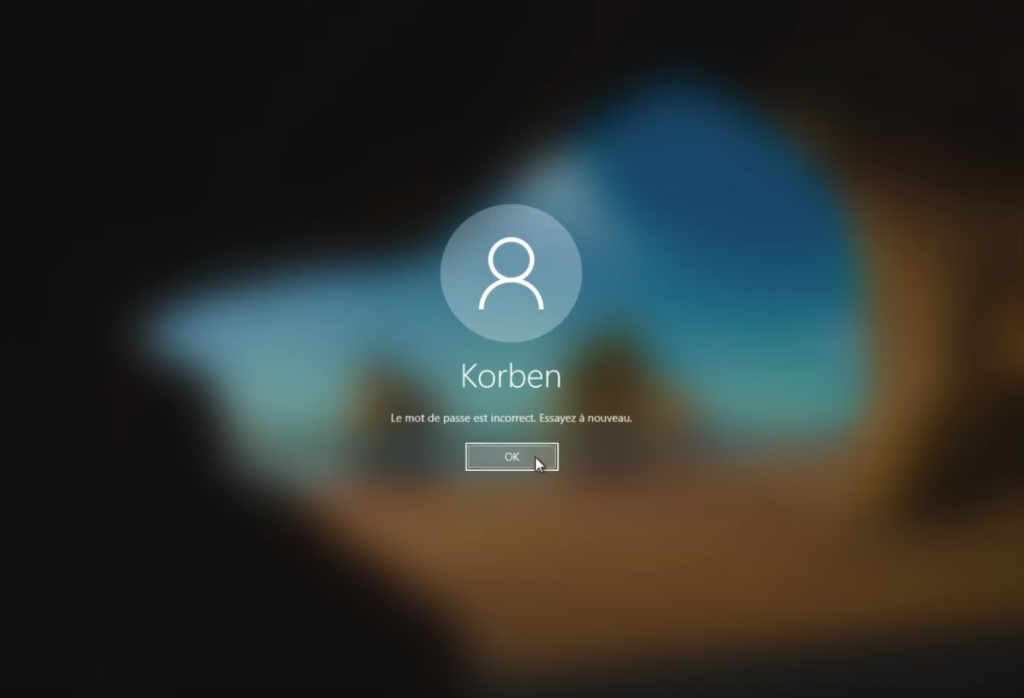

Le problème, c'est que s'il est très facile de se souvenir d'une adresse mail ou d'un numéro de téléphone utilisé comme identifiant, il est plus difficile de mémoriser des mots de passe. En effet, pour d'évidentes raisons de sécurité, il est fortement conseillé, d'une part, d'utiliser des mots de passe différents pour les sites et les services que nous utilisons, de l'autre, de les former à l'aide de combinaisons complexes de chiffres, de symboles et des lettres en majuscule et en minuscule. Et à moins d'avoir l'esprit d'un cryptographe, il n'est de se souvenir de ces suites alambiquées de caractères indispensables à votre sécurité.

Il existe pourtant une méthode simple pour créer facilement des mots de passe uniques, à la fois complexes – donc "forts" – et faciles à retenir. Elle consiste à les former en deux parties : une fixe, qui sert de "racine" commune à tous les comptes et une variable spécifique à chaque site ou service. En combinant ces deux éléments, vous pouvez former autant de mots de passe différents et complexes que vous n'aurez aucun mal à retrouver. Tout le secret réside dans la recette de leur fabrication.

Pour la partie fixe, construisez une séquence facile à mémoriser, en combinant des chiffres, des lettres en majuscule et en minuscule et un ou deux symboles, comme Mot2%Passe?. Pour la partie variable, établissez une règle simple en lien avec le site ou le service, comme CCM pour CommentÇaMarche, IMP pour impots.gouv ou aMaZ pour Amazon. Il ne vous reste plus qu'à l'ajouter avant ou après la partie fixe pour avoir un mot de passe complexe : CCMMot2%Passe?, Mot2%Passe?IMP ou Mot2%Passe?aMaz.

À vous de personnaliser ce principe pour obtenir votre formule magique personnelle. Vous aurez ainsi une "recette" pour fabriquer autant de mots de passe uniques que vous le souhaitez : il faudra juste vous souvenir de votre racine et de la recette pour la compléter afin de retrouver instantanément le mot de passe associé à un compte particulier.

REF.: https://www.commentcamarche.net/securite/confidentialite/30373-methode-mots-passe/?#3kw8lml0wr8

mot de passe, Password,

mot de passe, Password,