Comment une attaque XSS est-elle exécutée ?

Voici un scénario, disons que vous êtes un utilisateur sur un site Web de médias sociaux populaire. Sur ce site Web, sous « mon compte ».. il y a un formulaire Web qui peut changer votre adresse e-mail et votre mot de passe.

Si vous êtes toujours connecté à ce site Web (comme la plupart des gens le sont sur SM), et que ce site Web n'a aucune protection CSRF, vous êtes vulnérable.

En tant qu'attaquant, je pourrais dupliquer ce formulaire (je suis également un utilisateur du site, j'y ai donc accès). Je copie ce formulaire sur mon propre site Web et remplis automatiquement un e-mail et un mot de passe à envoyer.

Je vous envoie ensuite un lien vers lequel, lorsque vous cliquez pour accéder à mon «faux» site Web, ce site Web enverra automatiquement le formulaire que j'ai copié et vous renverra « retour » au site Web de réseau social d'origine.

Votre e-mail et le mot de passe est maintenant remplacé par ce que je l'ai défini.

Il y a beaucoup plus derrière cela, mais c'est la façon simple de l'expliquer.

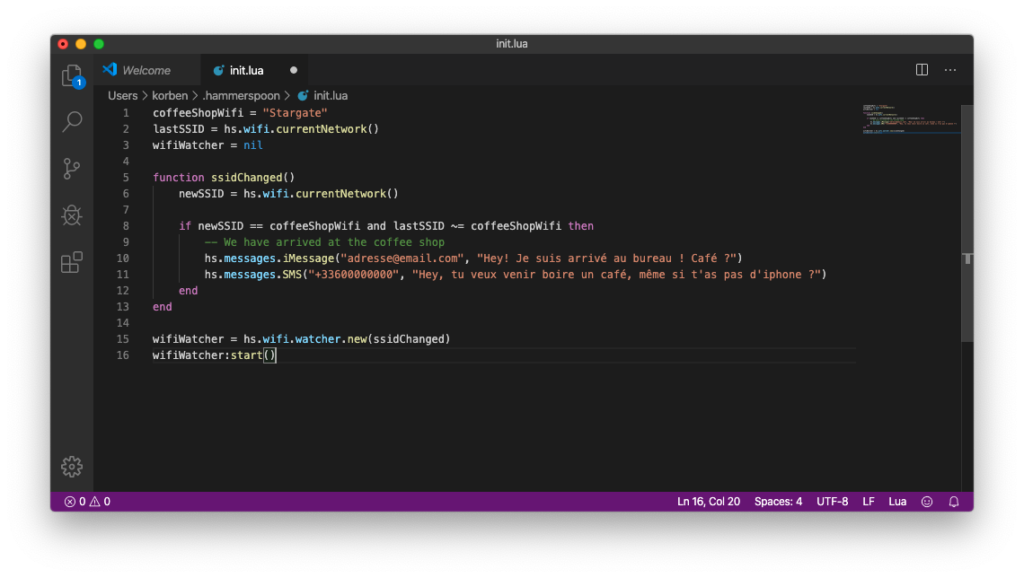

Une autre façon est, pour moi, de vous demander de saisir du JavaScript dans votre console, qui fera également ce que je viens de décrire ci-dessus (remplissage automatique des formulaires).

Alors l'extention de fureteur NoScript est pratique contre cela. D'autres rajouteront Browser guard malwarebyte,cookies auto-delete,et même adBlocker ultimate pour armer votre navigateur ferait l'affaire.

REF.: Quora.com