L'histoire souterraine du groupe de hackers le plus ingénieux de Russie: Turla

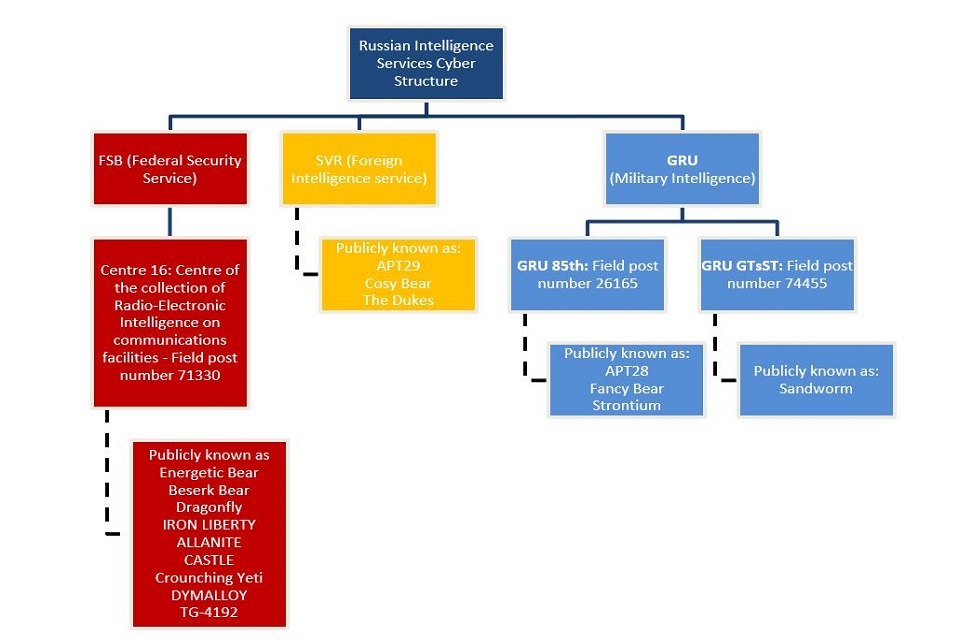

Des vers USB, au piratage par satellite, les pirates russes du FSB connus sous le nom de Turla ont passé 25 ans à se distinguer comme "l'adversaire numéro un". ne peuvent s'empêcher d'admirer à contrecœur et d'étudier de manière obsessionnelle - et la plupart ne nommeront aucun des nombreux groupes de piratage travaillant au nom de la Chine ou de la Corée du Nord. Pas l'APT41 chinois, avec ses attaques effrontées sur la chaîne d'approvisionnement, ni les pirates informatiques nord-coréens Lazarus qui réalisent des braquages massifs de crypto-monnaie. La plupart ne pointeront même pas vers le célèbre groupe de pirates russes Sandworm, malgré les cyberattaques sans précédent de l'unité militaire contre les réseaux électriques ou le code auto-réplicatif destructeur.

Au lieu de cela, les connaisseurs de l'intrusion informatique ont tendance à nommer une équipe de cyberespions beaucoup plus subtile qui, sous diverses formes, a pénétré silencieusement les réseaux à travers l'Occident depuis bien plus longtemps que tout autre : un groupe connu sous le nom de Turla.

La semaine dernière, le ministère américain de la Justice et le FBI ont annoncé qu'ils avaient démantelé une opération de Turla - également connue sous des noms tels que Venomous Bear et Waterbug - qui avait infecté des ordinateurs dans plus de 50 pays avec un logiciel malveillant connu sous le nom de Snake, que le Les agences américaines décrites comme le "premier outil d'espionnage" de l'agence de renseignement russe FSB. En infiltrant le réseau de machines piratées de Turla et en envoyant au logiciel malveillant une commande pour se supprimer, le gouvernement américain a infligé un sérieux revers aux campagnes mondiales d'espionnage de Turla.

Mais dans son annonce - et dans les documents judiciaires déposés pour mener à bien l'opération - le FBI et le DOJ sont allés plus loin et ont officiellement confirmé pour la première fois le reportage d'un groupe de journalistes allemands l'année dernière qui a révélé que Turla travaillait pour le Centre 16 du FSB. groupe à Riazan, en dehors de Moscou. Il a également fait allusion à l'incroyable longévité de Turla en tant qu'équipe de cyberespionnage de premier plan : un affidavit déposé par le FBI indique que le logiciel malveillant Turla's Snake est utilisé depuis près de 20 ans.

En fait, Turla fonctionne sans doute depuis au moins 25 ans, explique Thomas Rid, professeur d'études stratégiques et historien de la cybersécurité à l'Université Johns Hopkins. Il montre des preuves que c'est Turla - ou du moins une sorte de proto-Turla qui allait devenir le groupe que nous connaissons aujourd'hui - qui a mené la toute première opération de cyberespionnage par une agence de renseignement ciblant les États-Unis, une campagne de piratage pluriannuelle connue sous le nom de Labyrinthe au clair de lune.

Compte tenu de cette histoire, le groupe sera absolument de retour, dit Rid, même après la dernière perturbation de sa boîte à outils par le FBI. "Turla est vraiment l'APT par excellence", déclare Rid, en utilisant l'abréviation de "menace persistante avancée", un terme que l'industrie de la cybersécurité utilise pour désigner les groupes de piratage d'élite parrainés par l'État. "Son outillage est très sophistiqué, il est furtif et persistant. Un quart de siècle parle de lui-même. Vraiment, c'est l'adversaire numéro un.

Tout au long de son histoire, Turla a disparu à plusieurs reprises dans l'ombre pendant des années, pour réapparaître à l'intérieur de réseaux bien protégés, notamment ceux du Pentagone américain, des sous-traitants de la défense et des agences gouvernementales européennes. Mais plus encore que sa longévité, c'est l'ingéniosité technique en constante évolution de Turla - des vers USB au piratage par satellite, en passant par le détournement de l'infrastructure d'autres pirates - qui l'a distingué au cours de ces 25 années, déclare Juan Andres Guerrero-Saade, qui dirige le renseignement sur les menaces. recherche à la société de sécurité SentinelOne. "Vous regardez Turla, et il y a plusieurs phases où, oh mon dieu, ils ont fait cette chose incroyable, ils ont été les pionniers de cette autre chose, ils ont essayé une technique intelligente que personne n'avait faite auparavant et l'ont mise à l'échelle et mise en œuvre", dit Guerrero -Saadé. "Ils sont à la fois innovants et pragmatiques, et cela en fait un groupe APT très spécial à suivre."

Voici un bref historique des deux décennies et demie d'espionnage numérique d'élite de Turla, remontant au tout début de la course aux armements d'espionnage parrainée par l'État.

1996: Labyrinthe au clair de lune

Au moment où le Pentagone a commencé à enquêter sur une série d'intrusions dans les systèmes du gouvernement américain en tant qu'opération d'espionnage unique et tentaculaire, cela durait depuis au moins deux ans et siphonnait les secrets américains à grande échelle. En 1998, les enquêteurs fédéraux ont découvert qu'un mystérieux groupe de hackers rôdait dans les ordinateurs en réseau de la marine et de l'armée de l'air américaines, ainsi que ceux de la NASA, du département de l'énergie, de l'agence de protection de l'environnement, de la National Oceanic and Atmospheric Administration, d'une poignée de universités américaines, et bien d'autres. Une estimation comparerait le transport total des pirates à une pile de papiers trois fois la hauteur du Washington Monument.

Dès le début, les analystes du contre-espionnage ont cru que les pirates étaient d'origine russe, sur la base de leur surveillance en temps réel de la campagne de piratage et des types de documents qu'ils ciblaient, explique Bob Gourley, un ancien officier du renseignement du département américain de la Défense qui a travaillé sur l'enquête. . Gourley dit que c'est l'organisation et la persévérance apparente des hackers qui lui ont fait l'impression la plus durable. "Ils atteindraient un mur, puis quelqu'un avec des compétences et des modèles différents prendrait le relais et briserait ce mur", explique Gourley. "Ce n'était pas juste un couple d'enfants. Il s'agissait d'une organisation bien financée et parrainée par l'État. C'était vraiment la première fois qu'un État-nation faisait cela.

Les enquêteurs ont découvert que lorsque les pirates de Moonlight Maze - un nom de code qui leur a été donné par le FBI - exfiltraient des données des systèmes de leurs victimes, ils utilisaient une version personnalisée d'un outil appelé Loki2 et modifiaient continuellement ce morceau de code au fil des ans. En 2016, une équipe de chercheurs comprenant Rid et Guerrero-Saade citait cet outil et son évolution comme preuve que Moonlight Maze était en fait l'œuvre d'un ancêtre de Turla : version de Loki2 dans son ciblage des systèmes basés sur Linux deux décennies plus tard.

2008 : Agent.btz

Dix ans après Moonlight Maze, Turla a de nouveau choqué le ministère de la Défense. La NSA a découvert en 2008 qu'un logiciel malveillant était signalé à l'intérieur du réseau classifié du US Central Command du DOD. Ce réseau était « isolé », physiquement isolé de sorte qu'il n'avait aucune connexion aux réseaux connectés à Internet. Et pourtant, quelqu'un l'avait infecté avec un morceau de code malveillant auto-répandu, qui s'était déjà copié sur un nombre incalculable de machines. Rien de tel n'avait jamais été vu auparavant sur les systèmes américains.

La NSA en est venue à croire que le code, qui serait plus tard surnommé Agent.btz par les chercheurs de la société finlandaise de cybersécurité F-Secure, s'était propagé à partir de clés USB que quelqu'un avait branchées sur des PC sur le réseau isolé. On n'a jamais découvert exactement comment les clés USB infectées sont tombées entre les mains des employés du DOD et ont pénétré le sanctuaire numérique de l'armée américaine, bien que certains analystes aient émis l'hypothèse qu'elles auraient simplement été dispersées dans un parking et récupérées par des membres du personnel sans méfiance.

La violation Agent.btz des réseaux du Pentagone était suffisamment répandue pour déclencher une initiative pluriannuelle visant à réorganiser la cybersécurité militaire américaine, un projet appelé Buckshot Yankee. Cela a également conduit à la création de l'US Cyber Command, une organisation sœur de la NSA chargée de protéger les réseaux du DOD qui abrite aujourd'hui également les pirates informatiques les plus orientés vers la cyberguerre du pays.

Des années plus tard, en 2014, des chercheurs de la société russe de cybersécurité Kaspersky ont mis en évidence des liens techniques entre Agent.btz et le malware de Turla, connu sous le nom de Snake. Le malware d'espionnage - que Kaspersky appelait à l'époque Uroburos, ou simplement Turla - utilisait les mêmes noms de fichiers pour ses fichiers journaux et certaines des mêmes clés privées pour le chiffrement qu'Agent.btz, les premiers indices que le célèbre ver USB avait en fait été une création de Turla.

2015 : Commandement et contrôle des satellites

Au milieu des années 2010, Turla était déjà connue pour avoir piraté des réseaux informatiques dans des dizaines de pays à travers le monde, laissant souvent une version de son malware Snake sur les machines des victimes. Il a été révélé en 2014 qu'il utilisait des attaques « watering-hole », qui installent des logiciels malveillants sur des sites Web dans le but d'infecter leurs visiteurs. Mais en 2015, des chercheurs de Kaspersky ont découvert une technique Turla qui irait beaucoup plus loin dans la consolidation de la réputation de sophistication et de furtivité du groupe : détourner les communications par satellite pour essentiellement voler les données des victimes via l'espace.

En septembre de la même année, le chercheur de Kaspersky, Stefan Tanase, a révélé que le malware de Turla.com,communiqué avec ses serveurs de commande et de contrôle - les machines qui envoient des commandes aux ordinateurs infectés et reçoivent leurs données volées - via des connexions Internet par satellite piratées. Comme Tanase l'a décrit, les pirates de Turla usurperaient l'adresse IP d'un véritable abonné Internet par satellite sur un serveur de commande et de contrôle installé quelque part dans la même région que cet abonné. Ensuite, ils enverraient leurs données volées à partir d'ordinateurs piratés à cette adresse IP afin qu'elles soient envoyées par satellite à l'abonné, mais d'une manière qui les bloquerait par le pare-feu du destinataire.

Cependant, comme le satellite diffusait les données du ciel dans toute la région, une antenne connectée au serveur de commande et de contrôle de Turla serait également en mesure de les capter - et personne ne suivrait Turla n'aurait aucun moyen de savoir où dans la région où cet ordinateur peut se trouver. L'ensemble du système, brillamment difficile à tracer, coûte moins de 1 000 $ par an pour fonctionner, selon Tanase. Il l'a décrit dans un article de blog comme "exquis".

2019 : Se greffer sur l'Iran

De nombreux pirates utilisent des "faux drapeaux", déployant les outils ou les techniques d'un autre groupe de pirates pour détourner les enquêteurs de leur piste. En 2019, la NSA, la Cybersecurity and Infrastructure Security Agency (CISA) et le National Cybersecurity Center du Royaume-Uni ont averti que Turla était allé beaucoup plus loin : il avait silencieusement pris le contrôle de l'infrastructure d'un autre groupe de pirates pour réquisitionner l'ensemble de leur opération d'espionnage.

Dans un avis conjoint, les agences américaines et britanniques ont révélé qu'elles avaient non seulement vu Turla déployer des logiciels malveillants utilisés par un groupe iranien connu sous le nom d'APT34 (ou Oilrig) pour semer la confusion, mais que Turla avait également réussi à détourner le command-and- contrôle des Iraniens dans certains cas, obtenant la capacité d'intercepter les données que les pirates iraniens avaient volées et même d'envoyer leurs propres commandes aux ordinateurs des victimes que les Iraniens avaient piratés.

Ces astuces ont considérablement relevé la barre pour les analystes cherchant à épingler toute intrusion sur un groupe particulier de pirates, alors qu'en fait, Turla ou un groupe tout aussi sournois aurait pu secrètement tirer des ficelles de marionnettes de l'ombre. "Évitez d'éventuelles erreurs d'attribution en étant vigilant lors de l'examen d'activités qui semblent provenir de l'APT iranien", avait averti à l'époque l'avis de la CISA. "C'est peut-être le groupe Turla déguisé."

2022 : détournement d'un botnet

La société de cybersécurité Mandiant a rapporté plus tôt cette année qu'elle avait repéré Turla exécutant une variante différente de cette astuce de piratage de pirates, prenant cette fois le contrôle d'un botnet cybercriminel pour passer au crible ses victimes.

En septembre 2022, Mandiant a découvert qu'un utilisateur d'un réseau en Ukraine avait branché une clé USB sur sa machine et l'avait infectée avec le malware connu sous le nom d'Andromeda, un cheval de Troie bancaire vieux de dix ans. Mais lorsque Mandiant a regardé de plus près, ils ont découvert que ce logiciel malveillant avait ensuite téléchargé et installé deux outils que Mandiant avait précédemment liés à Turla. Les espions russes, a découvert Mandiant, avaient enregistré des domaines expirés que les administrateurs cybercriminels d'origine d'Andromeda avaient utilisés pour contrôler ses logiciels malveillants, acquérant la capacité de contrôler ces infections, puis ont recherché parmi des centaines d'entre eux ceux qui pourraient être intéressants pour l'espionnage.

Ce piratage intelligent avait toutes les caractéristiques de Turla : l'utilisation de clés USB pour infecter les victimes, comme il l'avait fait avec Agent.btz en 2008, mais maintenant combiné avec l'astuce consistant à détourner le logiciel malveillant USB d'un autre groupe de pirates informatiques pour s'emparer de leur contrôle, comme Turla en avait fini avec les hackers iraniens quelques années plus tôt. Mais les chercheurs de Kaspersky ont néanmoins averti que les deux outils trouvés sur le réseau ukrainien que Mandiant avait utilisés pour lier l'opération à Turla pourraient en fait être des signes d'un groupe différent qu'il appelle Tomiris - peut-être un signe que Turla partage des outils avec un autre groupe d'État russe, ou qu'il évolue maintenant en plusieurs équipes de hackers.

2023 : Décapité par Perséus

La semaine dernière, le FBI a annoncé qu'il avait riposté contre Turla. En exploitant une faiblesse du cryptage utilisé dans le malware Turla's Snake et des restes de code que le FBI avait étudiés à partir de machines infectées, le bureau a annoncé qu'il avait appris non seulement à identifier les ordinateurs infectés par Snake, mais aussi à envoyer une commande aux machines que le FBI le logiciel malveillant interpréterait comme une instruction de se supprimer. À l'aide d'un outil qu'il avait développé, appelé Perseus, il avait purgé snake des machines des victimes du monde entier. Parallèlement à CISA, le FBI a également publié un avis qui détaille comment Turla's Snake envoie des données via ses propres versions des protocoles HTTP et TCP pour masquer ses communications avec d'autres machines infectées par Snake et les serveurs de commande et de contrôle de Turla.

Cette perturbation annulera sans aucun doute des années de travail pour les pirates de Turla, qui utilisent Snake pour voler des données à des victimes du monde entier depuis 2003, avant même que le Pentagone ne découvre Agent.btz. La capacité du malware à envoyer secrètement des données bien dissimulées entre les victimes dans un réseau peer-to-peer en a fait un outil clé pour les opérations d'espionnage de Turla.

Mais personne ne devrait se leurrer que le démantèlement du réseau Snake, même si le logiciel malveillant pouvait être entièrement éradiqué, signifierait la fin de l'un des groupes de hackers les plus résistants de Russie. "C'est l'un des meilleurs acteurs, et il ne fait aucun doute dans mon esprit que le jeu du chat et de la souris continue", déclare Rid, de Johns Hopkins. « Plus que quiconque, ils ont une histoire d'évolution. Lorsque vous mettez en lumière leurs opérations, leurs tactiques et leurs techniques, ils évoluent, se réorganisent et essaient de redevenir plus furtifs. C'est le modèle historique qui a commencé dans les années 1990. "

"Pour eux, ces lacunes dans votre chronologie sont une caractéristique", ajoute Rid, soulignant les périodes parfois longues pendant lesquelles les techniques de piratage de Turla sont largement restées en dehors des reportages et des articles des chercheurs en sécurité.

Quant à Gourley, qui a chassé Turla il y a 25 ans en tant qu'officier du renseignement au milieu de Moonlight Maze, il applaudit l'opération du FBI. Mais il avertit également que tuer certaines infections par Snake est très différent de vaincre la plus ancienne équipe de cyberespionnage de Russie. "C'est un jeu infini. S'ils ne sont pas déjà de retour dans ces systèmes, ils le seront bientôt », déclare Gourley. "Ils ne s'en vont pas. Ce n'est pas la fin de l'histoire du cyberespionnage. Ils reviendront certainement, certainement.

REF.: https://www.wired.com/story/turla-history-russia-fsb-hackers/?bxid=618968355d33052e7414f73d&cndid=67206163&esrc=growl2-regGate-0321&mbid=mbid%3DCRMWIR012019%0A%0A&source=Email_0_EDT_WIR_NEWSLETTER_0_DAILY_ZZ