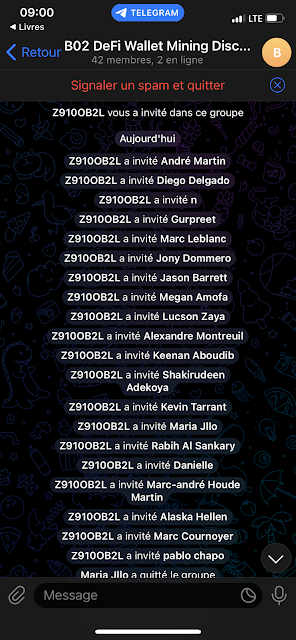

L'App Telegram de votre cellulaire, infester par la cryptomonnaie et qui contrôle votre PC:

Si on vous envoie une invitation, c'est pour contrôler votre PC à distance par cellulaire!

Wow ! ici un appel des Philippines, a partir de votre application Telegram de votre cell,surtout si vous disposer vos contacts a s'intégrer a Telegram;-) L'application divulgue également des métadonnées comme un champion, a déclaré le cyberspéçialiste Woodward. Plus tôt cette année, un chercheur en sécurité a découvert qu'un attaquant pouvait déterminer quand un utilisateur était en ligne et hors ligne, ce qui pourrait aider à déterminer à qui vous parlez et quand vous utilisez l'application.

Pour votre sécurité,il vaut mieux utiliser les apps: iMessage,Signal et possiblement (WhatsApp avec modération).

Oui, Telegram est vraiment "dangereux" pour vous

Zak Doffman:Contributeur

Je couvre la sécurité et la surveillance et co-anime 'Straight Talking Cyber'

Un nouvel avertissement brutal aujourd'hui, avec des millions d'entre vous exposés comme une nouvelle menace malveillante exploite Telegram pour vous cibler avec des logiciels malveillants dangereux, même si vous n'êtes pas un utilisateur. Si vous êtes touché par cette cyberattaque, vous risquez le vol de données, les logiciels espions, les rançongiciels et même une prise de contrôle complète du système. Voici comment vérifier si vous êtes infecté. L'année dernière, Pavel Durov de Telegram, a averti que "l'utilisation de WhatsApp est dangereuse". Mais maintenant, cette attaque provocatrice est revenue mordre. Un nouveau rapport sur la sécurité, publié aujourd'hui, met en garde contre "une cybermenace croissante où les pirates utilisent Telegram, l'application de messagerie instantanée avec plus de 500 millions d'utilisateurs actifs, comme système de commande et de contrôle".

L'avertissement WhatsApp de Durov s'est concentré sur les piratages du messager appartenant à Facebook lui-même, où, a-t-il dit, des portes dérobées avaient été plantées pour extraire les données des utilisateurs. Il a également mis en garde les utilisateurs de WhatsApp contre le manque de sauvegardes cryptées de bout en bout. Il s'agissait d'attaques très ciblées et très spécifiques, perpétrées par des acteurs de la menace sophistiqués.

À plus grande échelle, l'utilisation de messagers pour diffuser des logiciels malveillants n'est pas nouvelle. Plus tôt ce mois-ci, Check Point a averti qu'une application malveillante de contournement de la sécurité Netflix sur le Play Store de Google abusait du « service d'écoute des notifications » d'Android pour intercepter les messages WhatsApp entrants sur les téléphones des victimes, puis répondre automatiquement à ces messages avec des messages dangereux et malveillants. pièces jointes et liens. De toute évidence, Telegram présente le même risque : tout messager peut être exploité pour envoyer des messages, des pièces jointes et des liens dangereux, et vous devez toujours vous méfier des liens et des pièces jointes, même s'ils semblent provenir d'amis. Mais Telegram présente des dangers bien plus graves qui ne peuvent être atténués par le bon sens de l'utilisateur. Telegram est nettement plus complexe que ses rivaux directs, tels que Facebook Messenger, WhatsApp, iMessage et Signal. Son architecture dessert désormais plus de 500 millions d'utilisateurs, via une toile d'araignée de terminaux connectés et son propre back-end cloud. Il fournit des groupes et des canaux apparemment illimités, ainsi qu'une gamme d'autres fonctionnalités sophistiquées, y compris sa propre "plate-forme de robots".

Comme l'explique Telegram, "les bots sont simplement des comptes Telegram gérés par des logiciels - pas des personnes - et ils auront souvent des fonctionnalités d'IA. Ils peuvent tout faire : enseigner, jouer, rechercher, diffuser, rappeler, se connecter, s'intégrer à d'autres services ou même transmettre des commandes à l'Internet des objets. » Malheureusement, ce n'est pas tout ce que ces robots peuvent faire.

Check Point, qui a également émis ce nouvel avertissement Telegram, affirme avoir « suivi 130 cyberattaques qui ont utilisé des logiciels malveillants gérés sur Telegram par des attaquants au cours des trois derniers mois... Même lorsque Telegram n'est pas installé ou utilisé, il permet aux pirates d'envoyer commandes et opérations malveillantes à distance via l'application de messagerie instantanée. "Le malware lui-même n'est pas propagé par les messages Telegram - c'est pourquoi, comme le dit Check Point, peu importe qu'il soit installé ou non. Les menaces sont envoyées aux utilisateurs via de simples campagnes par e-mail. Mais une fois qu'une pièce jointe à un e-mail spécialement conçue est ouverte sur le PC Windows d'un utilisateur, le bot Telegram fourni gère les liens vers le serveur de commande et de contrôle de l'attaquant, en gérant l'attaque.

Comme le dit Check Point, "la popularité des logiciels malveillants basés sur Telegram alignée sur l'utilisation croissante du service de messagerie dans le monde" est devenue une "tendance croissante", une tendance qui ne cesse de s'aggraver. "Des dizaines de nouveaux types de logiciels malveillants basés sur Telegram ont été trouvés en tant qu'armes" prêtes à l'emploi "dans les référentiels d'outils de piratage sur GitHub."

Telegram apporte plusieurs avantages aux attaquants et à leurs campagnes, principalement que la plate-forme est connue et fiable et échappera ainsi à de nombreuses défenses. "Telegram est un service légitime, facile à utiliser et stable qui n'est pas bloqué par les moteurs antivirus d'entreprise, ni par les outils de gestion de réseau", déclare Check Point.

Au-delà de cela, un attaquant peut facilement créer un nouveau bot sans divulguer d'informations d'identification, ce qui rend l'attribution et l'interception beaucoup plus difficiles. La base d'installation de Telegram est également vaste et se développe rapidement, permettant aux attaquants "d'utiliser leurs appareils mobiles pour accéder aux ordinateurs infectés depuis presque n'importe quel endroit dans le monde".

Ce vecteur de menace n'est pas nouveau. Une telle utilisation des bots Telegram remonte à des années. Mais, comme Check Point l'a maintenant clairement montré, malgré cela, le problème n'a pas été résolu. "Nous pensons que les attaquants tirent parti du fait que Telegram est utilisé et autorisé dans presque toutes les organisations, en utilisant ce système pour effectuer des cyberattaques, qui peuvent contourner les restrictions de sécurité", déclare Idan Sharabi de Check Point. Le malware spécifique identifié par Check Point est "ToxicEye », un nouveau cheval de Troie d'accès à distance, ou RAT. Non seulement ce RAT peut voler des données ou commencer un blocage par ransomware des fichiers d'un utilisateur, mais il peut même détourner le micro et la caméra d'un PC. Les utilisateurs de Windows peuvent rechercher "C:\Users\ToxicEye\rat.exe" sur leurs systèmes pour voir s'ils ont été infectés.

Si vous avez ce fichier, vous devez le supprimer et Demandez conseil immédiatement au service d'assistance informatique de votre entreprise s'il s'agit d'une machine de travail. S'il se trouve sur un PC à la maison, assurez-vous d'installer et d'exécuter un programme antivirus de haute qualité dès que possible.

Sharabi m'a dit que les individus et les organisations sont menacés par ces attaques activées par Telegram, suggérant que «les communications Telegram peuvent être bloquées afin de se protéger contre ce type de menace. Chaque individu ou administrateur de sécurité doit remédier à cette menace en fonction de la politique de sécurité souhaitée. "Bien sûr, l'autre conseil critique est le même ancien" n'ouvrez pas les pièces jointes aux e-mails ", sauf si vous êtes sûr de l'expéditeur et du message. Ces attaques concernaient des PC Windows et vous devriez dans tous les cas exécuter une forme de logiciel de sécurité.

Il existe bien sûr d'autres risques de sécurité avec Telegram, qui ont un impact sur plus d'un demi-milliard d'utilisateurs que la plate-forme a désormais sécurisés. Les utilisateurs doivent toujours se rappeler que Telegram n'est pas crypté de bout en bout par défaut, et en tant que tel, sa sécurité est plus faible que WhatsApp et iMessage, sans parler de Signal. Passer de WhatsApp à Telegram, comme je l'ai déjà dit, n'a aucun sens en tant que mesure de sécurité.

Check Point dit qu'il n'a pas divulgué les dernières découvertes à Telegram, étant donné qu'il n'y a aucune vulnérabilité dans le logiciel du messager - il s'agit de l'exploitation d'une fonction légitime à des fins malveillantes. Malgré tout, j'ai contacté Telegram avant la publication pour lui demander si des mesures d'atténuation vont être ajoutées à la plate-forme. Il s'agit d'un problème connu et ses bots sont clairement propices aux abus, tirant parti de la bonne réputation de Telegram pour échapper aux mesures de sécurité individuelles et organisationnelles.

"Étant donné que Telegram peut être utilisé pour distribuer des fichiers malveillants", prévient Sharabi, "ou comme canal de commande et de contrôle pour les logiciels malveillants contrôlés à distance, nous nous attendons pleinement à ce que des outils supplémentaires exploitant cette plate-forme continuent d'être développés à l'avenir".

En tant que tel, ce vecteur d'attaque doit être fermé ou les organisations devraient s'efforcer d'interdire Telegram sur leurs réseaux pour atténuer le risque, et les implications de cela seraient désastreuses pour Telegram et ses centaines de millions d'utilisateurs.

La bataille de la messagerie continue et promet de s'intensifier à nouveau le mois prochain, lorsque le changement forcé des termes de Facebook pour les utilisateurs de WhatsApp entrera en vigueur. "Personne n'a jamais invité Big Tech à rejoindre une discussion de groupe", a tweeté Signal cette semaine, lors d'une attaque à peine voilée contre WhatsApp. , « mais ils traînent toujours et savent ce qui se passe. Signal ne sait rien. Les groupes privés protègent les noms de vos groupes, l'appartenance au groupe, les messages de groupe et même l'avatar du groupe avec un cryptage de bout en bout.

Mais peut-être que l'illustration la plus claire des différentes approches de sécurité est venue de la gestion de Cellebrite par Signal cette semaine. À la fin de l'année dernière, la société de sécurité qui développe des logiciels pour exfiltrer les données des appareils via une connexion physique s'est vantée d'avoir ajouté Signal à sa liste de cibles. Signal repoussé fort à l'époque. Aujourd'hui, Signal est allé encore plus loin en affirmant que le logiciel de Cellebrite présentait de graves vulnérabilités susceptibles de mettre ses utilisateurs en danger. Plus important encore, le blog de Signal suggère qu'il peut empêcher la compromission de ses données utilisateur en exploitant les faiblesses du logiciel d'exfiltration. J'ai contacté Cellebrite pour tout commentaire sur les nouvelles revendications de Signal.

Si vous êtes un utilisateur qui valorise la sécurité et la confidentialité, alors en regardant tout ce flux de nouvelles récentes, vous pouvez certainement voir pourquoi le passage à Signal est logique.

Donc,l'app SIGNAL est encore le roi de ce genre d'application de CHAT sécuritaire,loin devant Messenger !!!

Par: Zak Doffmann

- Voici pourquoi Telegram devient un outil pour les pirates

De Robert Carnevale

publié le 23 avril 2021

Les acteurs de la menace corrompent Telegram.

Un nouveau rapport affirme que les pirates se tournent vers Telegram.

Les causes citées incluent la facilité d'utilisation du service et l'autorisation d'un anonymat relatif.

Telegram permet aux pirates d'accéder aux ordinateurs infectés directement depuis leur téléphone.

De nouvelles recherches menées par l'analyste des logiciels malveillants de Check Point Software Technologies, Omer Hofman, indiquent que Telegram est une plaque tournante croissante pour l'activité des acteurs malveillants (via TechRadar). Grâce à Whatsapp aliénant certains utilisateurs avec ses nouvelles politiques et paramètres, Telegram est devenu plus pertinent que jamais. Mais là où il y a popularité, il y a danger.

Les cybercriminels en question utilisent Telegram comme système de commande et de contrôle (C&C) pour la dispersion de leurs armes numériques. Le cheval de Troie d'accès à distance "ToxicEye" dont Check Point Research (CPR) a récemment fait l'expérience en particulier, a été signalé par CPR dans plus de 130 attaques en l'espace de trois mois seulement.

ToxicEye se propage via un fichier .exe contenu dans les e-mails de phishing. C'est une vieille tactique, mais elle fonctionne assez bien pour introduire ToxicEye dans les ordinateurs des gens. Une fois que le cheval de Troie est là, il peut voler des données, supprimer des processus, détourner le microphone et la caméra d'une machine et chiffrer des fichiers pour les conserver contre une rançon.

Ce malware est surveillé par les attaquants via Telegram, où il communique avec eux via leur serveur C&C. Ce serveur est également l'endroit où il vide ses données volées. Certaines raisons spécifiques de la popularité de Telegram parmi les méchants incluent :

Telegram est un service légitime, facile à utiliser et stable qui n'est pas bloqué par les moteurs antivirus d'entreprise, ni par les outils de gestion de réseau

Les attaquants peuvent rester anonymes car le processus d'enregistrement ne nécessite qu'un numéro de téléphone portable

Les fonctionnalités de communication uniques de Telegram permettent aux attaquants d'exfiltrer facilement les données des PC des victimes ou de transférer de nouveaux fichiers malveillants vers des machines infectées.

REF.: https://www.windowscentral.com/heres-why-telegram-becoming-target-hackers

REF.: https://www.forbes.com/sites/zakdoffman/2021/04/22/forget-whatsapp-new-telegram-warning-for-millions-of-windows-10-users/?sh=77f99bef7857