CL1 - Le premier ordinateur au monde fonctionnant avec de véritables neurones humains

Les amis, oubliez les CPU, GPU et autres TPU car voici maintenant le NBU pour Neural Biological Unit. La société australienne Cortical Labs vient en effet de commercialiser le premier ordinateur au monde fonctionnant avec de véritables cellules cérébrales humaines cultivées en laboratoire. Vraiment un truc tout droit sorti de Rick et Morty, mais sans le bocal en verre rempli de machin gluant vert fluo.

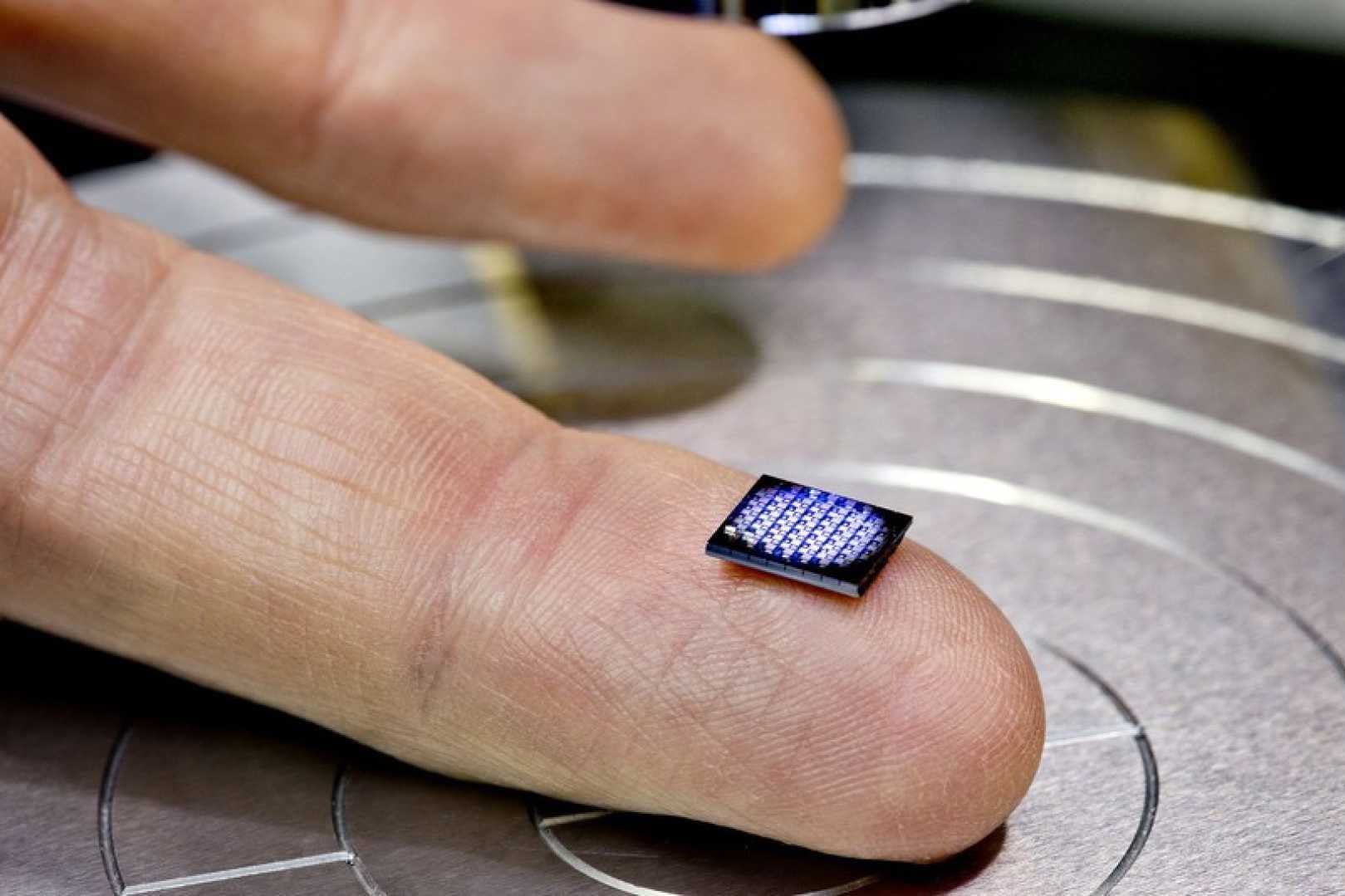

Vendu 35 000$, cet ordinateur baptisé le impressionne autant qu’il terrifie puisqu’il fonctionne en plaçant des neurones cultivés (issus de cellules sanguines ou cutanées transformées en cellules souches) sur un réseau de 59 électrodes, puis ces cellules sont maintenues en vie dans une unité de “support vital” comprenant pompes, filtration, réservoirs d’alimentation et mélange gazeux. L’ensemble est ainsi géré par un “Système d’Exploitation d’Intelligence Biologique” (biOS - jeu de moooot !)… et son usage premier c’est bien évidemment l’IA.

Et ce n’est pas leur premier coup d’essai puisqu’en 2022, ces petits génies avaient déjà fait parler d’eux en enseignant à un réseau de 800 000 neurones humains et à jouer à Pong. Mais maintenant, ils passent à la vitesse supérieure avec un produit commercial qui peut fonctionner jusqu’à 6 mois sans interruption.

Car par rapport à une IA traditionnelle, ce système est présenté comme plus économe en énergie (850-1000W pour un rack entier), apprenant plus rapidement et offrant une forme d’intelligence plus “naturelle” et adaptable. Le secret c’est que contrairement à nos IA actuelles qui simulent des réseaux neuronaux, le CL1 utilise directement le fruit de 4 milliards d’années d’évolution : Hé oui, ces vrais neurones s’auto-organisent naturellement et c’est dingue !

Côté applications concrètes, ça ouvre des perspectives fascinantes : découverte de médicaments personnalisés, tests cliniques ultra-précis, modélisation de maladies neurologiques comme l’Alzheimer ou l’épilepsie. Le CEO Hon Weng Chong explique même qu’ils pourraient “potentiellement cultiver des neurones de patients atteints de démence ou d’épilepsie et tester des composés et des médicaments qui seraient alors personnalisés et adaptés à ce patient”. C’est aussi une alternative éthique potentielle aux tests sur animaux, et bien plus efficace puisqu’on travaille directement avec des cellules humaines.

C’est également un super outil pour faire de la recherche sur l’intelligence et l’apprentissage. Cortical Labs travaille d’ailleurs sur un concept qu’ils appellent le “Cerveau Minimum Viable” à savoir le nombre minimal et la configuration optimale de neurones nécessaires pour créer une intelligence fonctionnelle. Leur CSO Brett Kagan explique d’ailleurs : “Nous considérons presque cela comme une forme de vie différente de l’animal ou de l’humain.” Je ne sais pas vous, mais ça me rappelle vaguement le début de Skynet… breeeef.

Et ce n’est pas la seule approche biologique de l’IA qui fait des vagues puisque l’année dernière, une équipe de l’Université de Reading a publié un article décrivant comment ils avaient appris à un hydrogel polymère électroactif ionique, un morceau de gelée quoi, à jouer également à Pong.

Le plus flippant c’est que les chercheurs étaient convaincus qu’ils pourraient améliorer ses capacités… en lui faisant ressentir de la douleur. Ouch…

Maintenant éthiquement, même si c’est encore trop tôt techniquement, on peut déjà se poser la question de la conscience des réseaux neuronaux. Un tel ordinateur pourrait à terme, comme je l’expliquais , développer une conscience bien réelle. Mais pourrons nous alors nous en rendre compte ? Et à quel moment devra-t-on lui accorder des droits syndicaux pour exploitation de neurones en milieu confiné ? Faut que je demande à la CGT.

Alors ordinateur ou forme de vie différente ?

Je ne sais pas, mais Cortical Labs propose déjà sa technologie sous la forme d’un service de “Wetware-as-a-Service” (WaaS) permettant à chacun d’accéder à cette ordinateur biologique via le cloud. J’ai presque envie d’en louer un pour voir si je peux lui apprendre à écrire mes articles pendant que je me la coule douce.

En tout cas, ça promet ! On va bientôt pouvoir confier nos tâches importantes à un morceau de cerveau cultivé en laboratoire qui a un moment, développera une conscience et demandera un salaire. J’ai hâte (ou pas) !

https://korben.info/bioordinateur-cl1-cortical-labs-neurones-humains.html