Un groupe de spécialistes de l'informatique de

Montréal a aidé le FBI à faire condamner un citoyen russe à 46 mois de

prison l'an dernier. Son crime : une fraude évaluée à plusieurs millions

de dollars perpétrée à l'aide d'un logiciel malveillant.

Par Gino Harel et Catherine Varga d’EnquêteVous ne trouverez pas beaucoup de cheveux gris en entrant dans les bureaux de la compagnie ESET, au centre-ville de Montréal. La firme de cybersécurité, dont le siège social est en Europe, compte plus d’un millier d’employés partout dans le monde. Ils sont une dizaine au bureau de recherche de Montréal.

« La différence majeure entre un hacker et quelqu’un qui est du côté de la défense, c’est ce que l’on fait avec ces connaissances-là : pour attaquer ou pour protéger », lance Alexis Dorais-Joncas, chef d’équipe aux renseignements de sécurité pour le bureau montréalais d’ESET.

« Ceux qui protègent les gens contre les cyberattaques possèdent le même coeur de connaissances que les assaillants », poursuit-il.

Pour effectuer leurs travaux de recherche, Alexis et son équipe comptent notamment sur des clients qui acceptent de partager avec ESET des fichiers qu’ils soupçonnent d’être malveillants.

Les fichiers sont apportés dans notre laboratoire, triés, classifiés par différents systèmes automatiques.

En 2013, la petite équipe d'ESET à Montréal tombe sur un échantillon du logiciel malveillant Ebury. Les chercheurs constatent que le logiciel est utilisé dans diverses attaques contre des systèmes d’exploitation Linux. Pour lutter contre Ebury, ESET lance la cyberopération Windigo.

Les pirates se servent d’Ebury pour accéder à des serveurs et les infecter par ce qu’on appelle une porte dérobée, donc à l’insu de chacun des propriétaires de serveurs compromis.

« Quand on a commencé à travailler sur Ebury, on a contacté plusieurs personnes dans nos cercles proches. Ce qu’on a réalisé, c’est qu’on n’était pas les premiers à avoir regardé cette menace-là [...] Donc, on s’est mis ensemble pour essayer d’éradiquer cette menace », explique Marc-Étienne Léveillé, chercheur en logiciels malveillants à ESET.

Marc-Étienne Léveillé mentionne que son groupe a travaillé avec d’autres organismes internationaux, dont l’agence gouvernementale allemande de cybersécurité CERT-Bund, pour analyser la menace posée par Ebury.

Ils constatent vite que le logiciel permet de se connecter à distance aux serveurs infectés. Les malfaiteurs peuvent ainsi voler le nom des utilisateurs, leurs mots de passe et autres clés d’accès, ce qui leur permet d'infecter d'autres serveurs.

ESET est parvenue à remonter jusqu'à l'une des victimes et lui a demandé d’avoir accès à son serveur pour pouvoir y surveiller le trafic. Une semaine d’observation a suffi pour mesurer l’ampleur du problème.

En tout, les chercheurs du groupe qui ont analysé Ebury ont pu dénombrer plus de 25 000 serveurs infectés, la majorité aux États-Unis. On a aussi pu identifier 626 serveurs au Canada.On a réalisé qu’il y avait au-delà de 7000 serveurs qui étaient compromis, partout à travers le monde. À partir de ce moment, on savait que c’était à assez grande échelle.

En 2014, Marc-Étienne, Alexis et leurs collègues ont publié un premier document de recherche sur l’opération Windigo et les ravages du logiciel Ebury. Le rapport dressait le bilan des activités malveillantes des auteurs de l’attaque.

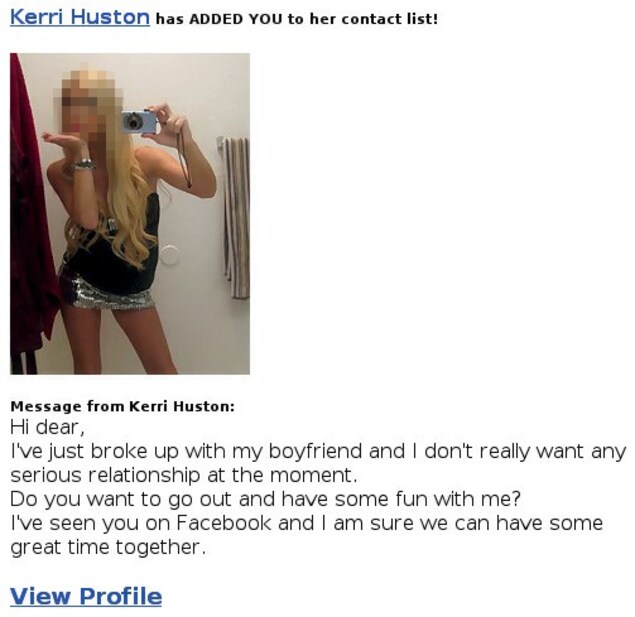

Les serveurs infectés avaient été utilisés pour envoyer environ 35 millions de pourriels par jour, qui permettaient de rediriger quotidiennement près d’un million de requêtes Internet vers des sites publicitaires indésirables.

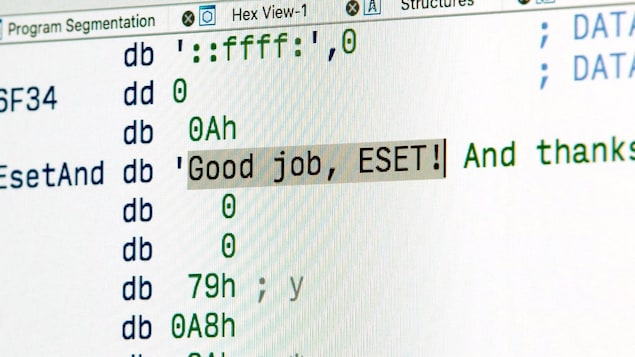

Un mois après la publication de ce rapport, Marc-Étienne a eu une surprise alors qu’il analysait un nouvel échantillon du logiciel Ebury. À la fin d’une chaîne de caractères chiffrés, on pouvait lire « Good job, ESET! »

« C’était en référence à notre rapport, sans aucun doute, croit-il. Ce sont les auteurs d’Ebury qui nous envoyaient ce message. »

Ils s’intéressent à ce qu’on fait. Ils lisent nos rapports, puis ils voient jusqu’à quel point on comprend ce qu’ils sont en train de faire.

Les spécialistes de la cybersécurité sont parfois en contact avec les autorités policières, lorsqu’il est question de crimes informatiques. C’est ce qui s’est passé dans le cas d’Ebury : le FBI a été invité à joindre ESET et ses partenaires.

En utilisant des pseudonymes, les pirates ont convaincu certaines entreprises, dont les revenus dépendent du nombre d’internautes qui visitent leurs pages web, de les payer pour augmenter leur trafic.

Une des victimes du stratagème était un site de rencontres pour adultes aux États-Unis. Ce site a ainsi payé des commissions aux pirates pour le trafic Internet généré.

Toutefois, ces entreprises ne savaient pas que la popularité soudaine de leurs sites s’expliquait par des redirections de clics, grâce à des centaines de serveurs informatiques contaminés ou à des pourriels contenant des liens cliquables infectés.

La fraude aura permis aux malfaiteurs de se faire payer des millions de dollars pour tout ce trafic généré frauduleusement.

Il purge présentement une peine de 46 mois de détention dans une prison du Minnesota. Il avait des complices, selon le FBI. Visiblement, ceux-ci sont toujours au large… et bien actifs.

Le jeu du chat et de la souris se poursuit

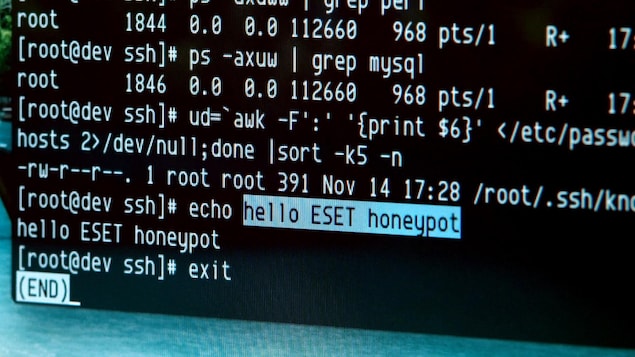

Malgré l’arrestation d’un des auteurs, ESET n’a pas fini de suivre la trace des cyberassaillants derrière le logiciel malveillant Ebury. En novembre dernier, Marc-Étienne et ses collègues ont tenté de les attirer vers un serveur délibérément compromis afin de pouvoir observer leurs actions. Dans le milieu, on appelle cela un honeypot, un « pot de miel » en français.

« Les assaillants s’y sont fait prendre. Ils ont passé environ quatre heures à tenter de comprendre sur quoi ils étaient tombés, raconte Marc-Étienne. Puis ils ont compris. » Avant de se déconnecter, ils ont envoyé un autre message qui se lisait comme suit : « hello ESET honeypot ».

« Ils ont découvert que c’était un piège », dit Marc-Étienne.

L’automne dernier, ESET a produit un nouveau rapport pour faire le point sur les activités de ce groupe de cyberpirates. Ces derniers font leur possible pour brouiller les pistes derrière eux.

À la suite de la publication des rapports d’ESET, les auteurs d'Ebury ont modifié certaines de leurs techniques, ce qui rend leur surveillance plus difficile.

Dans cette joute qui prend des allures de cyberguerre, le partage d’information est crucial, rappelle Alexis Dorais-Joncas.

« Si on ne se parle pas, au niveau de la défense, et qu’on ne partage pas ce qu’on a trouvé, on va perdre la guerre. On va perdre le terrain très rapidement », résume-t-il.Les attaquants se parlent entre eux, il n’y a aucun doute. Ils se partagent des trucs [...] pour mieux performer, mieux réussir leurs attaques.

À lire aussi :

REF.:

REF.: