L’application mobile TikTok fait face à un nombre grandissant d’escroqueries

Tik Tok, applications

TikTok se place

aujourd’hui comme la troisième application de partage de vidéo la plus

rentable. Alors qu’elle n’a pas encore que 3 ans d’existence,

l’application mobile, créée par le chinois ByteDance, a connu jusqu’à 53,5 millions d’installation supplémentaires le mois dernier. Un record.

Mais avec son milliard d’utilisateurs, la plateforme de partage de vidéos est loin d’être entièrement sécurisée, et de plus en plus de cyber-risques sont recensés. Depuis quelque temps, de nombreux cas d’escroquerie sont notés, alors que la majeure partie des profils d’utilisateurs n’ont qu’entre 13 et 18 ans. Sans chercher à récupérer de façon frauduleuse des coordonnées bancaires, les comptes malveillants profite d’une communauté jeune et facilement manipulable.

Selon le rapport de l’expert, les escrocs se créent pour la plupart des comptes utilisant du contenu Instagram ou Snapchat de personnalités connues, afin de rassembler un nombre conséquent d’abonnés. Une fois arrivé à un niveau suffisant (en moyenne, les comptes n’ont que 650 abonnés et 1 744 likes pour des vidéos), ces derniers mettent en place leur plan d’escroquerie, à coup d’appel à l’action, via PayPal.

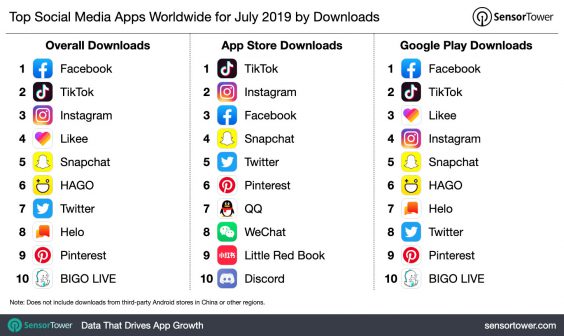

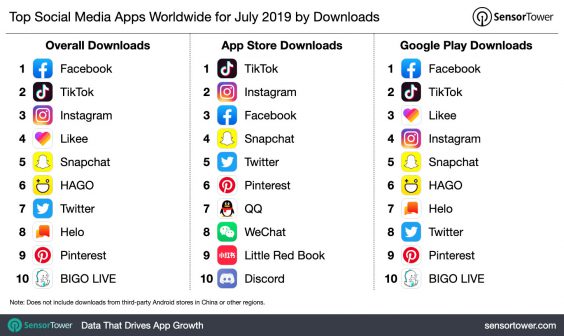

Pessimiste, l’expert souhaite mettre en garde les utilisateurs (et leurs parents). « Nous nous attendons à ce que ces activités d’escroquerie ne fassent que croître, TikTok continuant de dominer le marché de l’App Store », exprimait-il. Il faut dire que l’application est actuellement numéro 1 de la plateforme de téléchargement d’application d’Apple, et numéro 2 du Play Store de Google, selon les chiffres du cabinet d’analyse Sensor Tower.

Source.:Mais avec son milliard d’utilisateurs, la plateforme de partage de vidéos est loin d’être entièrement sécurisée, et de plus en plus de cyber-risques sont recensés. Depuis quelque temps, de nombreux cas d’escroquerie sont notés, alors que la majeure partie des profils d’utilisateurs n’ont qu’entre 13 et 18 ans. Sans chercher à récupérer de façon frauduleuse des coordonnées bancaires, les comptes malveillants profite d’une communauté jeune et facilement manipulable.

De nombreux comptes d’escrocs sur TikTok

La plateforme connaît en effet un nombre grandissant de comptes malveillants, cherchant à vous faire dépenser de l’argent pour gagner davantage d’abonnés, ou encore pour vous faire souscrire à des sites pour adultes. « Ils font appel à des techniques en vogue depuis 10 ans sur tous les réseaux sociaux en redirigeant vers des sites payants, la seule nouveauté est qu’ils n’hésitent plus à s’approprier le profil de personnalités populaires », explique Satnam Narang, expert en cybersécurité et à l’origine de notre article.Selon le rapport de l’expert, les escrocs se créent pour la plupart des comptes utilisant du contenu Instagram ou Snapchat de personnalités connues, afin de rassembler un nombre conséquent d’abonnés. Une fois arrivé à un niveau suffisant (en moyenne, les comptes n’ont que 650 abonnés et 1 744 likes pour des vidéos), ces derniers mettent en place leur plan d’escroquerie, à coup d’appel à l’action, via PayPal.

© Sensor Tower

Un nombre de comptes qui ne cesse de s’accroître

Tant bien même que le chercheur a noté que de nombreux comptes sont quotidiennement supprimés par TikTok, ces escroqueries perdurent. Selon leur rapport, l’utilisation de l’onglet « Pour toi » permet à ces comptes de pouvoir être visibles auprès des utilisateurs, en visant leurs centres d’intérêt et personnalités préférées.Pessimiste, l’expert souhaite mettre en garde les utilisateurs (et leurs parents). « Nous nous attendons à ce que ces activités d’escroquerie ne fassent que croître, TikTok continuant de dominer le marché de l’App Store », exprimait-il. Il faut dire que l’application est actuellement numéro 1 de la plateforme de téléchargement d’application d’Apple, et numéro 2 du Play Store de Google, selon les chiffres du cabinet d’analyse Sensor Tower.

i-nfo.fr - Application officielle iPhon.fr

Par : iLGMedia

Télécharger gratuitement sur l'App Store