Une cyberattaque paralyse une usine de Terrebonne et un Le transporteur routier est durement frappé

Une cyberattaque paralyse une usine de Terrebonne

La compagnie fait partie des clients d’une firme informatique piratée

Des cybercriminels ont réussi à dérégler les machines d’une

usine de pièces de béton de Terrebonne et à lui faire perdre 250 000$.

• À lire aussi: Fraudés de 120 000$ après une cyberattaque

• À lire aussi: Leurs données commerciales publiées en ligne

Chez Rinox inc., les ordinateurs que les pirates ont cryptés contrôlaient notamment des caméras de production et des malaxeurs.

«Nos machines sont toutes automatisées, dit Bobby Correia,

vice-président de la compagnie de Terrebonne. Elles se dérèglent, mais

avant que quelqu’un s’en aperçoive, ç’a pris un certain temps.»

Pendant l’arrêt de production, du ciment a séché dans certains

équipements. «Il a fallu tout briser ça à bras, ça a pris toute une

journée avec une équipe de 12», raconte-t-il.

Fournisseur attaqué

Les malfaiteurs ont profité de vulnérabilités chez le fournisseur

de services informatiques de Rinox, HelpOX inc. Cette entreprise de

Mascouche offre notamment des services d’hébergement de réseaux et de

soutien technique aux PME.

Le groupe qui l’a attaquée, Sodinokibi, aurait utilisé le logiciel

ConnectWise. Les techniciens de HelpOX se servaient de ce programme pour

se brancher à distance aux ordinateurs des clients.

Le président de HelpOX, Éric Bigras, confirme qu’un rançongiciel a ciblé sa firme en juillet, sans donner de détails.

«Heureusement, nos opérations ont été restaurées en 30 minutes

après avoir découvert l’incident, affirme-t-il. Notre enquête nous a

confirmé qu’aucune donnée d’entreprises ou personnelle n'ont été

exfiltrée ou accédée [sic].»

Laissés dans le noir

HelpOX a cependant tardé à informer ses clients, selon Bobby Correia.

«Le jour de l’attaque, on appelait chez HelpOX constamment et ils

ne répondaient pas.» En après-midi, la compagnie disait seulement

éprouver un «problème technique», raconte-t-il.

Rinox a donc embauché un autre consultant en informatique, qui a

lui-même contacté les pirates à l’aide d’instructions laissées sur les

ordinateurs de l’entreprise.

1,4 M$ US demandé

Selon une conversation avec les hackers que notre Bureau

d’enquête a pu consulter, ils ont demandé 1,4 M$ US pour envoyer une clé

virtuelle permettant de décrypter les fichiers des clients de HelpOX.

L’entreprise a mis deux jours à reconnaître que des pirates

l’avaient attaquée, selon Bobby Correia. Trois jours plus tard, elle

obtenait une clé de décryptage.

Mais les données étaient abîmées et HelpOX n’avait plus aucune

sauvegarde. La comptabilité et les données de production étaient

perdues. «On a dû ressortir nos copies papier sur plus de trois mois, en

pleine pandémie», dit Bobby Correia.

Le président de HelpOX nous avait conviés à une vidéoconférence

pour répondre à nos questions, mais il l’a annulée à cause d’«un

événement hors de [son] contrôle», dit-il.

Par courriel, Éric Bigras assure avoir envoyé «des mises à jour

régulières» à ses clients. «Nous sommes bien désolés que cette situation

s’est produite [sic]. C’était loin d’une situation idéale», reconnaît-il sans préciser s’il a payé une rançon pour récupérer des données.

Plusieurs autres clients de HelpOX ont fait les frais de l’attaque,

dont le Club de golf Le Mirage inc., que Céline Dion vient de vendre à

Mario Messier, Serge Savard et José Téodore.

Contacté par notre Bureau d’enquête, le directeur général au moment

de l’attaque en juillet, René Noël, n’a pas voulu décrire les dommages

qu’a subis la compagnie, prétextant avoir signé des accords de

confidentialité.

Le réseau du producteur de patates Maison Russet inc. est lui aussi tombé en panne pendant plusieurs jours à cause de l’attaque.

Le transport routier est durement frappé

TFI INTERNATIONAL

Pirates: DopplePaymer

Informations sensibles retrouvées en ligne:

- Données concurrentielles sur les contrats de l’entreprise

- Documents confidentiels de clients

- Documents de comptabilité interne

Une cyberattaque sur la filiale de livraison de colis Canpar

Express a coûté pas moins de 8 M$ à TFI International, une compagnie de

camionnage dont la famille Saputo est un important actionnaire.

C’est ce que mentionnait le dernier rapport de gestion de l’entreprise, publié le 30 septembre.

Notre Bureau d’enquête a retrouvé les 1053 documents provenant des

serveurs de Canpar que les pirates ont diffusés sur le web caché (dark web) fin août.

Les fichiers contiennent une importante quantité de renseignements sur les contrats et les clients de l'entreprise.

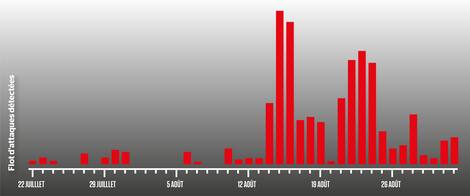

Les cybercriminels promettaient l’été dernier de diffuser «tous les jours quelques fichiers» dérobés à l’entreprise.

Un relationniste américain sous contrat avec l’entreprise

montréalaise a refusé de répondre à nos questions. «Ils ne parlent pas à

la presse, dit Vance Edelson en anglais. Ils préfèrent se concentrer

sur la gestion de l’entreprise.»

Fuel Transport

Pirates: Maze

Informations sensibles retrouvées en ligne:

- Rapports d’accident de chauffeurs de camion

- Documents de litiges avec des clients

L’entreprise de transport routier de Montréal a subi une attaque du

groupe de pirates Maze en août. Le président Robert Piccioni n’a pas

souhaité donner de détails sur l’attaque.

«Pour éviter que ça arrive à d’autres, c’est bon de partager les

informations, mais je suis un peu embarrassé de ce qui m’est arrivé.»

L’information que le groupe a publiée comprend des centaines de

documents et de rapports sur des accidents ayant impliqué les chauffeurs

et des réclamations pour de la marchandise endommagée.

Ces documents contiennent des données personnelles de plusieurs employés de Fuel Transport.

Quand notre Bureau d’enquête a évoqué les informations volées à

Fuel qui se trouvent toujours en ligne, Robert Piccioni a raccroché le

téléphone.

REF.: