La stratégie de GrayShift pour garder le secret sur le piratage d’iOS

Il n’y a pas que Pegasus qui sait comment accéder au contenu de n’importe quel iPhone !

Évidemment, tout ceci n’est guère commode pour Apple qui essuie par conséquent moult critiques relatives à la protection censée être offerte par ses smartphones. La firme joue d’ailleurs au chat et à la souris avec ces intrus, qui sont aussi à l’origine de découvertes de failles majeures ensuite comblées par Cupertino.

Vice a encore frappé. Après avoir révélé un tutoriel expliquant à la police comment hacker un appareil Apple, la section Motherboard du média new-yorkais vient ainsi de dévoiler des documents publiés par GrayShift et détaillant sa méthode pour tenter de conserver la confidentialité qui règne autour de sa technologie. En effet, GrayKey, l’outil de la société pour pirater des iPhone, nécessite de sérieuses mesures de protection pour éviter de tomber entre de mauvaises mains.

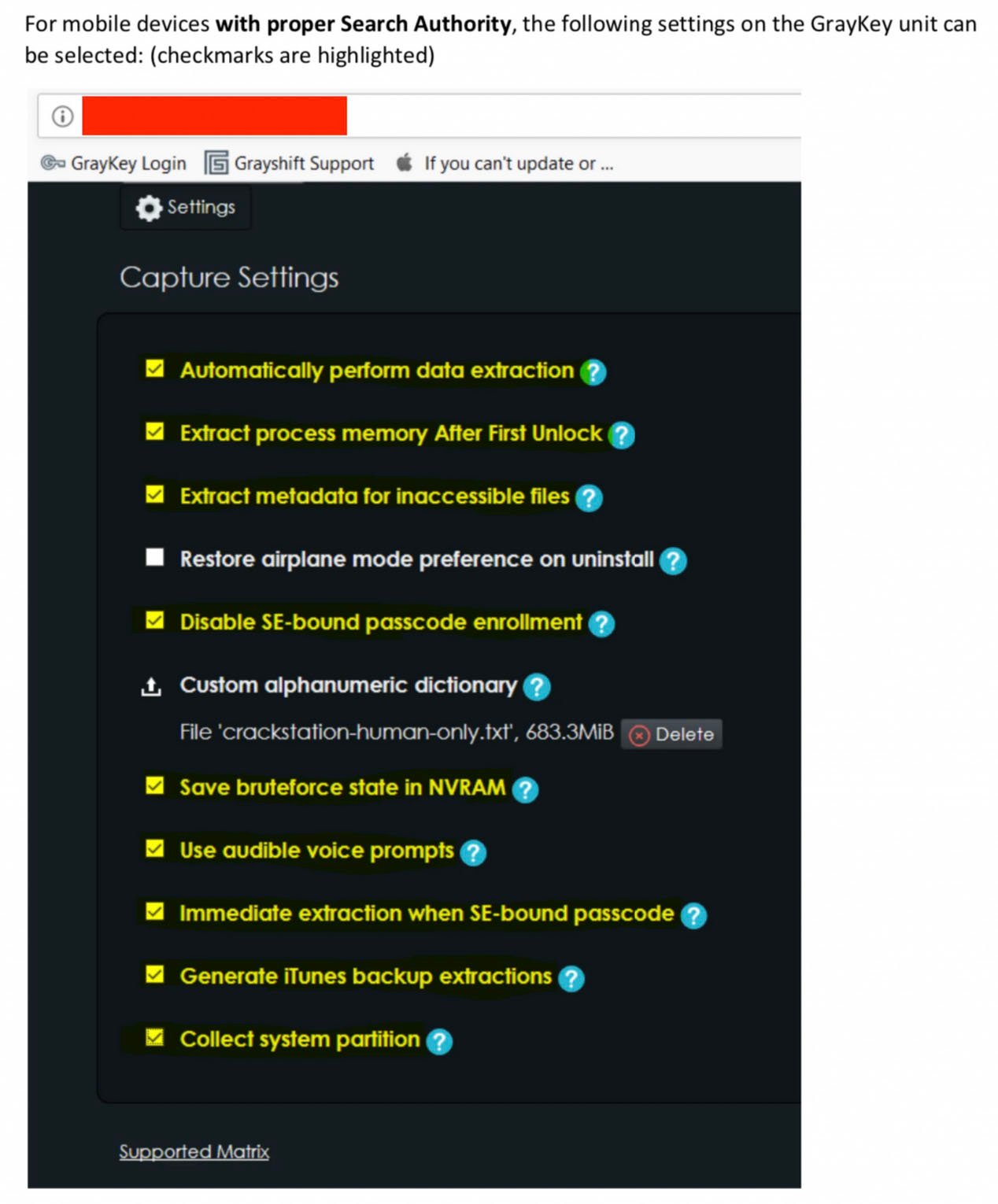

Un des documents sur lesquels a pu mettre la main la filiale de la Walt Disney Company révèle notamment ce que les enquêteurs ayant investi dans le produit ne doivent pas communiquer à des tiers. On y apprend par exemple qu’il est hors de question pour le fabricant de voir les fonctionnalités de sa solution mises au jour. L’une d’entre elles, qui consiste à passer outre le bouclier USB d’Apple introduit avec iOS 11.4.1, est particulièrement concernée.

La deuxième métropole américaine comme cliente

Le fichier en question était en réalité destiné à la police de l’Illinois, qui siège à Chicago. L’histoire ne dit pas dans quelles affaires a ici pu être utilisé GrayKey, néanmoins beaucoup supposent que les dossiers liés au terrorisme ou à la pédocriminalité sont potentiellement la cible des autorités. Avec à la clé les débats agités qui s’en suivent, mêlant inquiétude pour le respect de la vie privée et questions de morale.

La ville des vents n’est par ailleurs pas la seule à avoir fait appel au périphérique de GrayShift. En effet, l’accessoire a également pu trouver preneur du côté de la ville d’Orlando (FL) où s’est entre autres déroulée la fusillade du Pulse, un club LGBT visé par l’organisation État islamique. Un officiel de la mairie locale aurait ainsi écrit au commissaire en 2018 afin de cacher l’achat du GrayKey des registres municipaux. Objectif : garantir davantage de discrétion aux manœuvres de la crim’.

Réaction de GrayShift

Le CEO de GrayShift, David Miles, a rapidement répondu à ce qui s’apparentait à un début de polémique :

“Confidentiality agreements help to protect our customers and partners with how confidential information is disclosed, and we protect and maintain the integrity of our relationships. In addition, they are instrumental in preventing the public disclosure of our intellectual property to protect the integrity of our security research. Confidentiality agreements are not at all meant to prevent disclosure of evidentiary data or general information about GrayKey in court proceedings that may result from data extracted by GrayKey during our customers’ investigations.”

En bref, le dirigeant justifie les agissements de sa société par le besoin de “protéger” ses “clients et partenaires“, tout en maintenant “l’intégrité de ses relations“. Il serait également question de préserver la “propriété intellectuelle” de la marque ainsi que l’intégrité de ses recherches en cybersécurité. Pour terminer, Miles se met également à couvert face à d’éventuels risques juridiques.

REF.: https://www.iphon.fr/post/strategie-grayshift-garder-secret-piratage-ios