Il prend sa revanche en mettant hors service tout le réseau Internet de la Corée du Nord

Parce qu’il s’est fait pirater par la Corée du Nord, un informaticien habile a pris une solide revanche en mettant hors service tout le réseau Internet de l’État-voyou. Rien de moins!

Pirate indépendant au nom de code P4x, il a lui-même été piraté il y a un an par des agents nord-coréens qui visaient des chercheurs en sécurité occidentaux. Ces espions voulaient voler des logiciels de piratage et des informations sur les vulnérabilités des logiciels.

Bien que ces espions n’ont pu lui subtiliser quoi que ce soit, il s’est senti profondément troublé d’avoir été visé par des pirates parrainés par un État-voyou comme la Corée du Nord et aussi par le manque de soutien du gouvernement américain.

La contre-attaque par déni de service

Un an plus tard, se disant que si on ne faisait rien, les pirates allaient poursuivre les attaques. P4x ne prit les choses en main avec rien de moins que l’objectif de faire tomber tout le réseau nord-coréen! «Je veux qu'ils comprennent que si vous vous en prenez à nous, cela signifie qu'une partie de votre infrastructure va tomber pour un moment», dit-il au magazine Wired.

À partir de vulnérabilités non corrigées dans les systèmes nord-coréens, P4x a trouvé le moyen de mettre à genoux les réseaux et serveurs de l’État-voyou. Comment? Par une cyberattaque somme toute très classique par déni de service (DDoS) qui submerge de requêtes les systèmes informatiques d’une organisation ou d’un pays afin de le rendre inopérant et d’en bloquer l’accès aux utilisateurs.

Sans révéler publiquement toutes les vulnérabilités exploitées, il a indiqué à titre d’exemple un bogue connu du logiciel de serveur Web NginX qui gère mal les en-têtes d’adresses http, lequel a servi à inonder de requêtes les serveurs.

La Corée du Nord roule Linux

Fait intéressant, on apprend par P4x que le système d’exploitation du pays, connu sous le nom de Red Star OS, n’est rien d’autre qu’une ancienne version du système Linux probablement vulnérable.

P4x qui exécute des simulations d’attaques pour tester la solidité des réseaux de ses clients précise que sa cyberattaque menée en Corée du Nord fut un test de pénétration réseau moyennement facile, toujours selon le magazine Wired.

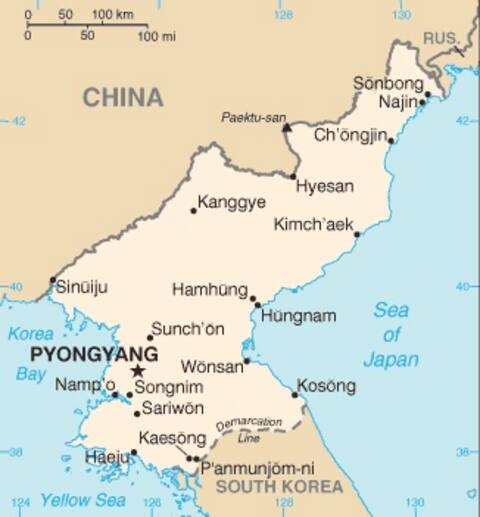

Résultat du piratage, presque tous les sites Web nord-coréens étaient hors service et seuls ceux situés en dehors du pays n’ont pas été affectés, comme le site d'informations Uriminzokkiri.com.

Panne totale confirmée

Le chercheur en cybersécurité, Junade Ali, qui surveille les réseaux nord-coréens a confirmé les mystérieuses attaques à grande échelle sur les réseaux du pays, et ce sans savoir la moindre idée de qui les menait. Il a vu d’importants routeurs tomber en cascade au point de fermer l’accès Web, mais aussi les messageries : «une panne totale d’Internet affectant tout le pays». P4x précise que sa cyberattaque n’a pas coupé l’accès sortant des Nord-Coréens au reste d’Internet.

Si l’exploit technique est bien réel, surtout pour un seul pirate anonyme, sur l’ensemble du pays, il faut quand même relativiser cette panne d’Internet où seule une petite minorité a accès à des ordinateurs connectés à Internet, souligne le chercheur Martyn Williams, du projet 38 North. Il précise que la population n’a accès qu’à l’intranet déconnecté du pays et que la cyberattaque n’a mis hors service que les serveurs surtout utilisés pour la propagande et les autres fonctions destinées à un public international.

P4x confirme cela en disant qu’il n’avait pas l’intention de cibler la population du pays, mais autant que possible le gouvernement.

Pochains objectifs

L’expert P4x a maintenant l'intention d'essayer de pirater plus à fond les systèmes nord-coréens, dit-il, pour voler des informations et les partager avec des experts. En même temps, il espère recruter d'autres hacktivistes pour sa cause grâce à un site Web obscur appelé Projet FUNK, c'est-à-dire "FU North Korea" (inutile de traduire), dans l'espoir de générer une plus grande force de frappe collective.

REF.: https://www.journaldemontreal.com/2022/02/08/il-prend-sa-revanche-en-mettant-hors-service-tout-le-reseau-internet-de-la-coree-du-nord