La blockchain est morte, vive Hashgraph ?

Blockchain

La technologie Hashgraph a été dessinée pour proposer une alternative crédible à la blockchain. Portée par la société texane Swirlds, elle tente de répondre à ses principaux points faibles. Pour bien comprendre l'apport de Hashgraph, petit retour sur les faiblesses de la chaîne de blocs.

Certes, un registre distribué et infalsifiable permettant de transmettre des informations sans passer par un tiers de confiance montre sa pertinence pour un grand nombre de cas d'usage. Reste que la technologie de chaîne de blocs telle qu'elle a été conçue présente un certain nombre de défaillances. C'est avant tout l'algorithme de consensus de la blockchain qui est pointé du doigt. Les membres d'une communauté n'étant pas, par essence, tous dignes de confiance, il introduit le mécanisme de preuve de travail (proof of work). Pour valider une transaction, un "mineur" doit résoudre un problème mathématique complexe.

Non seulement ce système gaspille des ressources, plusieurs mineurs concourant pour la même transaction, mais il crée potentiellement un risque de conflit d'intérêt. Les mineurs peuvent, en effet, influencer l'ordre de passage et privilégier telle transaction plutôt que telle autre. La blockchain ne peut donc garantir le principe du "premier arrivé premier servi", l'ordonnancement des transactions dépendant du travail de minage.

De par sa conception, la blockchain présente, par ailleurs, un problème de performance. Le bitcoin est limité à 7 transactions par seconde. "Un volume d'échanges très faible par rapport à ce que peuvent proposer les technologies centralisées", note Guillermo Blanco. "Par comparaison, Visa gère 11 000 transactions par seconde." Enfin, la sécurité de la blockchain est mise en cause puisqu'elle augmente proportionnellement avec le nombre de nœuds du réseau. Les "cybercasses" contre les plateformes de crypto-devises Mt.Gox en 2014, et Youbit en décembre dernier, ont également laissé des traces.

Un consensus basé sur "l'art du commérage"

Pour toutes ces raisons, des registres distribués de nouvelle génération reposant sur d'autres modèles de consensus tentent d'émerger. Parmi eux, on peut citer Ouroboros ou Hyperledger mais c'est avant tout Hashgraph qui sort du lot des propositions alternatives à la blockchain originelle. "C'est le seul algorithme qui prouve mathématiquement qu'il est capable d'arriver à un consensus unique", affirme Guillermo Blanco.Après sa présentation remarquée à l'occasion de la conférence TechCrunch Disrupt de San Francisco en septembre dernier, Hashgraph a enflammé les forums de discussions. Cet algorithme de vote repose sur le principe du "Gossip about gossip", c'est-à-dire du "commérage". A la base, tous les membres du réseau ont le même niveau d'information mais, pour passer une transaction, le système rajoute à chaque maillon une information supplémentaire à ce qu'a raconté la personne précédente et ainsi de suite. Swirlds a détaillé ce protocole de consensus dans un livre blanc.

Sur le papier, ce système répond bel et bien aux lacunes de la blockchain précédemment évoqués. Il ne nécessite pas de calcul massif et assure une efficacité optimale dans la validation des transactions. Aucun bloc n'est mis de côté comme dans le minage de la blockchain. Le volume d'échanges est seulement limité par la bande passante. Swirlds évoque des capacités de plus de 250 000 transactions par seconde. Côté équité, Hashgraph propose un horodatage consensuel, ce qui élimine le risque de voir l'ordre des transactions affecté."Une entreprise qui monte un réseau aura un interlocuteur identifié en cas de problème"

Enfin, Hashgraph présente un niveau de sécurité amélioré. Il affiche une tolérance aux fautes dites byzantines naturelles (problèmes réseaux) ou volontaires (sabotage, attaque). Aucun membre du réseau ne peut empêcher la communauté d'atteindre un consensus. Personne ne peut non plus modifier le consensus une fois qu'il a été atteint.

De la gestion des identités au jeu vidéo

Paré de toutes ces vertus, Hashgraph se propose de couvrir de multiples cas d'usage dans le trading et les transactions financières, dans le partage de documents en ligne (en assurant une traçabilité en termes d'auteurs, d'historique de modifications...). De façon plus anecdotique, il peut permettre d'éviter la triche dans les jeux vidéo en ligne massivement multi joueurs.Dans un autre registre, l'horodatage consensuel pourrait aider une plateforme d'enchères en ligne comme eBay à garantir que la personne qui a surenchéri en dernier est bien la bonne. En matière de gestion des identités, le service d'authentification numérique Ping Identity se sert d'Hashgraph pour s'assurer qu'une autorisation d'accès à un système d'information a bien été clôturée suite au départ d'un collaborateur ou encore en cas de vol d'un terminal.

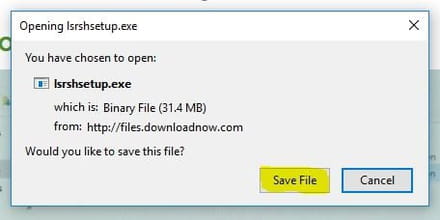

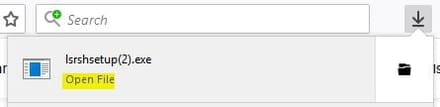

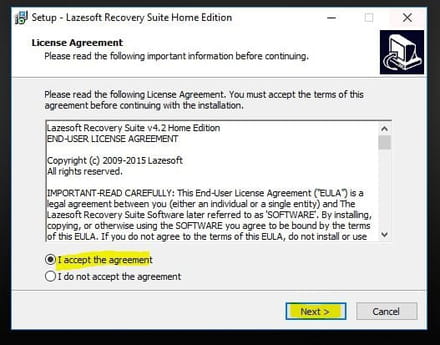

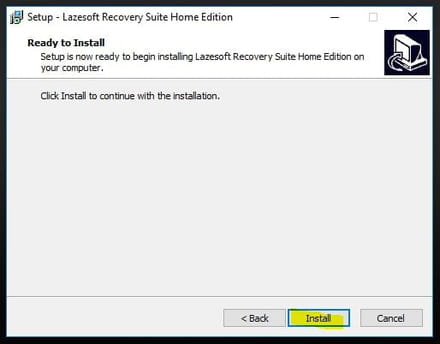

Au-delà de son déficit de notoriété, Hashgraph a plusieurs défis à relever pour s'imposer. Pour Guillermo Blanco, "la plateforme devra prouver qu'elle est capable de gérer un réseau public avec le même niveau de performance, de sécurité et d'équité qu'elle le fait pour un réseau privé". Autre grief avancé par ses détracteurs, Hashgraph n'est pas disponible en open source comme nombre de technologies de registre distribué, mais fait l'objet d'un brevet. Le téléchargement du kit de développement (SDK) permettant de l'utiliser est soumis à l'approbation préalable d'une licence utilisateur. Guillermo Blanco y voit plutôt un avantage. "Une entreprise qui monte un réseau aura un interlocuteur identifié en cas de problème", indique l'expert. Il rappelle que le Bluetooth est breveté, ce qui n'a pas empêché sa généralisation.

REF.:

mot de passe, Password,

mot de passe, Password,