Que contient le kit Cellebrite pour pirater un iPhone ?

Des journalistes ont pu mettre la main sur la proposition de valeur de l’entreprise israélienne qui suscite la polémique.

Le scandale de l’affaire Pegasus (produit du NSO Group) n’est que la partie émergée d’un iceberg cachant de nombreux autres logiciels espions au moins aussi performants, quand ce n’est pas davantage. Parmi eux, on peut citer Grayshift aux États-Unis ou encore Cellebrite, cette dernière étant elle aussi localisée dans le pays du Mossad.

Créée en 1999, la société compte notamment le FBI parmi ses clients et ce depuis l’année 2009 au moins (selon The Intercept). Mais il ne s’agirait pas des seuls intéressés, puisque d’autres sources parlent aussi des Émirats arabes unis, de la Birmanie, de l’Allemagne, de l’Autriche, du Danemark ou encore de la France, du Royaume-Uni et de la Norvège.

Au prix d’une voiture d’occasion

Coûtant l’équivalent en dollars de plusieurs dizaines de milliers d’euros, le kit Premium de Cellebrite aurait déjà conquis pas moins de 2 800 agences “gouvernementales“. Un terme à considérer avec une certaine distance, étant donné qu’il concerne certes des agences de renseignements mais aussi des organismes de protection de la biodiversité, les CDC (Centres pour le contrôle et la prévention des maladies aux États-Unis) ou encore l’équivalent de notre ministère de l’agriculture chez l’Oncle Sam.

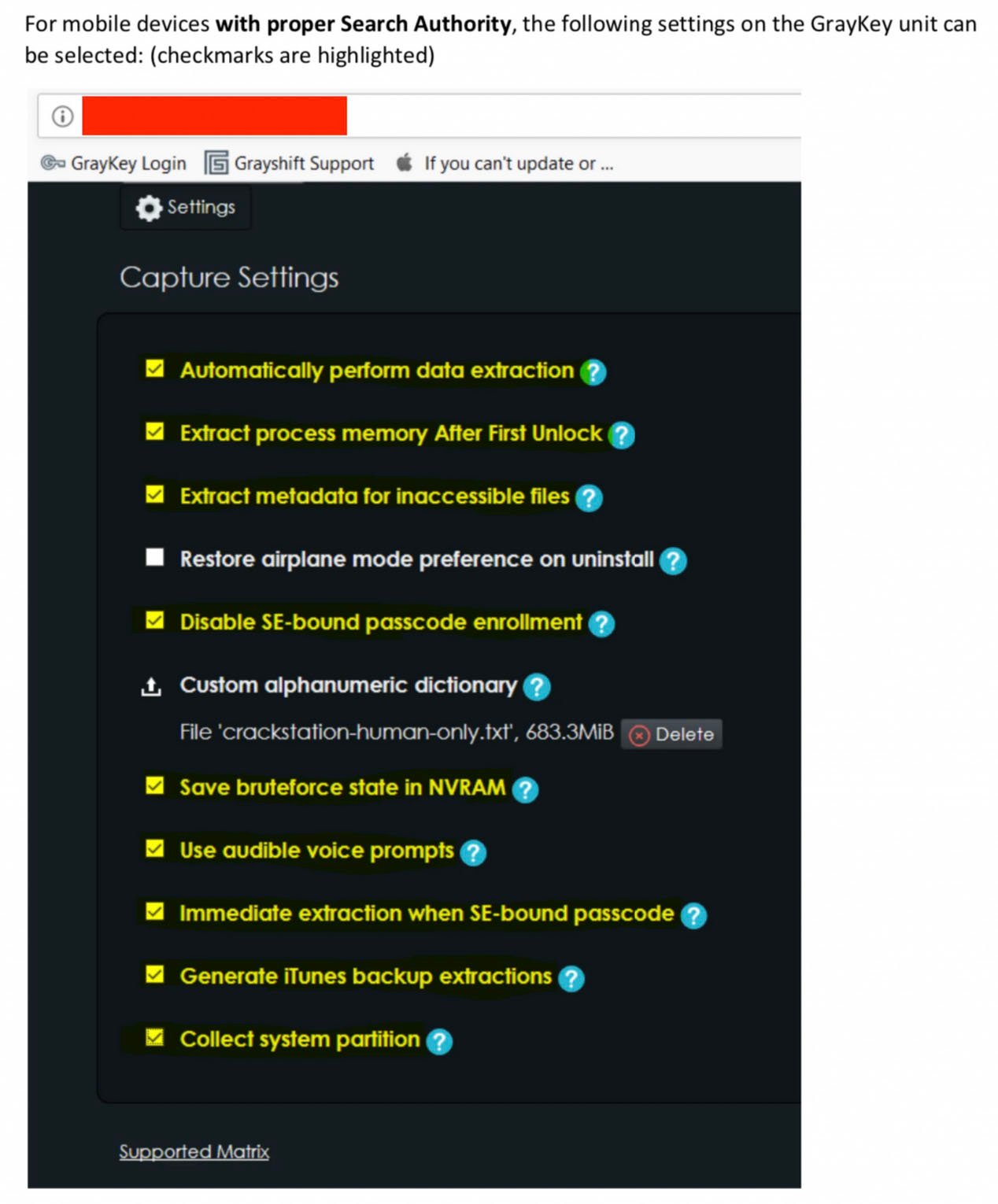

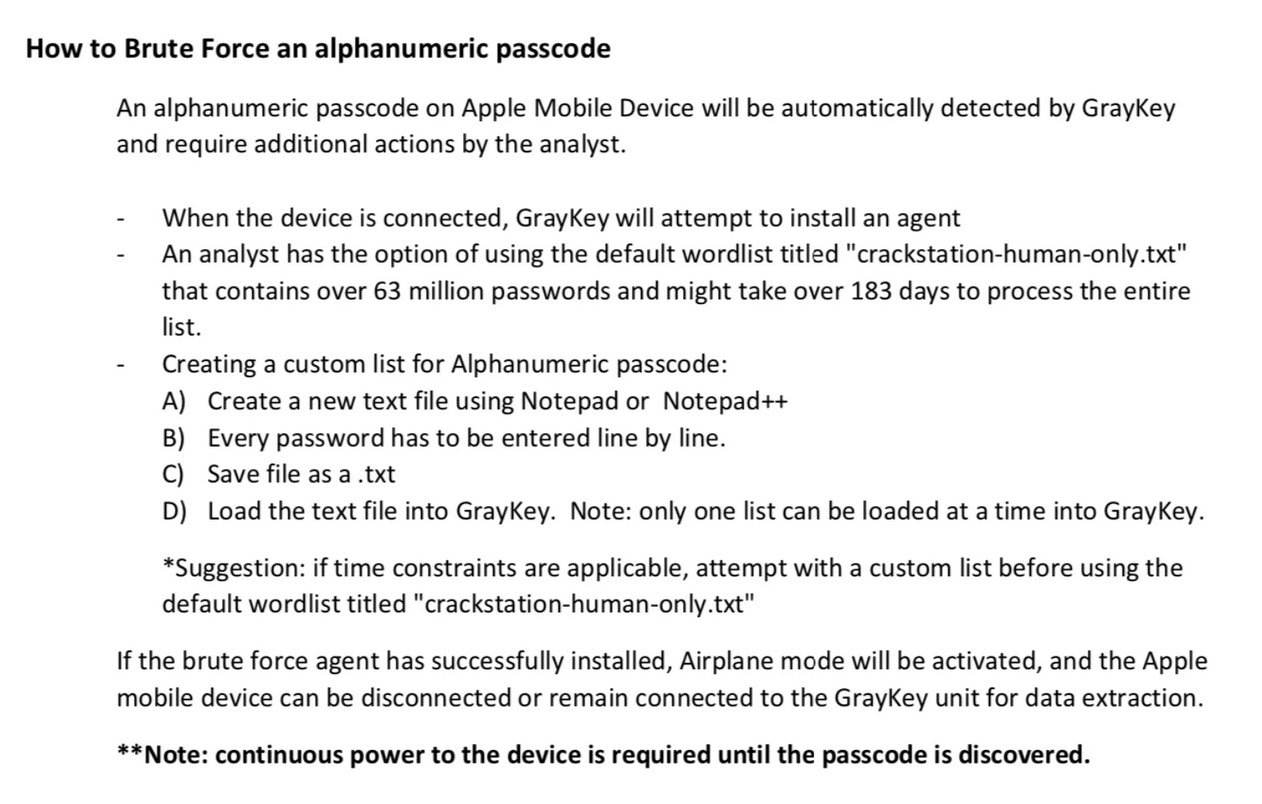

Au menu du logiciel : la possibilité de hacker de nombreux smartphones parmi les plus populaires, avec à la clé un accès à vos données les plus personnelles : messages, photos, audio… Pour parvenir à ses fins, le programme exploite en fait tout simplement des failles de sécurité qui n’ont pas encore été corrigées par Apple. Et elles ne sont pas rares, concernant parfois même macOS.

Les modèles concernés

Parmi les différents produits vendus par Cellebrite, on retrouve le kit Premium qui propose :

- un ordinateur avec le spyware préinstallé

- un adaptateur pour les appareils Android

- deux adaptateurs pour les appareils iOS

- un câble propriétaire

- d’autres câbles et un sac de transport

Quant aux mobiles Apple compatibles et donc vulnérables, il s’agit de tous ceux sortis entre octobre 2011 et septembre 2019 à l’exception de l’iPhone 5c, de l’iPhone 6 Plus, de l’iPhone 6S Plus, de l’iPhone 7 Plus, de l’iPhone 8 Plus et des éditions Pro et Max. Ces informations ont cependant probablement déjà été mises à jour pour convenir aux derniers téléphones de la marque à la pomme, mais il est difficile d’obtenir des données récentes sans être client direct de Cellebrite.

REF.: https://www.iphon.fr/post/contient-kit-cellebrite-pirater-iphone