Les futurs visages de la toile

- REF.: Guillaume Renouard (La Rédaction)

- JDN

web 2.0, future, web, splinternet, Blockchain, sécurité,

À l'heure où les termes splinternet,

décentralisation et régulation reviennent de plus en plus dans

l'actualité, à quoi ressemblera le web de demain ?

Arpanet, premier réseau à utiliser le protocole

TCP/IP,

souffle cette année ses 50 bougies. Il est le grand frère de l'Internet

tel que nous le connaissons aujourd'hui, qui s'installe en 1990,

lorsque l'industrie des télécommunications décide d'employer la

technologie Arpanet pour construire un réseau mondial. La face du net a

bien changé depuis, des sites Internet rudimentaires des années 1990 à

l'essor du

Web 2.0 à travers les blogs et les réseaux sociaux, jusqu'à l'avènement du mobile et des objets connectés.

Si l'Internet a connu de prodigieuses avancées techniques, sa

philosophie a, elle aussi, évolué au fil du temps. Le web utopique et

humaniste des débuts demeure vivant à travers de nombreuses initiatives,

mais l'Internet est désormais aussi, tel Janus, le dieu à deux visages,

un outil au service du contrôle et de la surveillance de masse. Nous

nous trouvons, en outre, à une époque charnière, où les décisions qui

seront prises transformeront le web de demain.

Vers l'ubiquité du net ?

"Sauf catastrophe civilisationnelle majeure, je pense que l'Internet

va devenir omniprésent. Capteurs et objets connectés vont en permanence

récolter des données, qui se déplaceront sous forme de flux à travers

les réseaux", prophétise Mitchell Baker, présidente de la

Mozilla

Foundation et de la Mozilla Corporation. Selon elle, l'Internet de

demain sera très différent de celui que nous connaissons aujourd'hui.

L'informatique pourrait devenir invisible, souris, claviers et écrans

cédant la place à des interfaces holographiques, rendues possibles par

l'essor de la commande vocale et de la réalité virtuelle et augmentée.

"Nous allons interagir avec l'informatique de manière beaucoup plus

humaine, en usant d'interfaces qui nous sont naturelles, comme la voix,

le mouvement ou le toucher. Notre rapport à la toile sera ainsi beaucoup

moins abstrait."

Si la possibilité d'un Internet omniscient ouvre des perspectives

excitantes, elle a aussi de quoi inquiéter. C'est du moins ce que montre

une récente étude

du Pew Research Center, pour laquelle 10 000 experts ont été interrogés

sur l'avenir du net et des technologies numériques. Pour Lee Rainie,

directeur de la recherche sur l'Internet et la technologie au Pew

Research Center, "l'un des experts interrogés parle

d'Internet-cerveau pour désigner l'Internet du futur, car la

multiplication des capteurs et des flux de données permettra d'anticiper

certains de nos besoins et comportements, voire de déduire certaines

choses à partir de nos ondes cérébrales. Cela ouvre des possibilités

formidables, mais pose aussi un défi conséquent aux standards que nous

avons établis en matière de protection de la vie privée."

Un internet plus régulé ?

Il sera donc nécessaire d'établir de nouvelles règles pour l'Internet

de demain. La collecte et le traitement des données utilisateurs posent

déjà un certain nombre de problèmes, comme l'a récemment montré le

scandale Cambridge Analytica. Avec l'explosion des capteurs et des flux

de données, ceux-ci risquent de s'exacerber. C'est pourquoi l'étude du

Pew Research Center souligne la nécessité d'encadrer plus étroitement

les usages que l'on peut faire de ces données, et les algorithmes

chargés d'extraire du sens de ces dernières. "De nombreux experts tirent

la sonnette d'alarme quant au rôle de ces algorithmes. L'un de ceux que

nous avons interrogés dirige une agence baptisée The FDA for

algorithms. Peut-être aurons-nous besoin d'agences gouvernementales pour

évaluer le rôle des algorithmes, de la même manière que l'on teste de

nouveaux médicaments avant leur mise sur le marché", s'interroge Lee

Rainie.

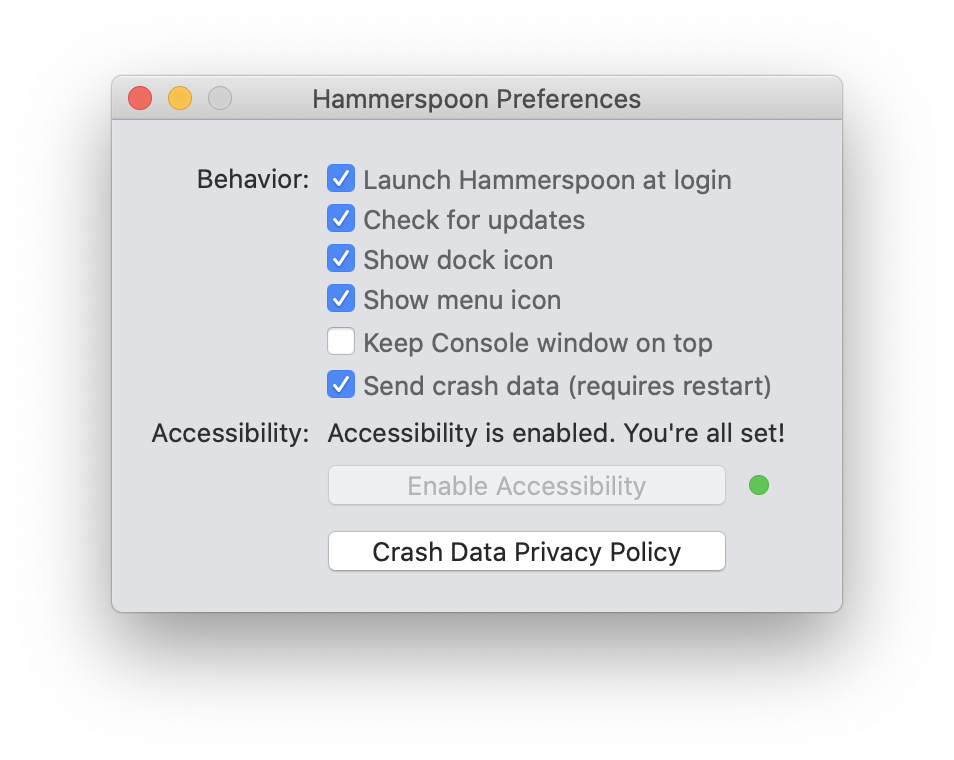

Mais selon Mitchell Baker, la mise en place de régulations, bien que

nécessaire, est insuffisante. Selon elle, le danger principal pour les

internautes vient du fait que les technologies de pointe, en tête

desquelles l'intelligence artificielle, sont aujourd'hui concentrées

entre les mains de quelques géants du net américains, dont les

internautes continueront d'utiliser les produits tant qu'ils seront les

meilleurs du marché. La responsabilité incombe donc aussi, selon elle,

aux entrepreneurs du numérique de construire des services alternatifs,

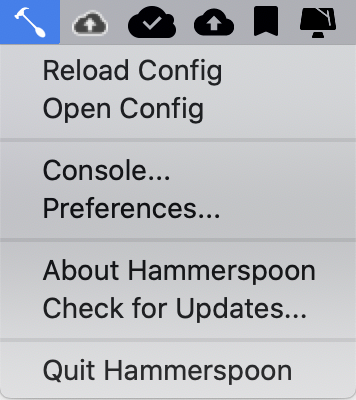

qui soient centrés sur l'intérêt des internautes. "C'est pourquoi nous

avons très tôt mis en place un navigateur Internet sur lequel nous

pouvons par exemple empêcher les traqueurs publicitaires de suivre

l'utilisateur, car le navigateur a été conçu pour être à son service, et

non à celui du site qu'il visite. Nous avons aussi déployé des options

qui permettent à l'internaute de choisir différents niveaux de

protections sur les réseaux sociaux, ou encore un outil qui l'avertit en

cas de vol de données, un autre qui aide à gérer ses mots de passe… "

Un Internet au pluriel ?

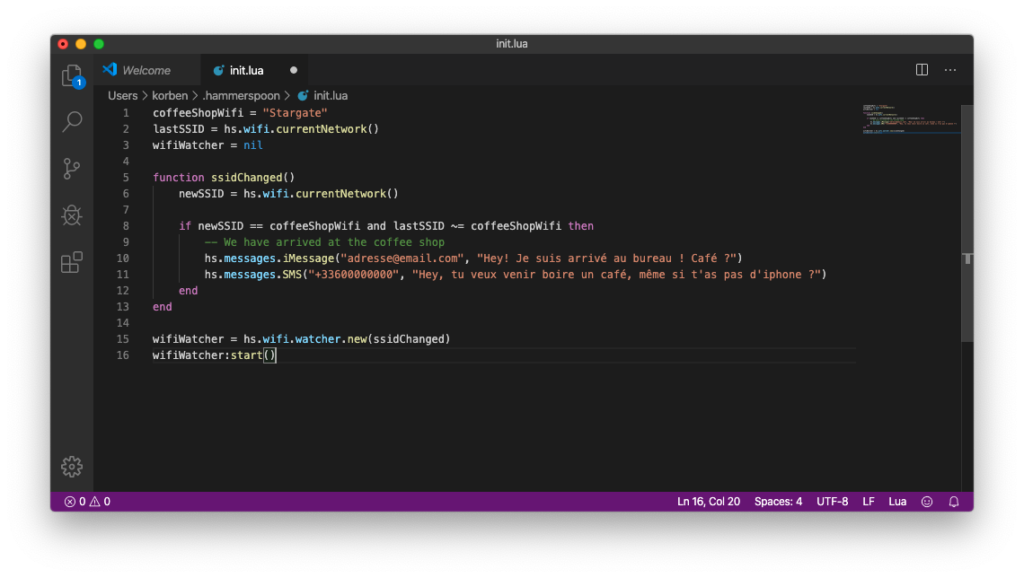

D'autres initiatives visent à décentraliser des fonctionnalités clefs

du web, afin de réduire le pouvoir des géants américains et de donner

davantage d'espace aux concurrents. Comme celle de Dominic Williams,

qui, à travers son entreprise

Dfinity,

affirme vouloir construire "l'ordinateur du futur". Le principe : un

service de cloud computing basé sur la blockchain, offrant aux

entreprises clientes une troisième voie entre le stockage des données

sur site et l'usage d'une solution cloud fournie par Google, Amazon ou

Microsoft.

"Notre protocole Internet combine les capacités informatiques des

centres de données indépendants, qui se comptent par milliers, pour

créer un réseau d'ordinateurs capable d'accueillir tous types de

services et logiciels. De cette façon, données et fonctionnalités

peuvent être hébergées partout, et pas seulement chez trois entreprises

différentes", s'enthousiasme-t-il. Daniel Kalst, lui, travaille sur

Consento,

un projet qui s'appuie sur le pair-à-pair pour permettre aux

utilisateurs de sécuriser le stockage de leurs données. Chaque

internaute se voit remettre une clef cryptographique, qu'il partage avec

un ou plusieurs amis proches, dont l'intervention sera ensuite

nécessaire pour lui permettre de s'identifier et d'accéder à ses

données.

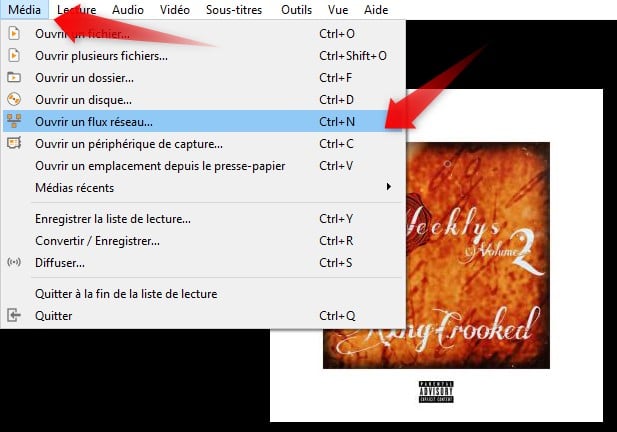

Mais l'appel à davantage de régulations et à la

décentralisation fait aussi planer le spectre du splinternet, un

internet qui ne serait plus unifié, mais fragmenté entre différentes

zones répondant à des règles très différentes, avec très peu de services

communs et de flux de données entre les différents pôles. "Il me semble

que l'Internet mondial, sur lequel nous avons tous accès à la même

expérience, appartient déjà au passé", analyse Mitchell Baker. "La Chine

a mis en place son propre Internet à coup de régulations draconiennes,

la Russie entend faire de même… Il est donc très probable qu'à l'avenir,

l'Internet se décline au pluriel."

REF.: