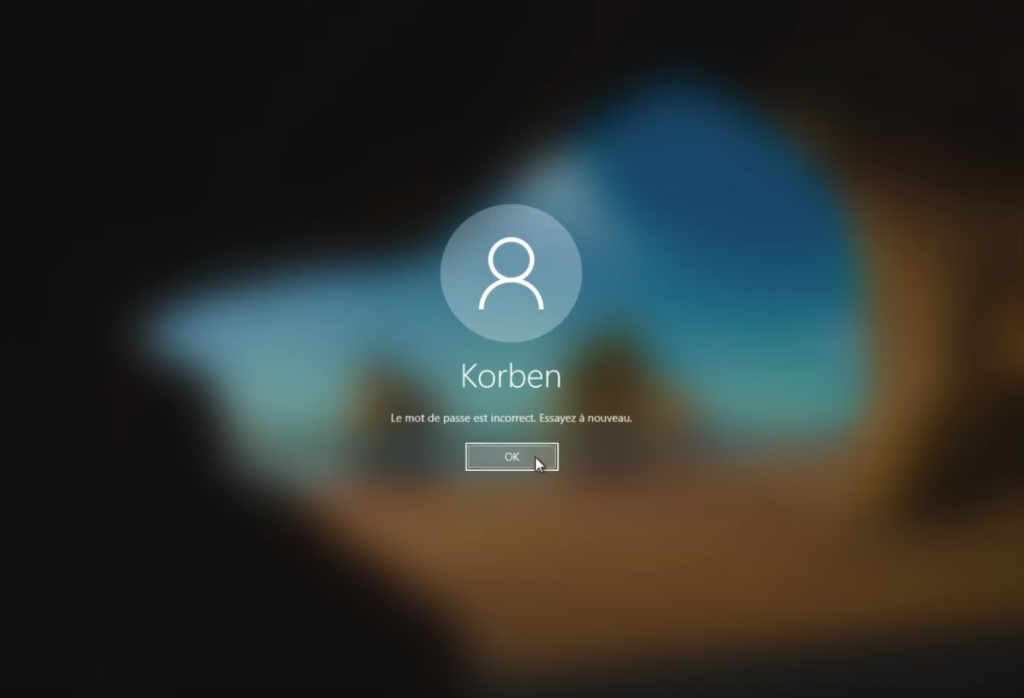

Mot de passe Windows perdu ou oublié – Comment récupérer un accès à la machine ?

Password, mot de passe, win 10, how To, trucs,

Étape 1 : Le matos

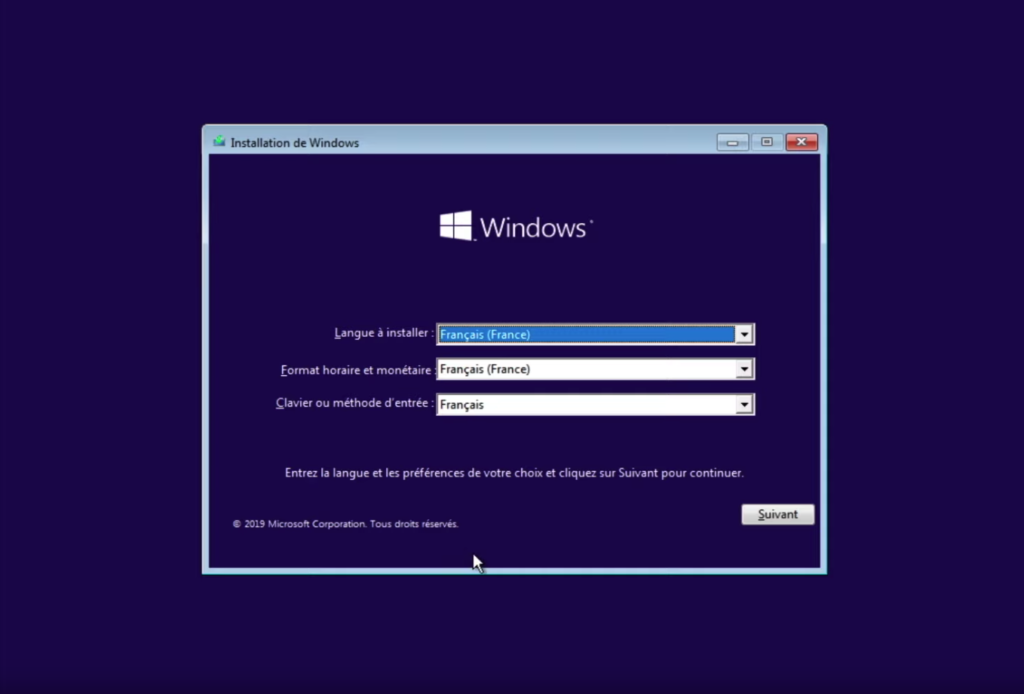

Alors comme je le disais, il vous faudra une ISO de Windows 10 bootable, que vous graverez sur DVD / CD ou que vous mettrez sur clé USB.Étape 2 : Premier boot

La seconde étape consiste à démarrer sur le DVD de Windows et quand vous voyez l’écran ci-dessous,

MAJ + F10Cela aura pour effet d’ouvrir une invite de commande (un terminal quoi) en mode Administrateur.

Si le disque est chiffré avec Bitlocker, avancez un peu dans l’install et choisissez l’option « Réparer ». Le programme vous demandera alors votre clé de récupération Bitlocker et vous donnera ensuite accès à un terminal.

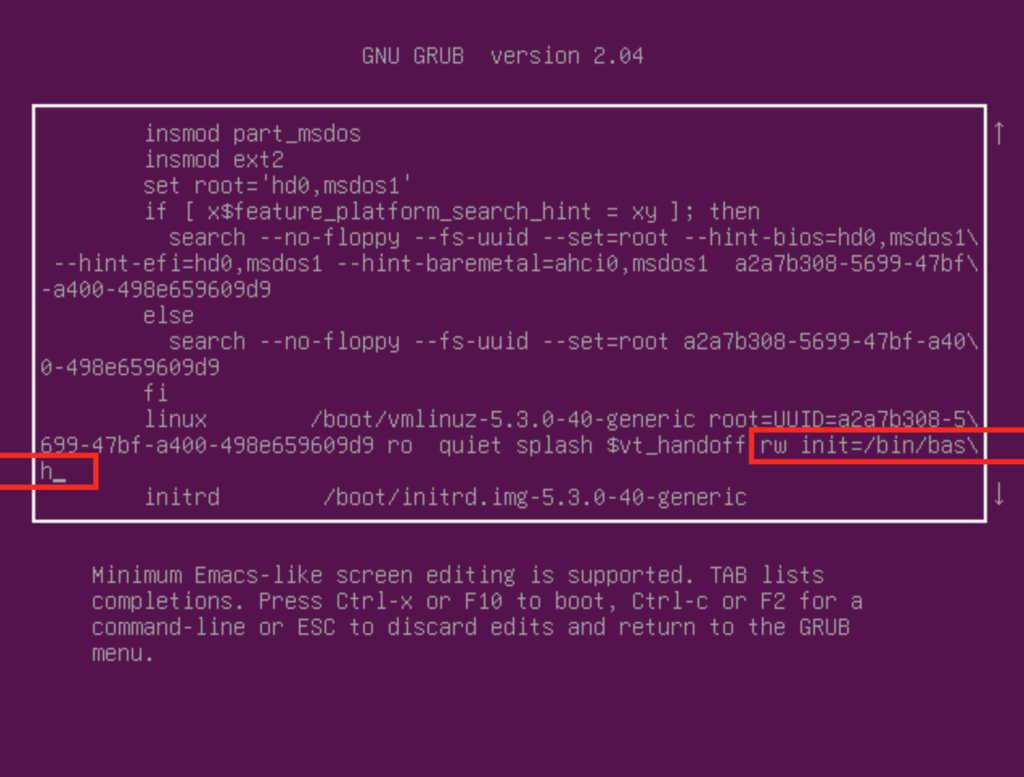

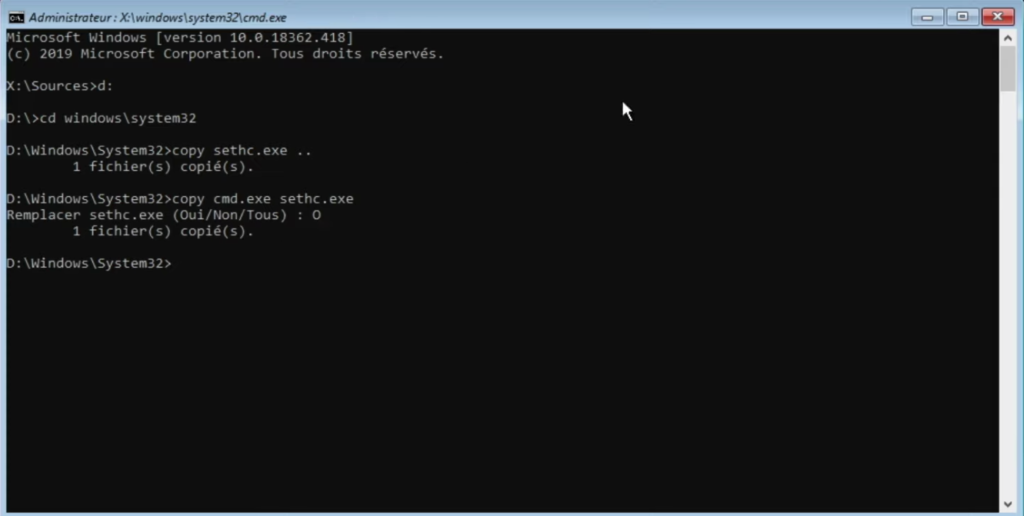

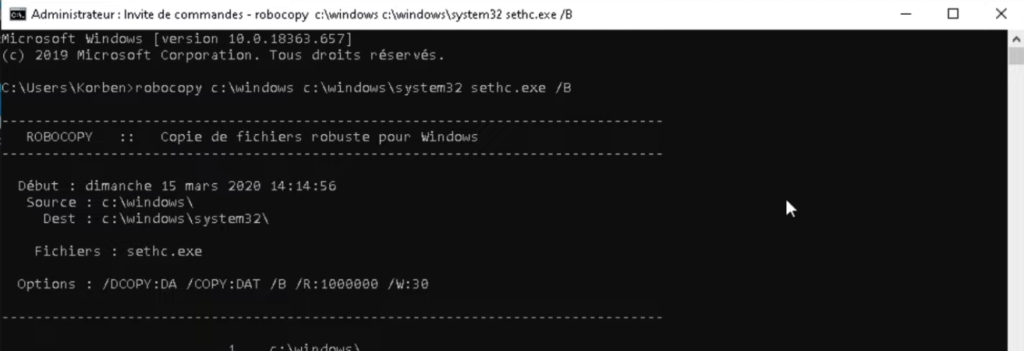

Étape 3 : Les commandes

d:

cd windows\system32Puis faites une copie de sauvegarde de sethc.exe qui est le programme permettant d’utiliser les « Sticky Keys » ou en français les touches rémanentes.

copy sethc.exe ..Ensuite, il faut écraser sethc.exe avec le programme cmd.exe (l’invite de commande).

copy cmd.exe sethc.exe

Étape 4 : Second boot

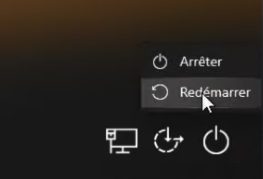

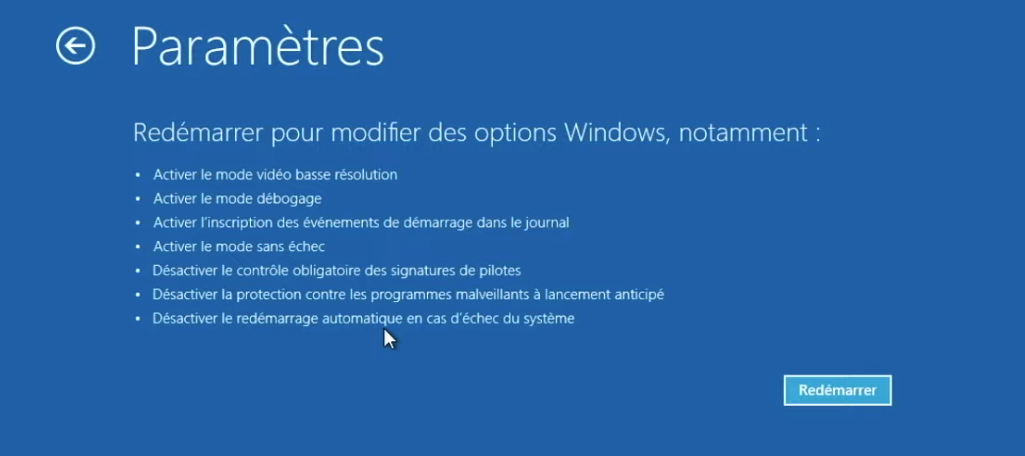

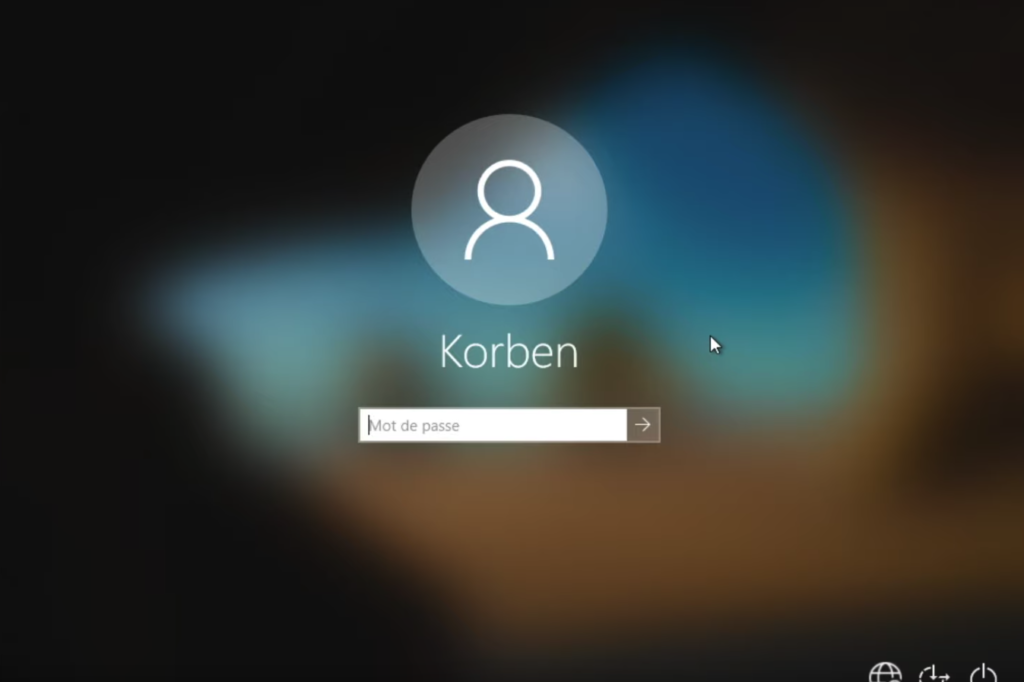

Ensuite, il faut rebooter mais ne pas démarrer sur le DVD. Laissez votre ordinateur démarrer normalement, jusqu’à ce que vous vous retrouviez sur l’écran de login.Ensuite, maintenez la touche MAJ enfoncée et cliquez sur le bouton Redémarrer en bas à droite

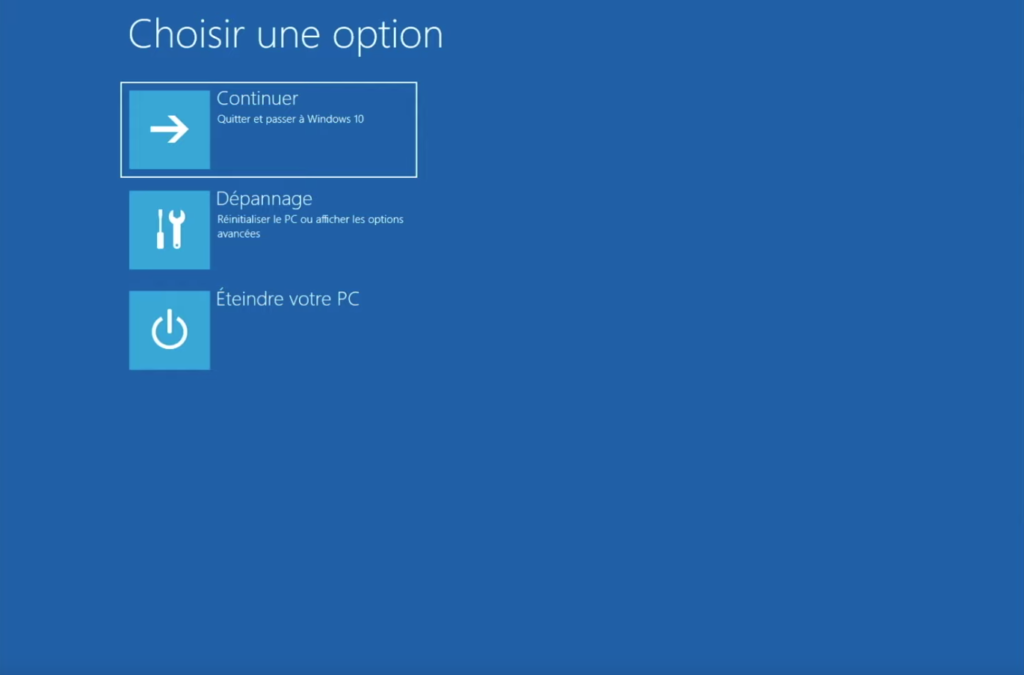

Quand vous verrez cet écran, cliquez ensuite sur « Redémarrer ».

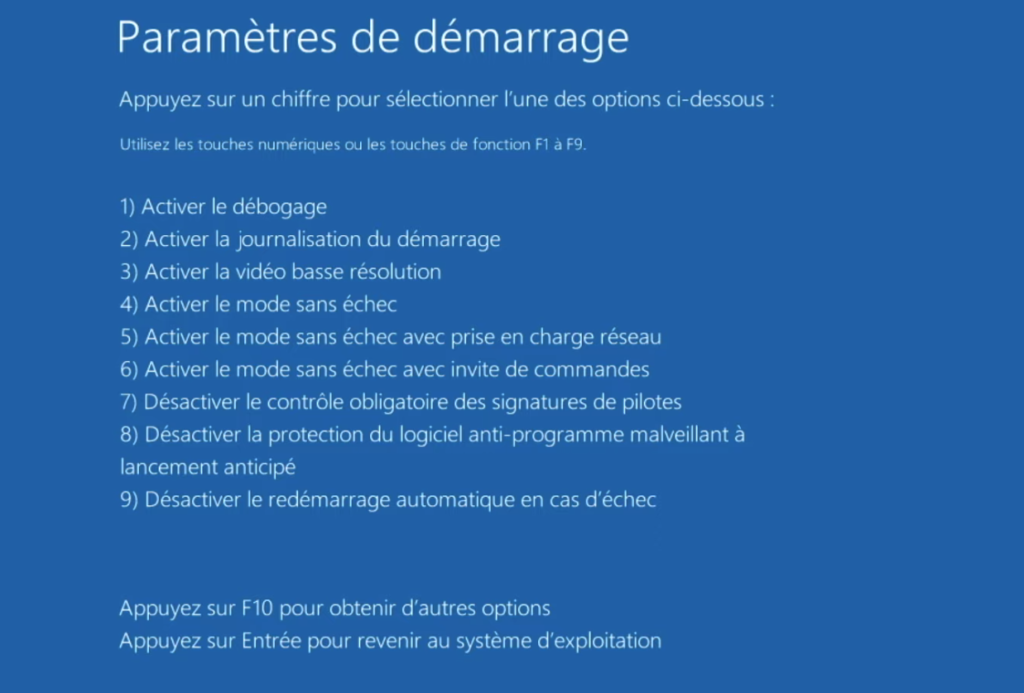

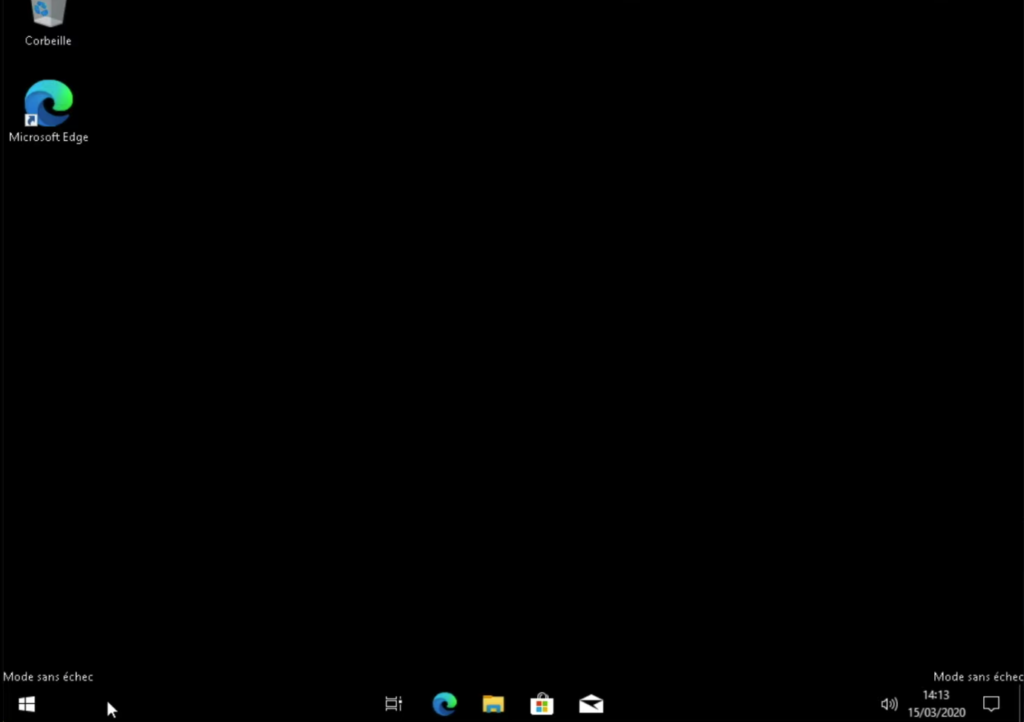

Étape 5 : Démarrage en mode sans échec

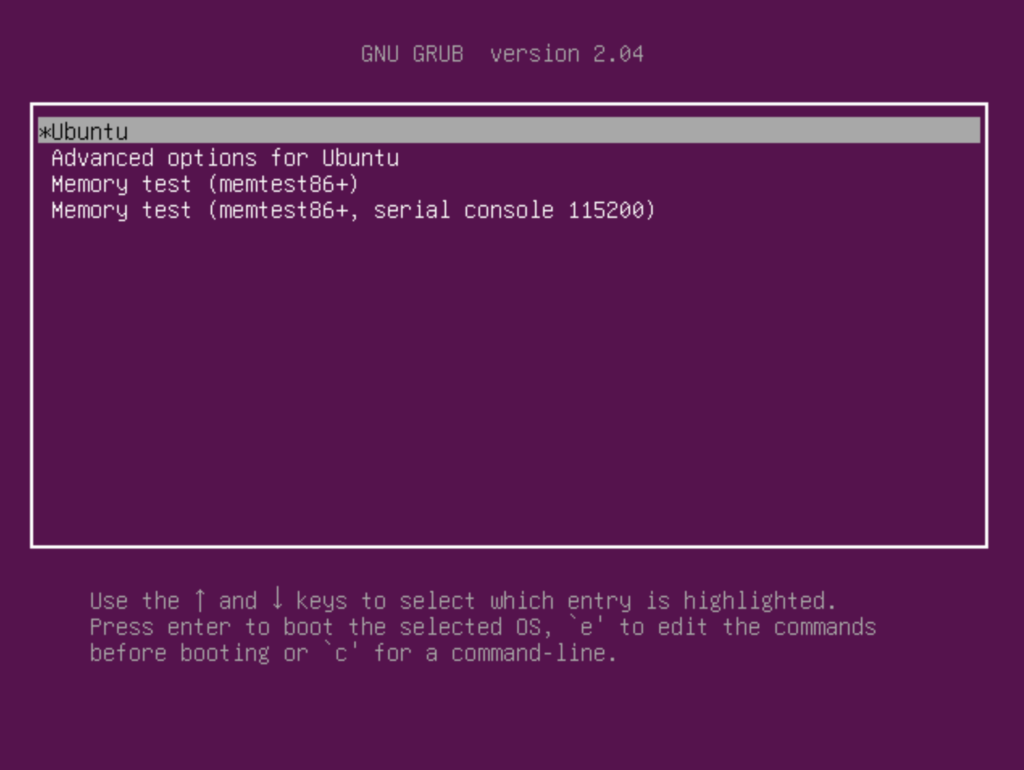

Nouveau reboot, et vous devriez tomber sur l’écran suivant :

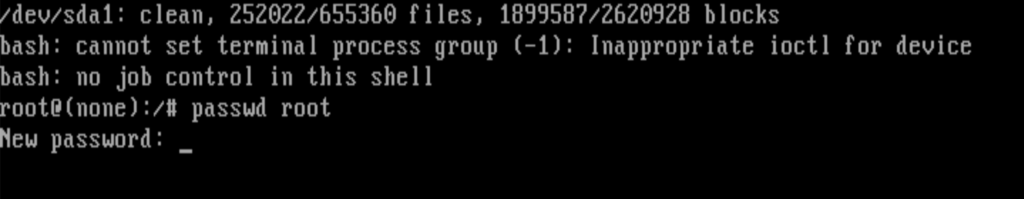

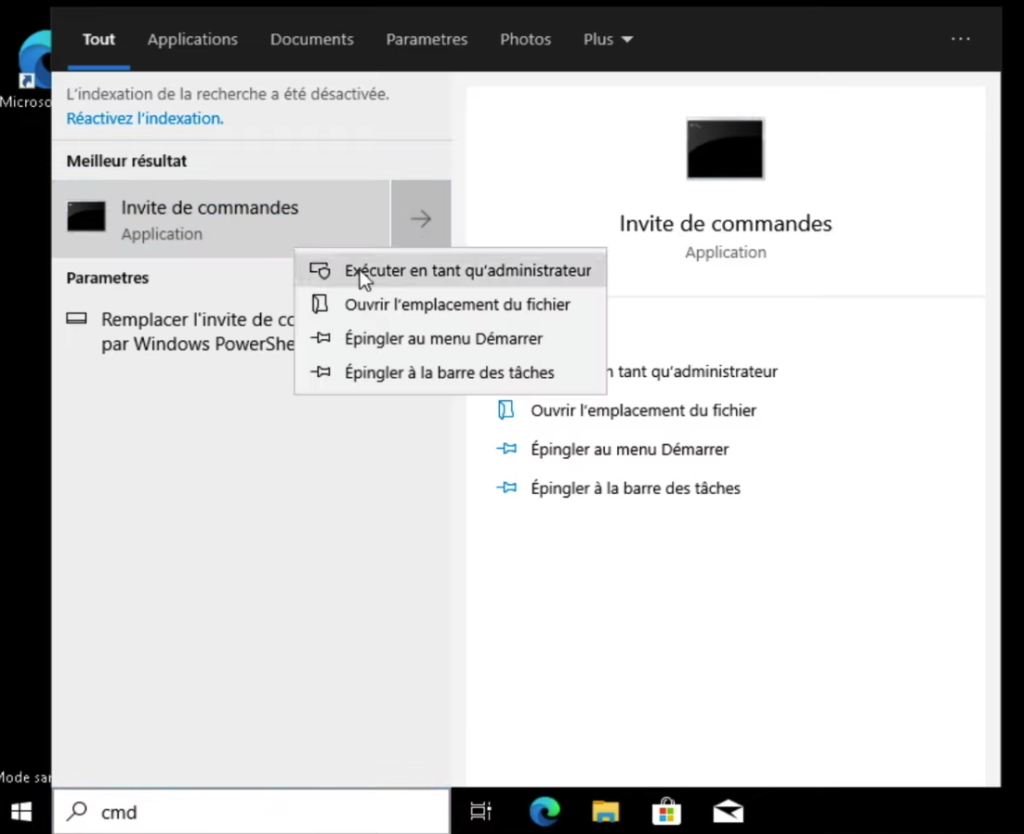

Étape 6 : Changer le mot de passe du compte

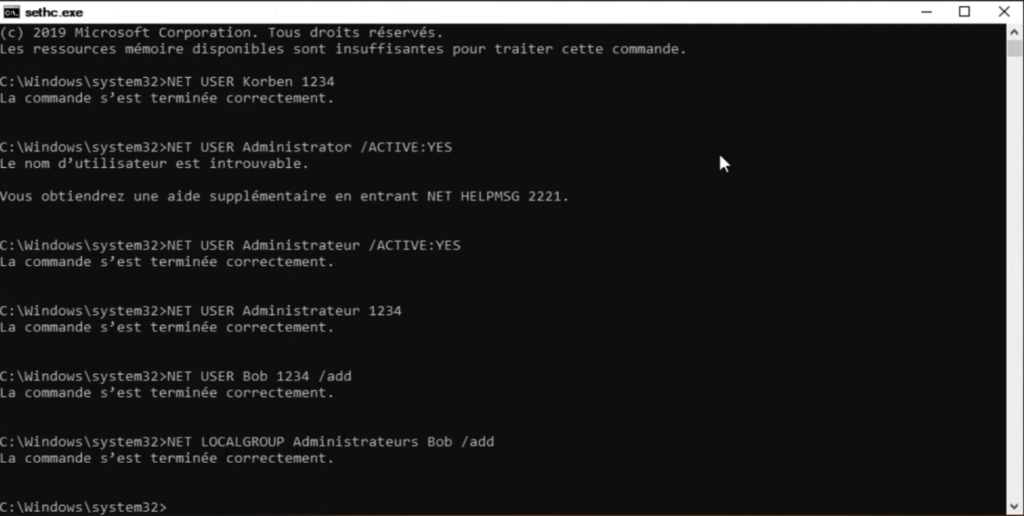

A partir de là, vous allez pouvoir entrer les commandes NET USER qui vont bien pour manipuler les comptes utilisateurs de la machine. Remplacez nouvelutilisateur / nomutilisateur par le login de votre utilisateur et motdepasse par le mot de passe de votre choix.

NET USER nomdutilisateur motdepassePour activer un compte Administrateur

NET USER Administrateur /ACTIVE:YESPour changer le mot de passe du compte Admin

NET USER Administrateur motdepassePour créer un nouvel utilisateur

NET USER nouvelutilisateur motdepasse /addEt pour mettre cet utilisateur dans le groupe Administrateur

NET LOCALGROUP Administrateurs nouvelutilisateur /add

Étape 7 : On remet tout en état

Ensuite, fermez le terminal, et loggez-vous avec votre nouveau mot de passe ou votre nouveau compte. Vous verrez alors que vous êtes bien en mode sans échec.

robocopy c:\windows c:\windows\system32 sethc.exe /B

Étape 8 – On reboot et c’est terminé

Et voilà, ensuite il suffit de redémarrer en mode normal et vous aurez accès à nouveau à Windows avec votre nouveau mot de passe ou le nouvel utilisateur que vous venez de créer ! Bravo à vous !Pour ceux que ça intéresse, j’ai fait aussi une vidéo tuto qui reprend toutes les étapes de cet article.