Acheter des likes ou des followers : une très mauvaise idée !

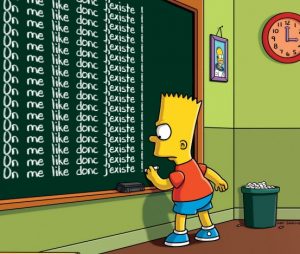

Dans un précédent article, nous avions évoqué le problème des faux avis sur internet. Dans celui-ci, nous allons nous intéresser à un phénomène grandissant et probablement plus dévastateur : la fausse popularité. Cette pratique consiste à acheter des likes ou des followers dans le but d’accroitre la popularité d’un compte et donc de lui apporter plus de crédibilité. Si, au premier abord, cela peut paraître intéressant, ceux qui s’y laissent tenter tombent en réalité dans un piège aux multiples facettes. Et dans les faits, les seuls vrais gagnants sont les vendeurs de rêve de popularité à bas prix !

L’objectif de cet article est donc double : aider les consommateurs de réseaux sociaux à identifier la fausse popularité et démontrer que acheteurs qu’ils ont beaucoup à perdre dans l’histoire. C’est d’autant plus important que l’ère des fake news semble à son apogée .

L’importance des likes

Avant d’aller plus loin dans cet article, il convient de répondre à cette question essentielle : pourquoi les likes sont si importants ? Cela nous aidera à comprendre comment un tel système a pu se mettre en place.

Une partie de la réponse se trouve au milieu de notre cerveau à travers ce qu’on appelle le biais cognitif de popularité. Parfaitement expliqué dans cette vidéo du journaliste canadien Louis T, le biais de popularité est un raccourci automatique que prend notre cerveau pour estimer naturellement et rapidement la crédibilité ou qualité d’un contenu ou d’une personne. Notre chère masse grise associe donc automatiquement popularité et qualité en s’appuyant sur une preuve sociale.

Dans le cadre de nos exemples, les preuves sociales peuvent être de toutes sortes :

- Nombre de vues d’une vidéo Youtube

- Quantité d’abonnés sur Facebook, Instagram

- Nombre de Followers sur Twitter

- Des avis sur des plateformes spécifiques telles qu’Amazon, Trustpilot ou Tripadvisor

Bref, avec l’avènement d’internet et notamment des réseaux sociaux, les likes sont devenus des preuves sociales disposant d’une influence capitale sur le comportement des foules. Cette remarque concerne aussi bien les internautes humains à la recherche d’informations que les algorithmes qui s’en servent en permanence.

La popularité est donc indubitablement un moyen d’existence pour un internaute ou une société…

L’achat de likes : de l’influence à la manipulation

Comment ça marche ? Qui sont les fameux fans apportés ?

Quand un internaute, un influenceur ou une société se rapproche des vendeurs de likes, il lui est proposé d’obtenir des likes ou autre « preuve sociale » en échange d’argent. (Genre 100 abonnés sur Instagram pour 4 €, 1000 vues de vidéos pour 10 €…).

Pour exécuter cette « prouesse », plusieurs techniques sont utilisées dont la majorité :

- Des bots : Il s’agit de programmes informatiques spécialement conçus pour réaliser des actions. Sur les réseaux sociaux, de nombreux comptes sont créés par des robots chargés par la suite de visionner des vidéos, cliquer sur des likes, ou aimer le contenu généré par les clients.

- Des comptes zombies : Les comptes zombies sont des comptes qui ne vivent pas… Ils ne publient pas, sont peu suivis et ne font que de s’abonner à d’autres comptes. Ils sont commandés par le vendeurs de like. Bien qu’ils puissent être gérés par des bots, ce n’est pas systématiquement le cas.

- Des comptes de communautés : Dans ce cas, il s’agit d’humains qui sont invités à interagir sur les comptes des autres membres de la communauté. Chacun bénéficie donc des actions des autres membres de ladite communauté : une sorte de partage de likes !

Pour faire simple, dans la plupart des cas, les « fans » apportés par les plateformes payantes trouvent leur origine dans ce que l’on nomme des fermes à clics. Des milliers d’appareils sont reliés à de multiples réseaux pour simuler l’existence d’humains. Ces clics sont revendus aux plateformes qui les revendent eux-mêmes aux internautes désireux d’acquérir de la popularité.

Où est l’arnaque ?

Avec un regard naïf, on pourrait se demander où est le problème ? Est-ce qu’il y a une arnaque quelque part ?

Tout cela rappelle le fonctionnement de la publicité et je ne vois pas où est le mal…

Effectivement, si ces entreprises de contentaient de promouvoir le compte ou le contenu de leur clients auprès d’humains pour générer de l’interaction ciblée, il n’y aurait pas de problème. Or dans une grande majorité des situations, c’est loin d’être le cas ! C’est le principal reproche qui puisse leur être fait : tromper leurs clients en vantant des interactions humaines et ciblées qui sont totalement fakes. Par ailleurs, une partie d’entre elles affirme même qu’il n’y a aucun risque pour le client ce qui n’est pas tout à fait vrai comme nous allons le voir plus loin.

Où acheter des likes ?

Il existe de multiples plateformes sur internet qui se sont spécialisées dans cette activité. Sans en faire la promotion ou affirmer qu’elles font partie de celles qui trompent leurs client, il est possible d’en citer quelques-unes :

- Instant-fans.com : Cette plateforme anglophone est très connue notamment pour son procès contre Facebook.

- Followerspascher.com : Ce site français bénéficie d’une grande notoriété et prône la faiblesse de ses tarifs.

- Fastlikes.fr : Ce site qui vend massivement de la popularité balaie très largement l’ensemble des médias sociaux (de Facebook à Tiktok en passant par Twitter).

Signal-arnaques ne conseille pas l’utilisation de ce type de plateformes. Pourquoi ?

Pourquoi acheter de la fausse popularité est une mauvaise idée ?

Diminution de la visibilité auprès de vrais fans

Pour savoir à qui diffuser les contenus en ligne, les réseaux sociaux utilisent un indicateur que l’on nomme le taux d’engagement. Il correspond au nombre d’interactions (commentaires, likes et partages) réalisées par votre communauté sur le nombre d’abonnés. Il est évident qu’en ayant une forte proportion d’abonnés qui n’interagissent pas avec votre contenu (car ce sont des bots ou des humains non ciblés), votre taux d’engagement est fortement dilué.

Du coup, en utilisant ce type de stratagème pour gagner de la popularité, vous vous tirez une balle dans le pied sans même le savoir. L’achat de likes est donc une opération qui ne peut pas être viable sur le moyen et long terme.

Disparition régulière des comptes factices

A la lecture des lignes précédentes, vous aurez compris que l’achat d’abonnés est réalisé essentiellement par le biais de comptes factices. Les réseaux sociaux luttent activement contre cette pratique et régulièrement, des millions de comptes sont ainsi automatiquement supprimés. Par exemple, en 2019, Facebook en a supprimé près de 3,2 milliards !!! Ce type de grand nettoyage est réalisé régulièrement par les réseaux sociaux pour éviter de perdre l’adhésion de leurs communautés.

Vu que les likes et vues sont directement liés aux comptes, il est inutile de dire que leur suppression fait disparaitre implicitement les abonnements et actions précédemment acquises. Du coup, vous risquez fort de perdre le fruit de vos investissements sur ces plateformes. Inutile de vous dire qu’elles ne répondront pas à vos réclamations.

Risque de bannissement des réseaux sociaux

L’achat de likes est un pratique interdite par les conditions d’utilisations de la majorité des réseaux sociaux. Si l’un d’entre eux suspecte fortement que vous avez utilisé de type d’outil, un bannissement de votre compte pourrait être réalisé.

Vous irez alors pleurer vers Marc Zuckerberg en disant que le bannissement était abusif !!! lol

Perte de confiance et de visibilité globale

Certains membres de votre communauté peuvent être vigilants et s’intéresser à l’évolution du nombre de vos abonnés. Si lors d’un grand ménage de printemps votre nombre d’abonné chute brusquement, il y a fort à parier que certains vont s’en rendre compte. Vous serez alors trainé et pendu sur la place publique pour haute trahison envers votre communauté.

Attention donc au Bad Buzz et au retour de flamme d’e-réputation… On remonte difficilement après une telle épreuve et même les vrais abonnés s’enfuient !

Risque légal : pratiques commerciales trompeuses

La question a été soulevée plusieurs fois. Est-ce que l’achat de likes sur internet est légal ou pas ?

Actuellement, aucune jurisprudence ne semble avoir tranché sur ces pratiques. Il n’en reste pas moins qu’un jour ou l’autre, le fait de booster sa popularité dans le but de manipuler les foules pourraient être qualifié de pratique commerciale trompeuse.

Si l’expérience vous tente, priez juste pour ne pas vous retrouver au cœur de l’affaire !

Pour aller plus loin

L’excellent Youtubeur Defakator a réalisé un tuto sur le sujet. On apprend notamment comment détecter les faux comptes et quel genre de personnalité s’adonne à l’achat de likes. Un vrai régal ! Voici sa vidéo sur le sujet :