Le technicien appel m'appel a 10 heure le soir hier le 6 Avril 2016(ça aurait pu être le 1-ier, lo-lol)pour me dire que ma femme m'a appeler a 19:00 hrs ?

Maudite Estrie &%*(&*)*&?*%&%,.....................................3 heure plus tard,...... dans les maritimes ??????????

Ci-dessus les appels manqués du répondeur a 19:30,ainsi que 22:21 hrs,.........et plus haut 2 textos affichés après le bug de 22:33(ont saient bien que les 2 sms/textos de 20:26 et 22:18 sont impossible a recevoir après 22:33 hrs !!!)Donc,ils sont sur les serveurs,mais vous avez manquez vos appels sms ou cellulaire en 3G du réseau LTE ,car le transfert entre le 3G/4G-LTE Videotron et le réseau partenaire 3G/4G-LTE Rogers se coupe lors du switch !!!

Mais dans la réalité c'est le réseau Rogers LTE qui est décidément prioritaire et coupe son partenaire LTE Videotron ! Sinon,chez Videotron,ont veut pas ,mais vraiment pas,.......investir dans un module switch(un switcher),pas avant le futur réseau 5G (qui lui, sont les fréquences que le gouvernement Fédéral va leurs vendre $$$)!

Donc si votre fournisseur de mobile (cellulaire)est malheureusement la bande passante de Videotron LTE,bonne chance, mais ça va couper, c'est sûr ,.................car le technicien en support technique de Videotron le dit lui-même !

Estie,...............de Namasté,............le gars hier,..............y était pas au courrant (c'est lui qui a reçu l'appel de ma femme qui l'a appelé et qui m'a dit d'appeler ma femme lol)que le réseau mobile a planter a cause du réseau partenaire de Rogers ? Ou l'inverse ? ;-) Car Videotron c'est petit en clisse(comme dirait M. Péladeau Père),par rapport au réseau LTE de Rogers !

Mais en réalité même si Videotron a un contrat partenaire de plus de 10 ans avec Rogers, il est soumis aux fort signal de Rogers en LTE (4G)qui supplante les antennes de Videotron du centre-ville de montreal !

Si tout baigne dans l'huile,vous avez peut-être été trop près d'une antenne espion de la police(comme ont fait en allemagne,et utilisé depuis 2010)et qui aurait été la cause de cette interruption de communication.Les antennes des opérateurs, situées plus loin, sont parasitées. Si c'est pas vous qui êtes visé ,vous êtes sur écoute quand même ,a cause que votre cell se branche a cette antenne espion de façon automatique souvent!

Car souvent selon votre ton de voix ou les mots prononcés(comme le faisait Échelon des années 1970) ,le mécanisme peut capter votre signal en se connectant comme antenne ,simulant celle de votre opérateur. Et vous savez quand la police se stationne dans les ruelles et ont les yeux rivés sur leur scanner plus que de regarder ce que font les gens a coté de leur voiture !

L'IMSI-catcher (parfois aussi désignée par sa marque, StingRay). Cet appareil permet de capter et d'enregistrer toutes les communications (appels, SMS) des téléphones à proximité. Techniquement, il se fait passer pour l'antenne de l'opérateur pour faire transiter par son disque dur toutes les conversations. Il suffit alors de se trouver à portée d'un suspect pour l'écouter.

Une solution largement utilisée par les agences de renseignement dans le monde entier. Aux Etats-Unis, pas moins de 46 agences locales dans 18 Etats y ont recours. Il faut dire que l'IMSI-catcher est plus accessible que jamais : il faut compter 1.800 dollars pour acquérir une mallette prête à l'emploi sur internet, selon "Wired".

Le

projet de loi du gouvernement prévoit d'autoriser leur utilisation par

les services français, après avoir reçu l'aval d'un juge.

Le

projet de loi du gouvernement prévoit d'autoriser leur utilisation par

les services français, après avoir reçu l'aval d'un juge.

La NSA aurait même poussé le concept d'IMSI-catcher plus loin puisque, selon des documents d'Edward Snowden, la police fédérale américaine (US Marshall) utilise de petits avions de tourisme dotés de la même technologie afin de capter les communications de suspects.

Ou le Stingray:(facilement vendu sur le web, ou le darknet)

Probablement que le CST,le SCRS du Canada aussi (vous l'apprendrez publiquement dans quelques années surement),en hackant la base de donné des serveurs d'Apple(c'est pas pour rien qu'Apple veut ses propres serveurs) ou Microsoft ou Google ou Facebook,pour toutes les voix enregistrées provenant de SIRI,Cortana (logiciel voix),ou bien des empreintes digitales provenant de vos smatphones lorsque vous les débloquer en remplacement de mot de passe ; ce qui rend la recherche d'individus ciblés,plus rapidement ! Maintenant avec la généralisation des accès WiFi,ont vous localise plus précisément qu'avec le réseau GPS,alors mettez-ça a 0ff !

Certaine personne utilise le réseau Onion(Tor) du Darknet pour être anonyme dans leurs cellphone ; avec des browsers(navigateurs comme Red Onion,etc)ou bien "Signal"(2 a 3$ environ, le logiciel qu'Edward Snowden a utilisé) , "Telegram"(gratuit) pour des SMS/Textos, encryptés!

Cependant, ne soyez-pas surpris si Rogers Mobile ,envoi un Kill Switch pour faire planter votre cell, s'il est pas au courrant que vous utilisez des communications cryptées , mais c'est légale ,.................alors Ferme-la ;-)

* Plusieurs personnes ont expérimentés un problême avec les applications GPS comme "Waze",qui se met a vous réorienter vers d'autres directions alternatives(surtout au nord-est de l'île de Mtl) ,et qui n'ont pas rapport a votre trajet a cause de ces antennes espions de la police,(ça prend minimum 3 antennes efficaces pour un GPS en géolocalisation),et que si votre 3ième antenne est fantôme ,ça plantera................ce sont des dommages collatéraux !

Maintenant ici,sur Android version KitKat 4.4.4 (Xperia de Sony)avec le fournisseur concurrent Rogers LTE,il y a plus d'antenne Rogers LTE que Videotron ,regardez ça !Pour le même setting manuel,il y a 3 antennes Rogers LTE pour une Videotron !

Et pour même pas 1 km a coté de cette zone 2 antennes videotron apparaissent(et 2 de Rogers partenaire),dans ce secteur de Mtl ,on voit nettement le signal monter a 5 sur 5 ,comparé a 1 sur 5 ,s'il y a une antenne videotron,pour le fournisseur Videotron de ce cellulaire !!!!

Et personne ne saient non plus que Rogers teste actuellement en secret le 5G dans son réseau (il le teste hors heure de pointe,ça fait moins mal)?

En attendant vous devrez ne plus mettre votre mobile en recherche de réseau Videotron/Rogers,car il tombera en partenaire assez vite(même a Montreal centre-ville),ce qui fait planter ou faire réinitialiser l'appel du réseau Videotron LTE(votre fournisseur contractuel), en Rogers LTE , le partenaire de la bande pa$$ante.Et votre batterie s'en portera mieux !!!

Signal faible avec 1 sur 5 chez videotron ,au centre-ville de Mouriale ,...............Estie de Namasté,ont est pas en campagne !

Estie de technologie a marde !

A ma connaissance personne habite dans un container, a Mouriale alors,c'est impossible d'avoir un cell qui tombe en recherche de réseau au centre-ville !!!!

Estie de Namasté de ,%*((**&$%!!!

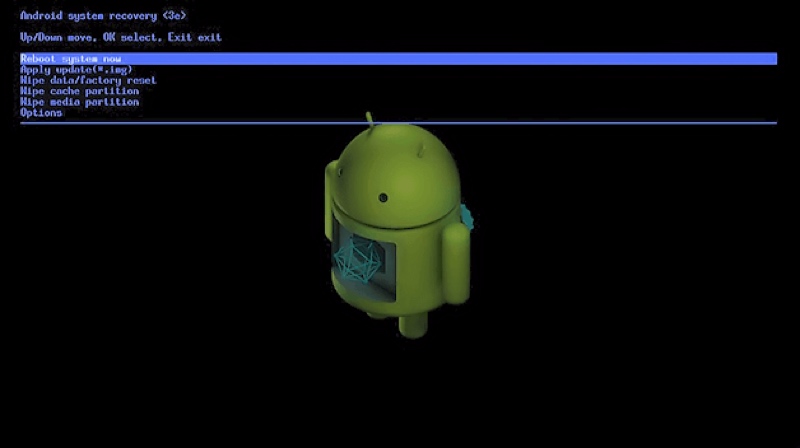

C'est sûr que réinitialiser son mobile au paramètre du fabricant,avec un bon back-up vous sera utile,mais rebooter son mobile on/off, aussi l'est !

Le fait de configurer sa boîte vocale avec envoie de messagerie texte (sms/texto)qui confirme qui a appeler ,l'heure et son numéro de téléphone !

Voici comment faire:

Pour l'activation ,maintenir la touche 1(du répondeur de votre cell) plus de 3 secondes,et choisir l'option dont l'avertissement par messagerie texte,avec le numéro par défaut (les 4 dernier de votre cell plus les chiffres 99)si c'est la première activation de boîte vocale,sinon votre numéro a 6 chiffres que vous aviez choisit par la suite de cette première activation ! Ça devrait être pratique pour retracer les appels perdus ou manqués !

Alors combien de néophyte change de cell avant le terme de 2 ans,et a grand frai$ de pénalité,pour ce Namasté de problême a marde ? Bienvenue akke Tchinque $$$! enweille la carte en plastique !.............................Hein !

Le plan d'affaire de Rogers fait perdre des clients a Videotron,les dommages colatéraux sont énorme,pour un simple appel en recherche de réseau automatique !

Source.: yen a pas de sourcefiable.comme

Nota: Namasté ou namaskar ou namaskaram (नमस्ते ou नमस्कार) est communément employé pour dire bonjour et au revoir en Inde1.Dans l'exemple ici,c'est au revoir a Videotron ;-)

Maudite Estrie &%*(&*)*&?*%&%,.....................................3 heure plus tard,...... dans les maritimes ??????????

Ci-dessus les appels manqués du répondeur a 19:30,ainsi que 22:21 hrs,.........et plus haut 2 textos affichés après le bug de 22:33(ont saient bien que les 2 sms/textos de 20:26 et 22:18 sont impossible a recevoir après 22:33 hrs !!!)Donc,ils sont sur les serveurs,mais vous avez manquez vos appels sms ou cellulaire en 3G du réseau LTE ,car le transfert entre le 3G/4G-LTE Videotron et le réseau partenaire 3G/4G-LTE Rogers se coupe lors du switch !!!

Mais dans la réalité c'est le réseau Rogers LTE qui est décidément prioritaire et coupe son partenaire LTE Videotron ! Sinon,chez Videotron,ont veut pas ,mais vraiment pas,.......investir dans un module switch(un switcher),pas avant le futur réseau 5G (qui lui, sont les fréquences que le gouvernement Fédéral va leurs vendre $$$)!

Donc si votre fournisseur de mobile (cellulaire)est malheureusement la bande passante de Videotron LTE,bonne chance, mais ça va couper, c'est sûr ,.................car le technicien en support technique de Videotron le dit lui-même !

Estie,...............de Namasté,............le gars hier,..............y était pas au courrant (c'est lui qui a reçu l'appel de ma femme qui l'a appelé et qui m'a dit d'appeler ma femme lol)que le réseau mobile a planter a cause du réseau partenaire de Rogers ? Ou l'inverse ? ;-) Car Videotron c'est petit en clisse(comme dirait M. Péladeau Père),par rapport au réseau LTE de Rogers !

Mais en réalité même si Videotron a un contrat partenaire de plus de 10 ans avec Rogers, il est soumis aux fort signal de Rogers en LTE (4G)qui supplante les antennes de Videotron du centre-ville de montreal !

Dans mon cell iPhone en iOS 9.3.1 : c'est 3 antennes pour une de videotron au centre-ville ,.....il est ou le prob !

Si tout baigne dans l'huile,vous avez peut-être été trop près d'une antenne espion de la police(comme ont fait en allemagne,et utilisé depuis 2010)et qui aurait été la cause de cette interruption de communication.Les antennes des opérateurs, situées plus loin, sont parasitées. Si c'est pas vous qui êtes visé ,vous êtes sur écoute quand même ,a cause que votre cell se branche a cette antenne espion de façon automatique souvent!

Car souvent selon votre ton de voix ou les mots prononcés(comme le faisait Échelon des années 1970) ,le mécanisme peut capter votre signal en se connectant comme antenne ,simulant celle de votre opérateur. Et vous savez quand la police se stationne dans les ruelles et ont les yeux rivés sur leur scanner plus que de regarder ce que font les gens a coté de leur voiture !

L'IMSI-catcher (parfois aussi désignée par sa marque, StingRay). Cet appareil permet de capter et d'enregistrer toutes les communications (appels, SMS) des téléphones à proximité. Techniquement, il se fait passer pour l'antenne de l'opérateur pour faire transiter par son disque dur toutes les conversations. Il suffit alors de se trouver à portée d'un suspect pour l'écouter.

Une solution largement utilisée par les agences de renseignement dans le monde entier. Aux Etats-Unis, pas moins de 46 agences locales dans 18 Etats y ont recours. Il faut dire que l'IMSI-catcher est plus accessible que jamais : il faut compter 1.800 dollars pour acquérir une mallette prête à l'emploi sur internet, selon "Wired".

La NSA aurait même poussé le concept d'IMSI-catcher plus loin puisque, selon des documents d'Edward Snowden, la police fédérale américaine (US Marshall) utilise de petits avions de tourisme dotés de la même technologie afin de capter les communications de suspects.

Ou le Stingray:(facilement vendu sur le web, ou le darknet)

Probablement que le CST,le SCRS du Canada aussi (vous l'apprendrez publiquement dans quelques années surement),en hackant la base de donné des serveurs d'Apple(c'est pas pour rien qu'Apple veut ses propres serveurs) ou Microsoft ou Google ou Facebook,pour toutes les voix enregistrées provenant de SIRI,Cortana (logiciel voix),ou bien des empreintes digitales provenant de vos smatphones lorsque vous les débloquer en remplacement de mot de passe ; ce qui rend la recherche d'individus ciblés,plus rapidement ! Maintenant avec la généralisation des accès WiFi,ont vous localise plus précisément qu'avec le réseau GPS,alors mettez-ça a 0ff !

Certaine personne utilise le réseau Onion(Tor) du Darknet pour être anonyme dans leurs cellphone ; avec des browsers(navigateurs comme Red Onion,etc)ou bien "Signal"(2 a 3$ environ, le logiciel qu'Edward Snowden a utilisé) , "Telegram"(gratuit) pour des SMS/Textos, encryptés!

Cependant, ne soyez-pas surpris si Rogers Mobile ,envoi un Kill Switch pour faire planter votre cell, s'il est pas au courrant que vous utilisez des communications cryptées , mais c'est légale ,.................alors Ferme-la ;-)

* Plusieurs personnes ont expérimentés un problême avec les applications GPS comme "Waze",qui se met a vous réorienter vers d'autres directions alternatives(surtout au nord-est de l'île de Mtl) ,et qui n'ont pas rapport a votre trajet a cause de ces antennes espions de la police,(ça prend minimum 3 antennes efficaces pour un GPS en géolocalisation),et que si votre 3ième antenne est fantôme ,ça plantera................ce sont des dommages collatéraux !

Maintenant ici,sur Android version KitKat 4.4.4 (Xperia de Sony)avec le fournisseur concurrent Rogers LTE,il y a plus d'antenne Rogers LTE que Videotron ,regardez ça !Pour le même setting manuel,il y a 3 antennes Rogers LTE pour une Videotron !

Et pour même pas 1 km a coté de cette zone 2 antennes videotron apparaissent(et 2 de Rogers partenaire),dans ce secteur de Mtl ,on voit nettement le signal monter a 5 sur 5 ,comparé a 1 sur 5 ,s'il y a une antenne videotron,pour le fournisseur Videotron de ce cellulaire !!!!

Et personne ne saient non plus que Rogers teste actuellement en secret le 5G dans son réseau (il le teste hors heure de pointe,ça fait moins mal)?

En attendant vous devrez ne plus mettre votre mobile en recherche de réseau Videotron/Rogers,car il tombera en partenaire assez vite(même a Montreal centre-ville),ce qui fait planter ou faire réinitialiser l'appel du réseau Videotron LTE(votre fournisseur contractuel), en Rogers LTE , le partenaire de la bande pa$$ante.Et votre batterie s'en portera mieux !!!

Signal faible avec 1 sur 5 chez videotron ,au centre-ville de Mouriale ,...............Estie de Namasté,ont est pas en campagne !

Estie de technologie a marde !

A ma connaissance personne habite dans un container, a Mouriale alors,c'est impossible d'avoir un cell qui tombe en recherche de réseau au centre-ville !!!!

Estie de Namasté de ,%*((**&$%!!!

C'est sûr que réinitialiser son mobile au paramètre du fabricant,avec un bon back-up vous sera utile,mais rebooter son mobile on/off, aussi l'est !

Le fait de configurer sa boîte vocale avec envoie de messagerie texte (sms/texto)qui confirme qui a appeler ,l'heure et son numéro de téléphone !

Voici comment faire:

Pour l'activation ,maintenir la touche 1(du répondeur de votre cell) plus de 3 secondes,et choisir l'option dont l'avertissement par messagerie texte,avec le numéro par défaut (les 4 dernier de votre cell plus les chiffres 99)si c'est la première activation de boîte vocale,sinon votre numéro a 6 chiffres que vous aviez choisit par la suite de cette première activation ! Ça devrait être pratique pour retracer les appels perdus ou manqués !

Alors combien de néophyte change de cell avant le terme de 2 ans,et a grand frai$ de pénalité,pour ce Namasté de problême a marde ? Bienvenue akke Tchinque $$$! enweille la carte en plastique !.............................Hein !

Le plan d'affaire de Rogers fait perdre des clients a Videotron,les dommages colatéraux sont énorme,pour un simple appel en recherche de réseau automatique !

Source.: yen a pas de sourcefiable.comme

Nota: Namasté ou namaskar ou namaskaram (नमस्ते ou नमस्कार) est communément employé pour dire bonjour et au revoir en Inde1.Dans l'exemple ici,c'est au revoir a Videotron ;-)