T411 fermé,la neutralisation survient au moment où le site comptait fêter

ses 13 ans d’existence!

La présidente du

CNC Centre national du cinéma,est à la première à se féliciter de l’opération

lancée par la Police Française et Suédoise. D’autres organismes

officielles devraient inévitablement lui emboîter le pas! La SACEM

(Société des auteurs, compositeurs et éditeurs de musique), dépositaire

la plainte visant T411 en 2015, parle d’

un préjudice d’un milliards d’euros pour les ayant droits.

En

réalité, la disparition de T411 profite déjà à d’autres sites pirates

que nous nous abstiendrons de nommer dans cet article. Le téléchargement

illégal c’est un peu comme une hydre, vous voyez l’idée ? Déjà

à l’époque de la fermeture de The Pirate Bay, nous posions le même constat.

Bilan de l’opération ?

Les deux administrateurs présumés du site, un couple d’Ukrainiens, ont été appréhendés lors d’une perquisition, menée avec des agents de police français, dans le sud de la capitale Suédoise.Les deux personnes ukrainiennes devraient être inculpées pour

infraction au droit d’auteur et blanchiment d’argent(ndlr: on parle du

Bitcoin probablement ici). En parallèle, l

es autorités s’emparaient des serveurs qui hébergeaient jusqu’à il y a peu l’un des derniers sites de torrents francophones.

La

police ne s’est pas bornée à arrêter les deux individus à la tête de

T411…Selon le parquet de Rennes, point de départ de l’enquête

judiciaire,

4 autres personnes auraient été interpellées dans l’hexagone.

Il s’agirait de quelques modérateurs qui officiaient sur le site. Leur

rôle se bornait à contrôler la qualité du contenu proposé par les

internautes.

Les forces de l’ordre suédoises ont aussi confirmé la

saisie de différents types de matériels informatiques dont des

serveurs. Une information corroborée par le parquet de Rennes dans un

communiqué :

" Dans le cadre de cette opération

judiciaire, de nombreux matériels informatiques devaient être saisis

pour exploitation, ainsi que des biens mobiliers et immobiliers produits

des infractions commises " .

Les gros noms sont: T411, Zone-Téléchargement… après la fermeture de deux des plus

grands sites de téléchargement illégal francophones, d’autres ont très

vite pris la suite. De quoi se demander l’efficacité de ces fermetures

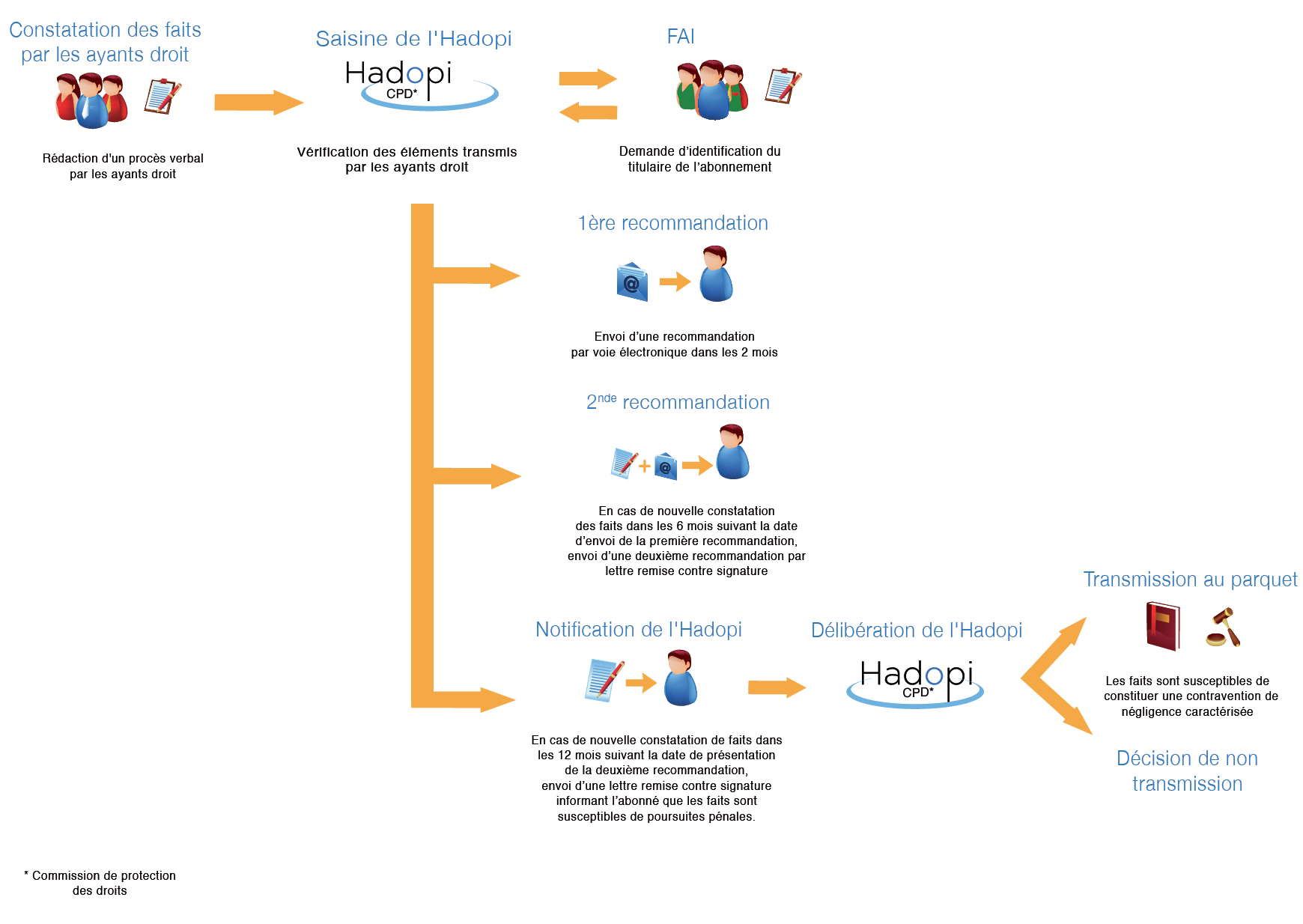

sur le piratage de contenus protégés par le droit d’auteur. Hadopi

défend pourtant son bilan dans une étude.

Il y a bientôt un an,

Zone Téléchargement était définitivement fermé par la gendarmerie,avec seulement

14 uploaders pour 90% du sites.

Au terme d’une longue enquête de 2 ans, les autorités sont en effet

parvenues à arrêter les administrateurs de la plateforme. Bien vite, des

clones du site ont été mis en ligne. Ces nouvelles versions visaient

toutes à prendre la suite de Zone Téléchargement.

Quelques mois

plus tard, c’était au tour de T411 de subir le même sort. Mais très vite

d’autres sites ont émergé dans leur sillage. T411 est devenu T411.si et

YggTorrent, tandis que Zone-Telechargement est

devenu Zone-Telechargement.ws. Et les trois sites cumulent aujourd’hui

un trafic impressionnant.

Les nuisances et préjudices a fréquenter ces sites sont:

Du côté des

nuisances, on retrouve un affichage de

faux messages alarmants pour vous inciter à acheter ou à installer un

logiciel, par exemple un outil d’amélioration de performances ou un

antivirus inutiles ou à des prix démesurés ou encore une hausse notable

de courriers indésirables (

spams) reçus dans la boîte mail après avoir laissé l’adresse sur un site.

Sont aussi mentionnés le ralentissement soudain du PC lié à

l’infection présumée par un virus ou un logiciel malveillant,

l’apparition de publicités destinées à des publics adultes (contenus

pornographiques, sites de jeux) lors de la navigation, l’apparition

importante et soudaine de nombreuses publicités pendant le surf et la

modification des réglages par défaut de votre navigateur contre la

volonté de l’internaute.

Pour les

préjudices, la Hadopi cite la perte

d’argent après un vol de coordonnées bancaires ou d’une usurpation des

moyens de paiement, l’usurpation de l’identité sur un site ou service

nécessitant un compte utilisateur (réseau social, site de jeux…) ou

l’arnaque consistant à souscrire un abonnement non désiré après avoir

répondu à un formulaire prétexte.

Figurent aussi l’achat indésirable de produits ou prestations avec

les identifiants de votre compte sur un site marchand, l’utilisation à

l’insu de l’internaute de sa boîte mail qui se met à envoyer des mails

non sollicités (

spams) aux contacts et

sans votre consentement ainsi que l’impossibilité d’accéder à vos

fichiers personnels (ils ne s’ouvrent plus ou sont illisibles) et devoir

payer pour les récupérer — les fameux

ransomwares.

T411(Torrent 411) un Honeypot ?

Cloudflare

est une entreprise américaine qui propose un réseau de distribution de

contenu, des services de sécurité Internet et des services distribués de

serveur de noms de domaine, entre le visiteur et le fournisseur de

services d’hébergement de l’utilisateur de Cloudflare ; le système

fonctionne comme un serveur proxy inversé pour les sites Web. Le siège

social de Cloudflare se trouve à San Francisco (Californie), avec des

implantations à Londres, Singapour, Champaign, Austin, Boston et

Washington

1,2.

Mais pourquoi tant de surveillance pour du P2P ?

Cloudflare a été créée en 2009 par Matthew Prince, Lee Holloway et

Michelle Zatlyn, qui travaillaient précédemment sur Project Honey Pot.

La solution Cloudflare a été lancée à l’occasion de la conférence

TechCrunch Disrupt de septembre 2010. Elle a attiré l’attention des

médias en juin 2011, après avoir fourni des services de sécurité au site

Web LulzSec. En juin 2012, Cloudflare s’est associée à plusieurs

hébergeurs Web, tels que HostPapa, pour mettre en œuvre sa technologie

Railgun. En

février 2014, Cloudflare a freiné l’

attaque DDoS la plus

importante jamais enregistrée, qui a atteint les 400 Gbits/s, contre un

client dont l’identité est restée confidentielle. En

novembre 2014,

Cloudflare a signalé une autre attaque DDos massive à 500 Gbits/s, dont

les cibles étaient des sites de médias indépendants3.

En 2004, Matthew Prince et Lee Holloway créent

« Project Honey Pot »,

une organisation à but non lucratif qui

cherche à lutter contre le spam avec un système distribué de détection des spammers et des bots. Cette dernière connaît un grand succès, et intéresse notamment en

2007 le département de la Sécurité intérieure qui y voit l'opportunité d'exploiter des données sur la fraude en ligne.

Par la suite Prince et Holloway font équipe avec Michelle Zatlyn. Le

projet d'entreprise de Cloudflare remporte en avril 2009 la compétition

Harvard Business School Business Plan

4. En novembre, l'entreprise clôt un tour de table «

série A (en) »

de 2 millions de dollars auprès de Venrock et Pelion Venture Partners,

complété en juillet 2012 par une levée de 20 millions auprès des mêmes

partenaires, ainsi que New Enterprise Associate.

En 2010, Cloudflare lance une version bêta fermée aux membres de la

communauté du projet Honey Pot. Le lancement au grand public se fait le

27 septembre 2010 au cours de la conférence TechCrunch Disrupt.

En juin 2011,

le service fait parler de lui en protégeant le site du groupe Lulzsec5, qui a recours à ses services pour se protéger d'attaques DDOS.

En 2012, il est estimé que plus de 200 millions d'utilisateurs

visitent des sites qui sont protégés par Cloudflare. L'entreprise

acquiert au même moment environ 1 000 clients par jour

5.

En

juin 2012, le groupe de hacker UGNazi attaque Cloudflare via des failles dans le système d'authentification de Google, pour obtenir des accès d'administrateurs au service et défigurer 4chan6.

En mars 2013,

Spamhaus, entreprise de lutte contre le spam basée à Genève

et cliente de Cloudflare, annonce avoir subi une attaque DDOS de très

grande ampleur après avoir placé sur sa liste noire le site internet

néerlandais Cyberbunker

7.

Après les événements, Matthew Prince estime sur le blog de l'entreprise

que l'attaque DDOS compterait parmi les plus grosses jamais lancées,

avec des pics à

300 Gbit/s sur certaines cibles, avec pour conséquences possibles un ralentissement de la vitesse des accès à Internet en

Europe8.

En juin 2014, Cloudflare a fait l’acquisition de CryptoSeal, fondé par

Ryan Lackey, une opération visant à accroître les services de sécurité

proposés à l’internaute. En février 2014,

Cloudflare a acquis

StopTheHacker, qui propose une détection et une suppression automatique

des programmes malveillants, ainsi qu’un contrôle des réputations et des

listes noires. En décembre 2016, Cloudflare a racheté Eager, dans le

but de mettre à niveau sa propre plateforme d’applications, afin de

permettre une installation de type « glisser-déplacer » d’applications

tierces sur des sites où Cloudflare est actif

10.

Cloudflare propose un service gratuit de base, et des options payantes (protection DDOS avancée par exemple)

11.

Parmi ses clients, on peut citer le gouvernement turc, Stratfor, Laughing Squid ou Metallica12.

L'infrastructure du service s'appuie sur une version modifiée de

Nginx, et intègre la technologie

SPDY développée par

Google13. En mars 2013, il compte vingt-trois

centres de données14.Cloudflare propose à tous ses clients le paramètre « I'm Under Attack

Mode ». Selon Cloudflare, cela peut empêcher les attaques visant la

couche 7 en présentant un défi de calcul JavaScript, qui doit être

resolu avant qu’un utilisateur puisse accéder à un site Web. Cloudflare a

protégé SpamHaus d’une attaque DDoS qui a dépassé 300 Gbits/s.

L’architecte principal d’Akamai a indiqué qu’il s’agissait de

« l’attaque DDoS publiquement annoncée la plus importante de l’histoire

d’Internet ». Cloudflare a également indiqué avoir absorbé des attaques

qui ont atteint les 400 Gbits/s pour une attaque par réflexion utilisant

le service NTP

15.

Pare-feu pour les applications Web Cloudflare permet aux clients ayant

souscrit une formule payante d’utiliser par défaut un service de

pare-feu pour les applications Web ; le pare-feu possède l’OWASP

ModSecurity Core Rule Set en plus de l’ensemble de règles propre à

Cloudflare et des ensembles de règles pour les applications Web

populaires

16.

Ce qu'on a dit:

T411 et XXXXXXX fusionnent pour devenir n° 1 ?

C'est évident que le Staff de XXXXXXX, est derrière depuis le début

(bien sur ! on va s'échanger des login de domaine et autres infos

sensibles entre sites de piratage ;))) )

Ils ont profité de la mort de l'original pour squatter le domaine, se

sont fait promouvoir par la pseudo presse spécialisée qui voulaient

surfer sur le buzz provoqué par la fermeture , on mit des magnets sans

login pour attirer + de gibier (si ça c'est pas la preuve ultime que

c'est pas les originaux...) et maintenant hop ! Faut se logger et ils

récupèrent tout le traffic !

Très bon coup de poker en tout cas ! En générale c'est plutôt les pages Facebook de "buzz" qui font ça

"T411

serait-il de retour ? Une nouvelle copie du site vient en effet

d’ouvrir ses portes et il semblerait qu’il ne s’agisse pas d’un simple

clone cette fois."

Quel est l'intérêt de s'inscrire si les torrent ne fonctionnent qu'avec des trackers public...

Selon l'entrevue de t411 a Nextwarez.com:

Nous avions précédemment vu qu’XXXXXXXX, avait réussi à prendre sa place dans le classement des sites warez les plus visités en août; mais le nouveau T411 avec l’extension en .si

l’a rejoint un mois après, en septembre. Nous avons donc rencontré le staff du nouveau site, afin d’en savoir un peu plus sur eux …Le site T411 a fermé le 26 juin 2017 et nous avons

mis en ligne la relève le 17 juillet ,mais tiendra-t'il encore le coup ?

Aujourd'hui t411.si ,est down et celui qui le remplace et qu'ont ne peut mentionner (P2P)est encore associer avec cloudfflare et Amazon.com(qui a des

serveurs clouds ,test actuellement la technologie Blockchain et pour un peu de rentabilité évidemment,Amazon travail avec le gouvernement américain) ! Oui encore cloudflare, car a la réanimation de t411.si pour un bref moment, son compétiteur actuel P2P Francophone(qu'on ne nommera pas) avait probablement accès aux serveurs de l'ex-t411,par Cloudflare !!!

Voici les 2 serveurs non fonctionnels de t411:

FQDN:

| t411.si |

|---|

| Host Name |

|

|---|

| Domain Name | t411.si |

|---|

| Registry | si |

|---|

| TLD | si |

|---|

| DNS |

|---|

|

- ivan.ns.cloudflare.com

- vida.ns.cloudflare.com

Depuis quelques jours(270318), les pirates qui visitent le tracker YggTorrent sont accueillis par un message de l’administration sur la page d’accueil du site : le 31 mars 2018, 3 nouveaux administrateurs prendront la place des gérants actuels.

Un des admins aurait de graves problèmes de santé

Depuis quelque temps, nous n’entendions plus parler du tracker YggTorrent, qui avait d’ailleurs fusionné avec son concurrent T411.si l’année dernière.

Aujourd’hui, un message annonçant un changement d’administration est

affiché en page d’accueil du site, mais les raisons ne sont pas

précisées. Quoi qu’il en soit, ce changement d’équipe ne prendra effet que le 31 mars 2018, avec pour conséquence un changement de nom de domaine

Chez NextWarez, nous avons directement pensé à un rachat, comme cela a sûrement été fait avec Zone-Téléchargement il y a quelques mois. L’équipe rédactionnelle du site Numerama

a pu prendre contact avec les administrateurs actuels, et a réussi à

glaner quelques informations. La décision du changement de staff aurait

été prise suite à un diagnostic médical défavorable délivré à l’un des admins,

ce qui a remis en cause l’importance d’YggTorrent pour toute l’équipe.

D’autres raisons ont poussés les gérants à prendre cette décision, comme

des désaccords internes, ou même des attaques ciblées.

Le site aurait été vendu à 3 administrateurs étrangers

Toujours d’après les informations de Numerama, l’un des administrateurs actuel a annoncé que le site n’avait pas été cédé, mais bien vendu contre une certaine somme d’argent (dont le montant n’a pas été précisé).

Et avant cela, Ygg aurait reçu pas moins de 4 demandes de rachat durant

les mois précédents. Aucune autre information n’a été divulguée, mais sur certains forums spécialisés dans le warez, cette « passation de pouvoir » serait fausse et montée de toute pièce,

afin que les attaques et les critiques sur certains membres de

l’administration cessent. Toutefois, ces rumeurs sont à prendre avec des

pincettes, il est très probable qu’ YggTorrent ait été vendu, surtout

quand on sait que ce tracker est dans la ligne de mire des ayants droit...

|

|

|

|

|---|