mercredi 5 décembre 2012

Les LED au secours de l'internet,le Li-Fi

jeudi 25 octobre 2012

Les Méthodes d'attaque par déni de service et la façon de prévenir ou de les atténuer

vendredi 14 septembre 2012

Téléchargé deux chansons de Rihanna pour $190

|

||

Rihanna: téléchargement illégal

Premier Français condamné en vertu de la loi Hadopi

Un internaute ayant téléchargé illégalement deux chansons de Rihanna est devenu jeudi le premier Français condamné à 150 euros (environ 190$CAN) d'amende pour téléchargement illégal en vertu de la loi Hadopi, a-t-on appris auprès du parquet de Belfort.Il s'agit du premier condamné connu à ce jour en vertu de la loi de 2009 qui a mis en place un dispositif de «riposte graduée» contre les personnes portant atteinte au droit d'auteur sur internet.Poursuivi pour «absence de sécurisation d'un réseau informatique», l'internaute risquait jusqu'à 1500 euros (1890$CAN) d'amende. Le parquet avait requis 300 euros (378$CAN) d'amende dont 150 avec sursis.

Le quadragénaire condamné à Belfort avait ignoré les trois avertissements que lui avait adressés l'Hadopi (Haute autorité pour la diffusion des oeuvres et la protection des droits sur internet) avant de transmettre le dossier à la justice.

Il a mis en cause sa compagne devant le tribunal, expliquant que celle-ci avait téléchargé deux chansons de la chanteuse Rihanna, selon des informations du Pays de France-Comté confirmées par le parquet.

Alors que le Parti socialiste avait refusé de voter la loi Hadopi, le nouveau ministre de la Culture, Aurélie Filippetti, a reproché à la Haute autorité de coûter trop cher et de ne pas avoir rempli sa mission de développement de l'offre légale sur internet.

L'Hadopi a réagi la semaine dernière en soulignant qu'un million d'internautes avaient été rappelés à l'ordre au 1er juillet et que 14 dossiers de pirates récidivistes avaient été transmis à la justice.

REF.:

jeudi 12 juillet 2012

Recours collectif contre Bell: avis aux internautes Bell depuis le 28 octobre 2007

|

||

Nouveau recours collectif contre Bell

MONTRÉAL – La Cour d'appel du Québec autorise un recours collectif contre Bell Canada pour une affaire de ralentissement de service internet. Le géant des télécoms est poursuivi par l'Union des consommateurs qui demande à Bell de rembourser les consommateurs pour le ralentissement du trafic internet.La demande de recours collectif a été déposée en mai 2008 par une résidante de Montréal, Myrna Raphael, qui estime que Bell a mis en place un dispositif qui freine délibérément, aux heures de pointe, la vitesse de transfert de données des abonnés à internet.

Elle précise que lorsqu'elle s'est abonnée aux services de Bell, l'entreprise indiquait «une vitesse constante, un accès toujours rapide, sans ralentissements frustrants, même aux heures de pointe».

L'Union des consommateurs demande au tribunal de condamner Bell à rembourser à ces consommateurs 80 % du montant de leur abonnement mensuel.

L'organisme demande aussi au tribunal de condamner Bell à verser à chacun des membres du groupe 600 $ en dommages pour les fausses représentations qu'elle leur a faites sur la vitesse constante de la connexion internet qu'elle s'engageait à leur fournir.

L'Union des consommateurs demande également de condamner l'entreprise à verser 1500 $ en dommages aux utilisateurs pour l'atteinte à leur droit à la vie privée parce que, selon l'organisme, Bell épiait les habitudes internet des consommateurs.

Le recours s'adresse aux résidants du Québec et de l'Ontario qui était abonnés au service résidentiel Internet ADSL de Bell Canada depuis le 28 octobre 2007.

REF.:

lundi 9 juillet 2012

Ligne pour Fax: Oui ou Non ? .....Oui !

Si vous envoyer des fax ça vous prendra une ligne téléphonique résidentielle de Bell,mettons !Et un fax machine ,fonctionne seulement avec un file de téléphone ,les amis!

Si votre fax brise et c'est une machine multi-fonction,vous verrez que l'achat d'une seul cartouche d'encre vaut le prix d'un Fax multifonction(fax,copie,scanner,impression)en solde.Faîtes le bon achat !

Tout le monde change sa ligne résidentielle pour un cell; pour un cellulaire,les ados ont compris,ils reste chez maman ;-)Mais pour l'envoi de fax,faîtes attention,ça prend une ligne téléphonique résidentielle.

Bell charge environ 24$ une ligne téléphonique résidentielle.Si vous pensez aller vers le cable pour avoir a économiser la cancellation de votre téléphone Bell,avec un fax ,non !

C'est plus compliqué,pour une ligne fax.

Si vous faîtes ça,videotron vous chargera et installera une ligne téléphonique en surplus de votre internet et la TV du cable que vous aurez besoin.On s'en sort pas ,il n'y a pas d'économie et une ligne dédier a Fax ,ça n'existe plus ,sinon Bell vous installera une ligne étoile en option pour votre ligne a Fax.Parce-que chez Bell juste une ligne a Fax ça coûte des frais d'installation/activation de plus de 99$,c'est pourquoi la ligne étoile a Fax est économique.Rien a faire,...........avec la ligne téléphonique Bell ,en ce qui concerne un fax,vous ne devez pas installer une ligne étoile de Bell(a 10,95$ de plus a votre mensualité existante de Bell) ,car votre ligne téléphonique résidentielle actuel (24$)peut envoyer déja des fax ,sans tout ces lignes étoiles ou ligne dédier a fax (24$ plus l'installation 99$)que Bell vous offrira.Rester comme ça ,avec une ligne téléphonique résidentielle de Bell a 24$,car même videotron vous chargera 9,98$/mois (votre téléphone videotron)pour la première année et ensuite 18$ si vous prenez l'internet,sinon la ligne téléphone reviendra a 24$/mois.Quoi,.6$ d'économie si tu prend le trio internet/téléphone/TV ???? ,..............mais tout vos services passeront a videotron et rien pour la ligne cuivré de Bell.Faîte vos calculs avant de passer a un autre fournisseur ! Car l'internet sur ADSL filaire est encore a rabais ,pour environ 38$ ou en promotion a 26$ pour du 7 Mbps en download.Donc l'internet(XDSL autre que Bell)-téléphone-TVcablé, a 26+24+23$= un bon trio ADSL a 73$/mois.

C'est mieux que videotron cablé avec trio internet-téléphone+TVcablé = $ 82/mois minimum.

REF.: pensez-s'yPointCom,

jeudi 21 juin 2012

Attention le WiFi,une crise du spectre est a venie ?$?

|

||

Risque de pénurie de fréquences dans l'internet sans fil

WASHINGTON - Avec l'usage croissant des appareils portables reliés à l'internet grâce au Wi-Fi, les États-Unis se préparent à affronter dans les trois ans à venir une crise de disponibilité des fréquences qui permettent à chacun de se connecter au réseau mondial.Selon la Commission fédérale des communications, le trafic sur les autoroutes de l'internet sans fil - que se partagent les opérateurs - devrait doubler chaque année jusqu'en 2015. L'agence prévoit un «déficit» de fréquences de 90 megahertz l'année prochaine, puis de 275 mhz l'année suivante.

De tels embouteillages sur les bandes passantes se traduiront par des problèmes de connexion, des ralentissements et probablement des prix plus élevés pour les consommateurs.

L'analyste Jeff Kagan décrit ainsi «des ralentissements et des coupures lorsqu'on se sert d'une de ses nombreuses applications, comme regarder la télévision, ou des films ou utiliser le GPS».

Certains opérateurs ont déjà prévu de recourir à des limites de capacités de connexion ou de ralentir la vitesse sur les téléphones intelligents.

L'explosion de l'usage de ces téléphones portables, comme des tablettes et autres gadgets mobiles, est en train de dévorer le spectre des radio fréquences allouées pour le Wi-Fi.

Une majeure partie du spectre est dédié aux fréquences radio et télé, et une autre est réservée aux communications de l'armée, de la police, des services d'urgence et du trafic aérien.

Selon Jeff Kagan, Apple est largement à l'origine de ce goulet d'étranglement, avec la multiplication des iPhone et autres iPad, avant que les appareils fonctionnant avec Android (de Google) ne leur emboîtent le pas.

«L'industrie dans son ensemble a changé» après la sortie de l'iPhone, pointe-t-il, entraînant la création de «centaines de milliers d'applications» qui «assèchent le réseau».

«Course contre la montre»

La pénurie à venir fera «au final souffrir le consommateur», estime Julie Kearney, de l'Association professionnelle de l'électronique grand public (CEA).

L'industrie est sous tension car les fréquences disponibles sont limitées à environ 2500 mhz. Selon le patron de l'opérateur américain AT&T, Randall Stephenson, elle s'est lancée dans «une course contre la montre» qui fera que «les prix, le temps de téléchargement et la frustration des consommateurs vont tous augmenter».

L'administration Obama a annoncé en 2011 sa volonté de libérer quelque 500 mhz sur le spectre au cours des dix prochaines années, grâce à la tenue d'enchères et une meilleure gestion des communications gouvernementales. Mais seule une petite fraction de cette réserve sera disponible dans le futur proche.

Les regards commencent donc à se tourner vers la télévision hertzienne, qui dispose de 300 mhz mais a perdu de l'audience au profit du cable et du satellite.

Les diffuseurs, de leur côté, rétorquent que des améliorations au niveau des antennes et des téléphones peuvent contribuer à améliorer la situation. «Les faits accréditant cette thèse d'une +crise du spectre+ n'est pas si impressionnante», juge de surcroît Uzoma Onyeije, qui a conduit une étude pour les chaînes hertziennes.

Aux yeux de Thomas Hazlett, à la tête du département d'économie de l'information à l'université George Mason, il est temps de revoir le mode d'attribution des fréquences, qui date des années 1920 et ne prend pas en compte la valeur économique des services de connexion sans fil.

Il remet en question certaines attributions, notamment à des entités gouvernementales: «Le département de la Défense prétend avoir besoin de toutes ces fréquences, mais comment le sait-on?».

Il perçoit toutefois le plan de Barack Obama comme «une étape dans la bonne direction» mais juge qu'il n'est «pas assez audacieux» pour répondre à la demande du marché et met en garde contre le risque d'étouffer l'innovation dans le secteur.

REF.:

lundi 11 juin 2012

Open Garden L'application pour partager sa connexion internet entre téléphones

|

||

TORONTO - Une application va permettre aux propriétaires de téléphones intelligents de partager une même connexion à internet, dès lors qu'ils sont à proximité et que les deux parties disposent de cette application.

Open Garden crée un réseau qui permet à toute personne connectée de faire profiter de sa connexion internet aux autres utilisateurs de l'application.

«Chaque téléphone intelligent est un ordinateur et un routeur (NDLR: appareil informatique de mise en réseau), donc nous nous sommes dits qu'il devenait nécessaire d'interconnecter tous ces appareils entre eux pour offrir un accès (à internet) généralisé», explique Micha Benoliel, co-fondateur et PDG d'Open Garden, société de San Francisco qui donne son nom à l'application.

«Tant que les appareils (équipés de l'application) restent à proximité les uns des autres, ils se reconnaissent. Si l'un d'entre eux est connecté à internet, un autre appareil peut en bénéficier.»

Micha Benoliel souligne que l'un des avantages est de permettre aux voyageurs se trouvant dans un endroit où ils n'ont pas accès à une connexion Wi-Fi de se greffer sur celle d'un autre plutôt que de se voir appliquer des frais d'itinérance généralement onéreux.

Lorsqu'il n'y a pas d'accès direct à internet dans le réseau, l'application cherche automatiquement un autre appareil avec la meilleure connexion possible, qu'il s'agisse d'un téléphone ou d'un ordinateur portable et qu'ils soient équipés des systèmes d'exploitation Android de Google, Windows de Microsoft ou d'Apple.

Open Garden peut aussi servir à interconnecter gratuitement différents appareils, comme un iPhone et une tablette, précise Micha Benoliel.

Malgré les critiques des opérateurs de téléphonie mobile redoutant des pertes de revenus, le PDG d'Open Garden estime que l'application pourrait leur être bénéfique dans la mesure où elle permet de désengorger leurs réseaux 3G ou 4G en reportant le trafic sur les réseaux Wi-Fi, à plus forte capacité.

REF.:

mercredi 4 janvier 2012

iPhone: consommation en ligne Videotron

REF.: http://tatusolutions.com/products/accesv/

mercredi 21 décembre 2011

Bell cessera de contrôler le trafic sur son réseau

lundi 12 décembre 2011

Scandale chez les fournisseurs internet ?

Mais comme votre bande passante a des pertes(en moyenne entre 40 a 50% pour un réseau filaire de cuivre en ADSL,......sinon plus) en efficacité ,votre FAI n'a aucun droit de vous charger 100% de votre bande passante!

Exemple:

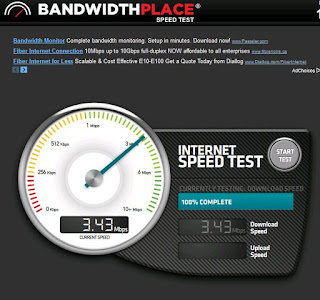

Bande passante ADSL cuivré de 7,2 Mbps offert par votre FAI,voici donc votre consommation réel sur le site http://www.bandwidthplace.com/

3.43 Mbps en téléchargement ,donc vous perdez réellement :

100 X 3.43 / 7,2 Mbps = 47,63% de perte de bande passante !

O.K. , regardons ce que font les FAI et comment ils calcul votre consommation de bande passante,en P2P,mettons comme exemple:

si votre site en P2P vous montre votre consommation pour la journée(mettons de 12 hrs),une consommation de 13,18 Go,

bien votre FAI ,lui vous indiquera une consommation de 36.49 Go de data(donné).Grosse différence !

Votre logiciel ISP monitor ,lui peut vous indiquer genre 4,151 Go pour la même journée!(mais le logiciel ISP monitor n'est pas a l'épreuve des bogues)!

Parce que 4,151 * par (facteur 8,79) = 36,49 Go,mais passons car le ISP Monitor(logiciel) peut boguer !

Mais transformons les data computer et les data flow rate en donné ,pour les équivalents en bande passante et en donné consommé !

Transformons les sur le site en ligne suivant:

http://www.convert-me.com/en/convert/data_transfer_rate

Ça donne ceci:

votre bande passante maximum est de entre 501 et 510 KB/sec (c'est une vitesse de 4,08 Mbps environ,et non 7,2 Mbps,avec 56 % de perte de bande passante)dans le meilleur des mondes!

inscrivez ce chiffre sur le site web,de convertion dans la section: byte-based-transfer rate units;

ça vous donnera une convertion:

1,751 GB/heure,dans la section "transfert rate per different time".

Donc,pour 12 heures de download(téléchargement)ça vous donnera :

1,751 GBsec * 12 heures = 21,012 GB ,pour 12 heures de votre journée active !

C'est un peu moins, sur le site P2P a 13,18 Go ,mais beaucoup plus sur le site du FAI a 36,49 Go !

Autrement dit vous avez des pointes de téléchargement de 510 KB/sec ,mais probablement une moyenne de consommation de 319.8 KB/sec soit 2,62 Mbps(parce que 13,18 Go / 12 hrs = 1,098 Go/sec),la ça plus d'allure,mais le FAI vous charge le maximum ,pour aller chercher ou vous charger , plus de 36 Go !

Voyons comment le FAI calcul :

Donc les 36,49 Go du FAI ratoureux / par 12 heures = 3,04 Go/hr.

Ça vous donnera une convertion de bande passante a 7,254 Mbps ! donc ,le maximum théorique que vous n'atteindrez jamais ,mais que votre FAI se permet de vous charger ,cette perte de signal des files cuivré de l'ADSL ,vous est charger (entre 40 a 50% facilement ,comme ont a vu plus haut)!!!$$$!!!

On vous volent facilement 36,49 Go - 13,18 = 23,31 Go ,si votre quota de download est de 50 Go WOW ! bonne chance ,pour les 29 autres jours du mois ! Une journée ou plutôt 12 hrs fait presque la moitié de votre forfait internet HV (haute-vitesse)!

Donc,les FAI vous volent 46,62 Go par jour !$! ou bien 1,94 Go a l'heure !$!

lundi 21 novembre 2011

CRTC: pas de facturation à l'utilisation, mais une facturation à la vitesse!

L'affaire a lancé un vif débat sur le montant que les Canadiens devraient payer pour des services Internet, de même que sur la quantité de bande passante qu'ils utilisent. Les réseaux sociaux ont été envahis de messages de mécontentement, de colère, d'indignation et d'incompréhension.

Il est vrai que de nos jours, avec l'arrivée de services comme Tou.tv ou Netflix, comment peut-on justifier une baisse de la bande passante? Facturer à l'utilisation est-il une bonne idée pour un pays comme le Canada, qui était il y a encore une décennie en avance sur le plan des TI?

Le CRTC avait donc accepté par la suite de revoir sa copie et de faire des consultations. L'organisme vient aujourd'hui de rendre son verdict...

Tout d'abord, le CRTC indique dans sa décision avoir examiné la proposition de Bell Canada «d'instaurer un modèle de facturation à l'utilisation pour ces services de gros». Toutefois, le Conseil a rejeté ce mode de facturation et a «déterminé qu'il existe deux modèles de facturation acceptables. Le premier est un modèle de facturation en fonction de la capacité, selon lequel les fournisseurs de services indépendants déterminent à l'avance la capacité dont ils auront besoin. Si la demande est supérieure à cette capacité achetée, ils devront gérer leur réseau jusqu'à ce qu'ils en achètent davantage. Le deuxième modèle est le modèle de tarif fixe actuel, selon lequel les fournisseurs de services indépendants paient un tarif fixe mensuel, indépendamment du volume d'utilisation».

De plus, le CRTC ajoute que quel que soit le modèle de facturation choisi «les tarifs devaient être calculés en fonction des coûts engagés par chacune des grandes compagnies de téléphone et chacun des grands câblodistributeurs pour fournir les services, plus un supplément raisonnable».

Ainsi, les grands fournisseurs factureront les plus petits selon un de ces deux modèles. Bell, Rogers, Vidéotron et Cogeco devraient choisir le modèle de facturation à la capacité (=vitesse de téléchargement). Bell Aliant (Bell dans les provinces de l'Atlantique), Telus et Shaw souhaitent conserver le tarif fixe par client.

Dans un communiqué, le CRTC précise que les grandes entreprises de téléphonie et de câblodistribution qui choisissent le modèle de facturation à la capacité vont vendre de la bande passante de gros aux FSI indépendants tous les mois. Les FSI indépendants devront déterminer à l'avance la quantité dont ils auront besoin pour servir leurs clients de détail, puis gérer la capacité de leurs réseaux jusqu'à ce qu'ils puissent en acheter davantage. Les grandes entreprises pourront également continuer à facturer un tarif fixe aux fournisseurs de services Internet indépendants pour l'accès de gros, quel que soit la quantité de bande passante utilisée par leurs clients. Dans ce dernier cas, ce tarif fixe variera en fonction de la vitesse. «Les deux méthodes de facturation donnent la possibilité aux FSI de concevoir des forfaits de services et de les facturer à leurs clients comme bon leur semble.»

Si vous souhaitez consulter l'intégralité de la décision avec le détail des tarifs proposés, vous pouvez aller sur le site du CRTC.

On ne sait pas encore comment cela va impacter l'utilisateur, mais il est certain que si les petits fournisseurs voient leur facture augmenter, ils augmenteront le tarif des forfaits!

REF.:

jeudi 4 août 2011

Hacking: Un logiciel pour détecter les fournisseurs internet fraudeurs (N00TER)

| ||

Dan Kaminsky, un ingénieur de réseaux présent à la conférence Black Hat qui se déroule cette semaine à Las Vegas, a décidé de travailler sur un logiciel simple qui permet aux utilisateurs de tester leur propre réseau.

Le logiciel, qui déguise la source et la destination des données, vous permettra de voir si tel ou tel site est ralenti par votre fournisseur internet.

Bell Sympatico a confirmé, en 2008, faire de la limitation de bande passante. La compagnie avait alors confirmé que les connexions pair-à-pair (P2P) et les transferts de torrents étaient limités, au profit des autres communications internet. Les compagnies secondaires qui offrent une connexion DSL sont également affectées. De plus, des consommateurs soupçonnent Sympatico de limiter les communications de voix sur IP (telles Skype ou Google Talk), mais la compagnie a toujours refusé de confirmer l’information.

REF,:

jeudi 23 juin 2011

un iPhone consomme 420Mo/mois de bande passante en 2011

Téléphones intelligents: de plus en plus de bande passante

| ||

Comparé à l'an dernier, les utilisateurs de téléphones intelligents aux États-Unis consomment en moyenne 89% de bande passante en plus, sans que leurs factures aient augmenté, selon des chiffres publiés par Nielsen le 17 juin.

jeudi 31 mars 2011

Bell met en place un système de tarification au volume global (TVG) et charge 5$/Go supplémentaire aux usagers

Facturation à l'utilisation

Le revirement de Bell ne bénéficiera pas aux internautes

| ||

Bell a beau avoir fait volte-face en abandonnant le projet de tarification à l’usage pour les services internet de gros, cela ne change rien au fait que les Canadiens paient encore trop pour utiliser le web, selon un expert en commerce électronique.

À la place de la facturation à l’usage, ou UBB (« usage-based billing »), la compagnie a choisi de mettre en place un système de tarification au volume global (TVG). En vertu de ce système, les grossistes, ou fournisseurs de services internet (FSI) tiers, doivent payer en fonction de leur volume global d’utilisation.

Décision CRTC Une controverse avait éclaté plus tôt cette année, après que le Conseil de la radiodiffusion et des télécommunications canadiennes (CRTC) eut autorisé le système de tarification à l’usage de Bell. Selon ses détracteurs, cette tarification aurait obligé les FSI tiers à cesser de proposer des abonnements illimités à leurs clients finaux, les consommateurs. Elle aurait aussi contribué à faire augmenter la facture des internautes.

Mais selon Michael Geist, professeur à l’Université d’Ottawa, en abandonnant l’UBB et en annonçant le TVG, Bell s’est contenté de substituer un acronyme par un autre. C’est ce que M. Geist, qui est également titulaire de la Chaire de recherche du Canada en droit d'Internet et du commerce électronique, explique sur son blogue.

Bell demande désormais aux grossistes, comme TekSavvy, 200 $ par téraoctet. Chaque gigabit que les grossistes utilisent en plus leur est facturé 29,5 cents. Quoi qu'il en soit, les internautes clients de Bell paient, eux, 5 $ par gigabit supplémentaire.

« Les problèmes de la tarification à l’usage qui touchent la majorité des internautes canadiens restent les mêmes », selon M. Geist.

Les Canadiens paient trop cher

Le Canada est l’un des seuls pays de la planète où la plupart des fournisseurs d’accès à internet utilisent une forme ou l’autre de tarification à l’usage, selon l’Organisation de coopération et de développement économique (OCDE).

Dans les pays où ces systèmes n’existent pas, il n’y a donc pas de facturation en cas de dépassement de forfait, mais les vitesses de téléchargement sont plus lentes.

« Le système canadien de facturation à l’usage ne dépend pas des coûts. Il repose, à la place, sur la dynamique de marché et sur le manque de concurrence », écrit M. Geist sur son blogue.

La tarification de type UBB, qui existe depuis des années, a commencé à perdre du terrain lorsque des services de diffusion par flux (« streaming ») comme Netflix sont venus concurrencer les offres vidéo des grandes compagnies de télécommunications.

Selon Michael Geist, une intervention de nature politique ou réglementaire est nécessaire pour développer la concurrence au Canada.

REF.:

mercredi 26 janvier 2011

Connaître son adresse IP ?

Une petite explication s’impose pour être bien sûr de savoir ce que l’on veut connaître. Tout matériel informatique (ordinateur, modem, imprimante, …) d’un réseau possède une adresse IP (venant de l’anglais Internet Protocol address). Ainsi lorsque vous souhaitez connaître votre adresse IP, voulez-vous connaître votre adresse IP locale (correspondant à votre ordinateur, “IP privé”) ou votre adresse IP internet ou IP externe (correspondant au modem, “IP publique”) ?

Pour connaître son adresse IP locale, dans le cadre d’une connexion réseau par exemple, voici la procédure :

Sous Windows XP, allez sur “Démarrer” puis “Exécuter”. Tapez CMD et cliquez sur “OK”. Dans la nouvelle fenêtre noire, tapez ipconfig pour obtenir votre IP (exemple : 212.85.150.134).

Sous Mac, allez dans vos “Préférences systèmes”, puis sur “Réseau” et vous trouverez votre IP dans AirPort ou dans Ethernet en fonction du type de connexion utilisée.

Pour connaître son adresse IP internet, il suffit juste de visiter certains sites qui vous l’afficheront, en voici quelques uns :

Panneau de configuration => centre de reseau et partage => gerer le sconnexions reseau

Une fenetre s'ouvre, il y a un bouton "detail" , clic dessus et tous les parametres de la carte reseau seront affiches.

qui représente la connexion réseau et vous cliquez droit --> aller sur statut

ensuite dans la fenêtre suivante vous cliquez sur l'anglet support.

vous aurez d'office l'affichage de votre adresse en haut à droite.

et là vous aurez toutes les infos sur l'adresse ,passerelle,DNS ,

Mac adresse etc..

La commande ipconfig pour Windows NT/2000/XP

pour lancer la commande ipconfig sous 2000 et XP :

aller dans dans "démarrer" puis "programmes" puis "accessoire" et cliquez sur "invite de commandes" ou dans "démarrer" puis "Exécuter" et tapez CMD

dans la fenêtre d'invite de commandes taper ipconfig et validez :

vous pouvez voir sur l'exemple ci-dessus l'adresse ip de la carte réseau (192.168.1.4) et son masque de sous réseau (255.255.255.0), si vous avez un routeur ou une box vous aurrez aussi l'adresse de cet apareil indiqué en "passerelle par défaut".

Syntaxe :

UTILISATION :ipconfig [/? | /all | /renew [carte] | /release [carte] |/flushdns | /displaydns | /registerdns |/showclassid carte |

/setclassid carte [ID de classe] ]

où :carte Nom de connexion(caractères génériques * et ? autorisés,

voir leOptions :

/? Affiche ce message d'aide.

/all Affiche toutes les informations de configuratio/release Libère l'adresse IP pour la carte spécifiée.

/renew Renouvelle l'adresse IP pour la carte spécifiée

/flushdns Vide le cache de la résolution DNS.

/registerdns Actualise tous les baux DHCP et réinscrit les n

/displaydns Affiche le contenu du cache de la résolution DN

/showclassid Affiche tous les ID de classe DHCP autorisés po

/setclassid Modifie l'ID de classe DHCP.

Par défaut, seuls l'adresse IP, le masque de sous-réseau et la passerelle par défaut pour chaque carte liée à TCP/IP sont affichés.Pour la libération et le renouvellement, si aucun nom de carte n'est spécifié,les baux d'adresse IP pour toutes les cartes liées à TCP/IP seront libérés ou renouvelés.Pour SetClassID, si aucun ID de classe n'est spécifié, l'ID de classse est supprimé.

Exemples :> ipconfig ... Affiche les informations> ipconfig /all ... Affiche les informations détaillées> ipconfig /renew ... Renouvelle toutes les cartes> ipconfig /renew EL* ... Renouvelle toute connexion dont le nom commence par EL> ipconfig /release *Local* ... Libère les connexions correspondantes par exemple "Connexion au réseau local 1" ou "Connexion au réseau local 2"

Le header est l’en-tête électronique d’un e-mail. Il renseigne sur l’expéditeur, le destinataire, la date, l’objet de l’e-mail, le nom de chaque serveur de transmission impliqué, l’heure de l’envoi, l'adresse IP de l’expéditeur. Utile pour vous ou pour votre fournisseur d'accès internet pour effectuer des recherches approfondies sur la provenance d'un e-mail en cas de spam.

Ci-dessous un petit guide qui tente d'expliquer ce que révèlent les mystérieux en-têtes d'e-mail et leur terminologie obscure.

Return-Path:

> si le message ne peut être délivré à son destinataire, un message sera envoyé à krigou@bluewin.ch

Received: from mta-gw8.infomaniak.ch (mta-gw8.infomaniak.ch [84.16.68.98])

by mda14.infomaniak.ch (8.13.8/8.13.8) with ESMTP id l968qB9A032494

for

Received: from tr14.bluewin.ch (tr14.bluewin.ch [195.186.19.82])

by mta-gw8.infomaniak.ch (8.13.8/8.13.8) with ESMTP id l968qBMM021352

for

Received: from PC_libellules (80.218.xxx.x) by tr14.bluewin.ch (Bluewin 7.3.122)

id 46F907090029C248; Sat, 6 Oct 2007 08:50:35 +0000

Correspond à la liste de tous les intermédiaires qui ont servis à transmettre le message au destinataire, soit le chemin emprunté depuis l'expéditeur au destinataire. > On distingue aussi l'adresse IP de l'expéditeur et le nom de son PC

Message-ID: <3fc7d4809f4c4ca68ec4c83fb483a0d1@pc_libellules>

> numéro d'identification attribué au message + nom du PC de l'exéditeur

From: "Schnider Christian"

> le message a été envoyé par krigou@bluewin.ch

To:

> le message à été envoyé à krigou@libellules.ch

Cc:

> une copie du message a aussi été envoyée à krigou@gmail.com

Subject: Test libellules pour expliquer le header

> indique le sujet du message

Date: Sat, 6 Oct 2007 10:51:54 +0200

> Indique que le message a été envoyé à cette date et à cette heure et le fuseau horaire de l'expéditeur

MIME-Version: 1.0

> indique que le courrier envoyé est au format MIME. Le format MIME est le format universel de codage des e-mails

Voir les explications sur MIME ci-dessous

X-Mailer: Microsoft Windows Mail 6.0.6000.16480

indique avec quel client de messagerie, l'e-mail a été envoyé

Comment calculer votre bande passante (quota) ?

Utiliser ISP Monitor en gratuiciel.

ISP Monitor,

Cet outil permet de vérifier votre consommation de bande passante et d'affichage de votre bande passante stats comme mentionné sur votre site web des fournisseursISP Monitor vous parler de votre utilisation de bande passante actuelle mais aussi de voir la bande passante statistiques enregistrées par votre fournisseur. Ces statistiques sont recueillies à partir de votre site Web des fournisseurs, le cas pris en charge.Le logiciel comprend également un correcteur électronique de nouvelles et, de surveiller le disque dur, test de vitesse et beaucoup plus!NOTE: Gratuit pour un usage non-commercial.Voici quelques caractéristiques principales de "ISP Monitor":· Le suivi du trafic en temps réel. Le haut-Traffic Monitor affiche votre vitesse actuelle du réseau. Choisissez parmi 3 différents modes graphiques, tous personnalisables selon vos besoins.· Piste vos statistiques de téléchargement. Grabs les statistiques de votre site Web des fournisseurs et assure le suivi d'entre eux. Vous saurez exactement combien de volume que vous avez utilisé à tout moment.· Nouvelles et Tracker Mail. Affiche un popup lorsque vous recevez un nouveau message ou lors de votre site préféré est mis à jour. Vous pouvez facilement ajouter vos propres nouvelles RSS et les comptes de messagerie. Utilisation du panneau de nouvelles que vous pouvez aussi consulter les dernières nouvelles.· Testez votre vitesse d'Internet. Assurez-vous que vous avez trouvé la vitesse que vous payez réellement pour. Test en amont de votre, en aval, ping et la perte de paquets et de les comparer avec les autres.· Surveiller le disque. Peu importe combien vous voulez télécharger, vous avez besoin d'espace libre sur votre disque dur! Notre Disk Monitor peut vous donner un aperçu rapide de tous vos lecteurs. Le moniteur de disque montre votre activité totale du disque dur et libérer de l'espace et même dur.Support DDE ·. logiciel permet à d'autres comme mIRC pour lire les données de l 'ISP Monitor. Cliquez ici pour télécharger notre logiciel gratuit mIRC Script.· Avancé mise à jour automatique. Si une nouvelle version est disponible, il sera automatiquement téléchargé et installé sur votre ordinateur en quelques secondes. Vous ne manquerez plus jamais sur toutes les nouvelles fonctionnalités ou des correctifs de bogues importants de cette façon.

- Tout ça peut vous servir pour vos téléchargements ou vos téléversements ,concernant le P2P entre autre,ou les sites contrôle votre identité par votre adresse IP et aussi vos cookies.Faut juste cleaner ou effacer (CCleaner)vos traces dans les historiques,les cookies,de vos fureteurs pour en dernier de tout changer votre adresse IP.Et aussi réécrire le contenue du cookie du site du eMail ou de diminuer son contenu ,pour être vraiment "clean" et d'être un nouvel utilisateur avec adresse eMail valide.Voila !