Cela n’a pas empêché

Amir Taaki, un Londonien de 26 ans, de s’y installer cet été pendant

quelques semaines, car il avait à faire à Paris pour son travail. Amir

Taaki est une célébrité au sein de la communauté mondiale du bitcoin, la

principale monnaie électronique cryptée circulant sur le Net. Il est le

coordonateur d’une équipe internationale d’une dizaine de bénévoles

travaillant sur le projet « Dark Wallet », un portefeuille bitcoin conçu

pour garantir l’anonymat des utilisateurs et la confidentialité des

transactions.

En fait, Dark Wallet est la suite

logique du développement du bitcoin. Depuis sa naissance, en 2009,

cette monnaie anonyme et cryptée est considérée par les hackeurs

libertaires comme un outil permettant d’échapper à la surveillance des

autorités… Pour la génération de hackeurs arrivée à l’âge adulte au

moment de la crise de 2008, l’ennemi principal est la finance — les

banques de Wall Street qui ont plongé des pays entiers dans la misère,

capté des masses colossales d’argent public, puis repris leur course

folle pour continuer à s’enrichir aux dépens du reste du monde. Dans

cette optique, la structure du réseau bitcoin est séduisante.

Malgré tout,

si on dispose d’outils adaptés, on peut surveiller les transactions

effectuées entre certains utilisateurs, et les identifier par

recoupements. Déjà, des sociétés privées proposent des services

d’espionnage du réseau bitcoin. Dark Wallet arrive donc à point nommé

pour tous les utilisateurs de bitcoins ayant besoin de rester à l’abri

des regards.

Dans le monde réel, Amir Taaki est un habitué des squats, où il aime vivre et travailler : « C’est excellent pour ma créativité, je côtoie d’autres projets novateurs dans des domaines très différents. Je découvre de nouveaux modes de gouvernance fondée sur le volontariat. En plus, il y a souvent de la place pour créer des espaces de travail en commun. »

Cela lui permet aussi de voyager à moindre coût, car les squats européens forment un vaste réseau informel de solidarité :

« On me connaît, je suis le bienvenu un peu partout. J’ai grandi à Londres, mais aujourd’hui, je me sens chez moi partout en Europe, je suis un eurocitoyen, sans vrai point d'attache. Je bouge au gré de mes envies et des nécessités de mon travail. »

Amir Taaki a lancé le

projet Dark Wallet à La Kasa de la Muntanya, le grand squat historique

de Barcelone — une ancienne caserne au milieu d’un quartier touristique

perché sur une colline, offrant un panorama magnifique sur la ville et

le port. Depuis quelques années, La Kasa accueille de plus en plus de

jeunes hackeurs, qui s’y installent avec leurs ordinateurs.

Amir Taaki a aussi des liens avec Cala

Fou, une ancienne manufacture textile, à une heure de route de

Barcelone, transformée par un groupe de militants en « colonie éco-industrielle postcapitaliste ». Cala Fou est à la fois un lieu de vie et un ensemble d’ateliers, dont un

« hackeur space »dévolu au logiciel libre et à la sécurité des réseaux.

Le projet Dark Wallet repose en partie sur une équipe de hackeurs catalans, regroupés dans le collectif informel Unsystem, qui préfèrent travailler dans l’ombre. Pour s’ancrer dans la mouvance alternative locale, Amir Taaki a aussi attiré dans son équipe Enric Duran, cofondateur de la Cooperativa Integral Catalana, réseau de coopératives de production et de maisons communautaires. Depuis 2013, Enric Duran évite de trop se montrer, car il est recherché par la justice dans le cadre d’une affaire

« d’expropriation militante »: il avait emprunté près de 500 000 euros auprès de différentes banques pour en faire cadeau à des associations militantes. Au vu de ses états de service, il a été nommé « économiste en chef » de Dark Wallet.

De même, quand Amir Taaki va à Londres, il s’installe dans un squat :

Adolescent, Amir Taaki était déjà un hackeur : « C’est encore légal là-bas. Pas dans les immeubles d’habitation, mais dans les bureaux désaffectés. »Parfois, il séjourne aussi dans le

« village de résistance »de Runnymede, un campement rudimentaire installé en forêt, à une quarantaine de kilomètres à l’ouest de Londres.

« J’ai piraté plusieurs fois le système informatique de mon école, j’ai fini par me faire virer. J’ai un peu fréquenté l’université, mais je n’ai aucun diplôme. Dans mon secteur, ils sont sans valeur.

A une époque, je faisais des allers-retours entre le squat de Barcelone et une université anglaise. Le contraste était énorme. Dans le squat, on vivait et on travaillait de façon solidaire, on partageait tout. A la fac, les étudiants se méfiaient les uns des autres, ils mettaient des cadenas partout. »Puis il a travaillé dans le logiciel libre, le jeu vidéo, et les sites de poker, mais il affirme que c’est fini :

« Je ne veux plus perdre mon temps à travailler pour un autre. »

La vie de squat est devenue un ingrédient essentiel du projet d’Amir Taaki :

Cela dit, Dark Wallet ne vit pas seulement de l’air du temps. Amir Taaki et ses amis ont lancé une campagne de crowdfunding

(financement participatif) sur le site américain Indiegogo, qui a

récolté plus de 50 000 dollars. Amir Taaki a aussi gagné des prix grâce à

d’autres projets lors de concours d’innovations, et a décidé de

consacrer l’argent à Dark Wallet.« Comme je n’ai pas de loyer à payer, je survis avec très peu d’argent et je peux m’investir à fond dans Dark Wallet. »A certaines périodes, il est allé jusqu’au bout de sa logique :

« J’ai pratiqué le “déchétarisme”, je récupérais de la nourriture encore comestible dans les poubelles des restaurants et des supermarchés. A Londres, par exemple, c’est facile, on trouve de tout, en parfait état de fraîcheur. »

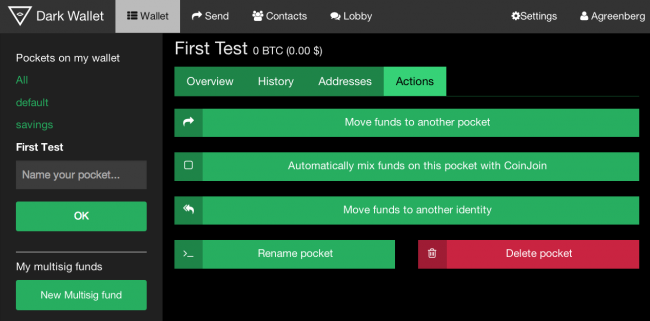

Fidèle à ses principes, l’équipe de Dark Wallet fonctionne selon un mode de gestion égalitaire :

« Nous sommes une coopérative, nos fonds sont placés sur un compte bitcoin en multisignature. La transparence est intégrale. Nous allons créer un compte pour les designers, un autre pour les développeurs, etc. Notre modèle est naturel et flexible. Rien à voir avec ces start-up où un type possède tout l’argent et exploite les autres. »

Bien évidemment, Amir Taaki sait que Dark Wallet pourra aussi devenir un outil d’évasion fiscale :

« Chacun pourra créer son paradis fiscal personnel, et faire du blanchiment d’argent à volonté. »Dans sa bouche, ces mots n’ont pas de connotation particulière. Les dégâts éventuels sur les finances des Etats sont perçus comme des dommages collatéraux inévitables :

« Aujourd’hui, les gens ordinaires paient beaucoup d’impôts, et les gens riches en paient très peu, grâce aux paradis fiscaux. Nous allons renverser cette situation, nous éloigner de ce capitalisme qui profite uniquement aux riches. »

Cela dit, pour exister durablement, Dark Wallet devra être bien géré :

« Je ne suis pas un hippie, je suis favorable à “l’anarchisme de marché”. Pour nous imposer, nous devrons être des hommes d’affaires brutaux et efficaces. Mon objectif n’est pas d’imaginer une vision utopique de l’avenir, mais de fabriquer des outils concrets qui permettront à des groupes organisés de faire la transition vers une vie plus libre. »

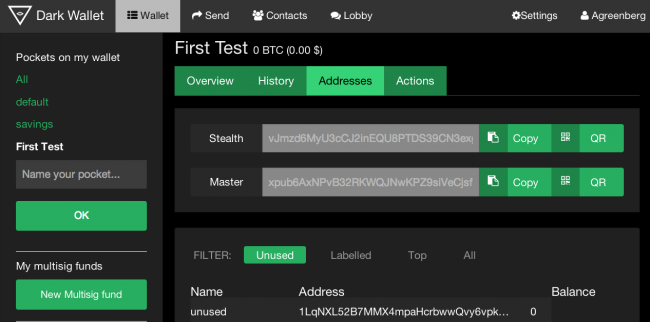

A Paris, Amir Taaki a

travaillé avec un Français de 28 ans, « Laurent » (qui ne souhaite pas

voir son vrai nom publié), le designer de Dark Wallet. Il a commencé dès

l’âge de 14 ans dans le design de jeu vidéo, avant de travailler dans

le webdesign et le marketing en ligne. Quand il a entendu parler du

bitcoin, il a cru pouvoir s’en servir dans son métier :

Cet automne, Laurent a décidé de se consacrer à plein temps à Dark Wallet : « J’avais monté ma boîte, mais j’ai découvert que mes clients préféraient me payer au noir. Je me suis dit que grâce au bitcoin, je pourrais toucher mon argent au black plus facilement. Puis j’ai compris que ce n’était pas une bonne idée : tout est enregistré sur la blockchain et sur les serveurs de certains opérateurs. »D’où l’intérêt d’un projet comme Dark Wallet…

« Ma mission est de créer une interface agréable qui attirera le grand public. Je vais aussi monter une petite équipe marketing qui fera connaître Dark Wallet. Nous devons construire une image positive du produit, créer l’envie, et nous éloigner de l’ambiance crypto-anarchiste complotiste. Je serre les boulons, je me soucie des détails et de l’expérience utilisateur — tout en essayant de ne pas dénaturer le rêve d’Amir. »

Ses revenus ont baissé, mais ça ne le tracasse pas :

Il estime ces sacrifices justifiés, car il a le sentiment de participer à une grande aventure : « J’ai fait des économies, et comme je bossais au noir, je touche le RSA en douce. Je m’en sers pour acheter des bitcoins, au début de chaque mois. »En plus, il fabrique son propre argent :

« Je ne fais pas le minage de bitcoin, c’est trop compliqué, je me suis rabattu sur le litecoin, une autre cryptomonnaie, plus facile à gérer, que j’échange contre des bitcoins. »Le cours actuel est d’environ 87 litecoins pour 1 bitcoin.

« Je me situe à la limite entre le business et l’activisme. Dark Wallet est l’application qui va vraiment lancer le bitcoin dans le tissu économique traditionnel. Il va faciliter la vie des petites entreprises qui veulent échapper à l’étouffement administratif. »

Au Texas, bitcoins et armes à feu

Dark Wallet a aussi une branche américaine. Pour représenter le projet aux Etats-Unis, Amir Taaki a trouvé un personnage haut en couleur : Cody Wilson, 26 ans, originaire de l’Arkansas, installé aujourd’hui à Austin, au Texas.Avant de s’intéresser au bitcoin, Cody s’était rendu célèbre en 2012 en fabriquant chez lui des armes à feu avec une imprimante 3D et du plastique fondu, puis en publiant gratuitement sur Internet les schémas de fabrication. Il lance d’abord une réplique du fusil semi-automatique Colt AR-15 : le canon doit être en acier, mais aux Etats-Unis cette pièce est en vente libre dans les quincailleries. Puis, en mai 2013, il diffuse les plans d’une arme de poing à un coup, baptisée « Liberator ». Son succès est immédiat.

Pour donner un cadre

juridique à son aventure, Cody Wilson crée une association à but non

lucratif, Distributed Defence. Il obtient une licence de fabricant et de

marchand d’armes, et lance une campagne de financement participatif sur

Indiegogo.

Mais les ennuis arrivent très vite. La

société qui lui louait une imprimante 3D vient la récupérer de force.

Puis Indiegogo décide d’annuler sa campagne de financement : « Pour trouver de l’argent, il ne me restait qu’un petit site Web de don, via Paypal. Mais j’avais peur d’être boycotté par les services financiers, comme WikiLeaks en 2010 après la diffusion des documents diplomatiques. Je cherchais une solution durable. C’est là que j’ai découvert le bitcoin. »Il baptise son projet « WikiWeapon », contacte la communauté du bitcoin, qui l’accueille aussitôt :

« Ils ont commencé à m’envoyer des petites sommes, à l’époque un bitcoin valait quelques dollars. »Or, soudain, le cours se met à monter en flèche, pour dépasser les 1 000 dollars à la fin de 2013 :

« Distributed Defence est devenu riche, j’ai pu lancer de nouveaux projets, embaucher des développeurs. »

Cela dit, les

problèmes s’accumulent. Après la publication des plans du Liberator,

Cody Wilson reçoit une injonction du département d’Etat de Washington

exigeant leur retrait, en vertu de la loi sur le contrôle des

exportations d’armements :

En septembre 2012, Amir Taaki

invite Cody Wilson à Londres pour qu’il y parle de son projet lors d’une

conférence sur le bitcoin. Les deux hommes se lient d’amitié, et Cody

Wilson rejoint l’équipe de Dark Wallet, dont il devient « directeur » : « Ils affirment qu’avant de pouvoir mettre un programme informatique dans le domaine public, j’ai besoin de leur autorisation. Je suis sûr que cette mesure est anticonstitutionnelle. »Les plans du Liberator restent disponibles sur des sites miroirs.

« Je ne suis pas informaticien, j’ai fait des études de littérature. Je me suis surtout occupé du financement du projet et des relations publiques. »

Pourtant, depuis cet été, Cody Wilson a dû prendre ses distances d’avec ses amis. En juillet, l’Etat de New York a annoncé sa décision d’instaurer un régime de licence pour les opérateurs professionnels de bitcoins, et de leur imposer un ensemble d’obligations assez strictes — y compris l’enregistrement de l’identité de leurs clients. Pour Cody Wilson, qui a déjà des rapports compliqués avec les autorités, Dark Wallet devient dangereux :

« L’Etat de New York se considère comme la capitale mondiale de la finance, et veut imposer sa loi à tout le pays, et même au reste du monde. D’autres Etats vont suivre son exemple. Or, Dark Wallet est précisément le genre de projet qu’ils veulent éliminer. Dans ces conditions, je ne vois pas comment on peut le développer aux Etats-Unis. »

Il espère que la communauté américaine du bitcoin va lancer une contre-attaque judiciaire, mais en attendant, il s’est replongé à fond dans WikiWeapon. Il travaille en secret sur un appareil qu’il commercialisera avant la fin de 2014. Il a quand même l’intention de revenir bientôt en Europe — Londres, Berlin, peut-être Barcelone…

Il y a aussi un

Canadien dans la bande de Dark Wallet : Peter Todd, 29 ans, de Toronto,

qui mène une vie plus rangée que ses amis :

Quand on lui demande comment il s’entend avec des rebelles aussi radicaux, il rectifie aussitôt : « Je travaille comme consultant pour des start-up, je paie mon loyer, mes impôts, je suis un type banal… Cela dit, quand je voyage, c’est plus varié. Une fois, à Paris, j’ai alterné entre un hôtel de luxe payé par un client et le squat où je retrouvais Amir. »Il intervient bénévolement dans le projet Dark Wallet comme conseiller technique.

« Dark Wallet est un projet très modéré. La liberté de faire des transactions financières sans être surveillé est un pilier de la démocratie occidentale, au même titre que la liberté d’expression. Depuis des siècles, l’argent liquide est un moyen de paiement sûr, efficace, rapide, et surtout anonyme, un instrument de liberté. Ce qui est nouveau et très radical, c’est l’idée imposée par les banques et les Etats que toute transaction financière doit être surveillée, contrôlée, consignée. »

Dark Wallet va rendre aux citoyens le droit élémentaire de faire ce qu’ils veulent de leur argent, sans en référer à quiconque :

« Dark Wallet n’est pas une révolution, plutôt un retour aux sources, la restauration d’une liberté fondamentale. »En attendant, Peter Tood continue sa vie de consultant pour des entreprises du bitcoin.

L’équipe de Dark

Wallet cherche désormais à se rapprocher d’autres groupes alternatifs,

par exemple le mouvement Occupy Wall Street et ses avatars européens.

Elle travaille aussi avec WikiLeaks. En février 2014, Amir Taaki et Cody

Wilson sont allés à Londres pour rencontrer Julian Assange à

l’ambassade d’Equateur, où il est réfugié depuis 2012. Cody Wilson avait

très envie de rencontrer cette légende vivante du mouvement de

l’Internet libre. Amir Taaki, lui, voulait parler de projets concrets :

« Assange est un excellent expert en cryptologie, il comprend le bitcoin en profondeur. »Depuis ils se sont revus plusieurs fois :

« Nous étudions ensemble un moyen de mettre la blockchain au service de WikiLeaks et des lanceurs d’alerte du monde entier. »

Le bitcoin, instrument de gouvernance

Pour la bande de Dark Wallet, la « libération de la monnaie »

n’est que la première étape d’une aventure bien plus ambitieuse. S’ils

parviennent à modifier le bitcoin pour en faire un réseau anonyme quand

cela se révèle utile, et transparent dans d’autres cas, la blockchain

pourra avoir une infinité d’usages.

« Techniquement,rappelle Amir Taaki,

un transfert de bitcoins est simplement un contrat entre deux personnes. Le créateur du bitcoin, Satoshi Nakamoto, l’a décrit commeCes « smart contracts » seraient authentifiés, horodatés, conservés, publiés en toute transparence, et ne pourraient être modifiés que par consensus.“un système de production de contrats fiables et horodatés”. On peut donc facilement y intégrer d’autres types de contrats, gérés par des algorithmes. »

Il envisage à présent de faire une levée de fonds pour Dark Wallet en utilisant la blockchain :

« Nous mettrons en circulation des instruments financiers fiables et transparents. C’est illégal, car nous ne sommes pas une Bourse, mais du fait que nous serons complètement décentralisés, nous n’aurons pas besoin d’existence légale. »

Au-delà de la finance, les possibilités sont infinies :

« La blockchain est une structure d’un genre inédit, que même les meilleurs informaticiens n’ont pas encore pleinement explorée. Nous devons conjuguer nos efforts pour dégager de nouveaux concepts théoriques. »Le réseau bitcoin évolue sans arrêt, à mesure que de nouvelles équipes viennent l’améliorer :

« Ce serait dommage de s’orienter uniquement vers les usages monétaires. Il faut en faire un outil d’organisation sociale général, qu’aucun groupe ne pourra censurer ni dévoyer. »

L’étape suivante sera

la création de sociétés anonymes, dont les règles de fonctionnement

seront transcrites en algorithmes, puis gérée de façon décentralisée.

Cette entité futuriste a déjà un nom, DAC, Distributed Autonomous

Company (société autonome décentralisée). En un sens, il s’agit de

rationaliser et d’étendre le modèle du réseau bitcoin lui-même, qui est

déjà un embryon de DAC :

Peter Todd, le Canadien, imagine des DAC totalement transparentes : « Il est régi par des algorithmes, il est la propriété collective de tous les participants, les décisions sans bureaucratie centralisée… »

« Le bitcoin peut aussi servir à établir des responsabilités, à obliger les décideurs à rendre des comptes. Aujourd’hui, la gestion de société est souvent opaque, la multiplication des intermédiaires empêche d’avoir une vue d’ensemble. Avec la blockchain, tout sera transparent, les intermédiaires seront éliminés. Chaque actionnaire aura accès directement au meilleur prix pour acheter et vendre. Le bitcoin est un instrument de véracité. »

Laurent, le

réaliste, a une vision différente. Selon lui, une DAC transparente

serait très vulnérable face à l’administration et à la concurrence. En

revanche, Dark Wallet permettra de créer des sociétés réellement

anonymes, échappant à toute surveillance. Dans un premier temps, il

songe aux sociétés de services en ligne comme les comparateurs de prix,

ou les marchands de produits numériques — textes, musique, vidéo,

logiciels…

Les hackeurs

visionnaires imaginent des DAC dont les algorithmes mettront

directement en relation des adeptes du covoiturage, du microcrédit ou du

partage d’appartements. Une société comme Airbnb, qui vient bouleverser

l’équilibre économique de l’hôtellerie traditionnelle, serait à son

tour menacée par l’avènement de systèmes algorithmiques. Le rythme de

l’obsolescence s’accélère : avec la technologie de la blockchain, plus

besoin de serveur centralisé ni de tiers de confiance prélevant des

commissions…

Au-delà de la sphère économique, la

blockchain pourrait devenir l’instrument unifié de gouvernance pour

toute une communauté — association, lieu de vie, et pourquoi pas des

entités plus vastes comme des organisations non gouvernementales, des

syndicats, des partis politiques… Elle peut notamment servir à organiser

des votes électroniques fiables et transparents.Les militants prédisent que la transition pourrait commencer par les pays instables, où la monnaie est faible, l’administration chaotique, la propriété privée mal protégée. Pour les nouvelles classes moyennes mondialisées de ces régions, la tentation sera forte de faire migrer leurs activités sur un réseau fiable, neutre, géré par des algorithmes incorruptibles. A noter que le réseau bitcoin sera bientôt accessible même dans les zones les plus reculées : un consortium dirigé par la start-up américaine Dunvegan Space Systems prépare le lancement d’une série de minisatellites qui diffuseront la blockchain sur toute la planète.

Une longue guerre asymétrique

Malgré son optimisme naturel, Amir Taaki ne se fait pas d’illusions. Il sait que la route sera périlleuse :

La bataille est déjà engagée : « Si nous devenons gênants, les banquiers et les Etats essaieront de nous éliminer d’une façon ou d’une autre, légale ou illégale. »En fait, il se prépare à mener un long combat « asymétrique » :

« Certains militants s’imaginent qu’ils vont pouvoir mener une double vie — un jour sages, rebelles le lendemain… En ce qui me concerne, ce serait difficile : un de mes associés est un condamné en cavale, un autre fabrique des armes chez lui, je fréquente Julian Assange… Je suis sûr que mon nom est inscrit sur différentes listes de personnes à surveiller. Nous avons décidé d’agir et de parler librement et ouvertement. Si on nous attaque, nous nous défendrons. Nous sommes prêts à entrer dans la clandestinité. »

« J’ai découvert que Dark Wallet avait été repéré comme danger potentiel par une agence internationale chargée de surveiller le financement du terrorisme. Leur description technique est précise et exacte. »Il a aussi trouvé des documents en anglais publiés sur le Net par des gens se présentant comme des représentants de l’organisation l’Etat islamique :

« Ils recommandent à leurs militants de se servir de Dark Wallet. »Bonnes ou mauvaises nouvelles ? Amir l’ignore, il n’est ni fier ni inquiet :

« Finalement, nous produisons du code informatique, nous ne gérons l’argent de personne. »

Source.: