Comment destresser

Comment évacuer le stress stocké dans notre corps

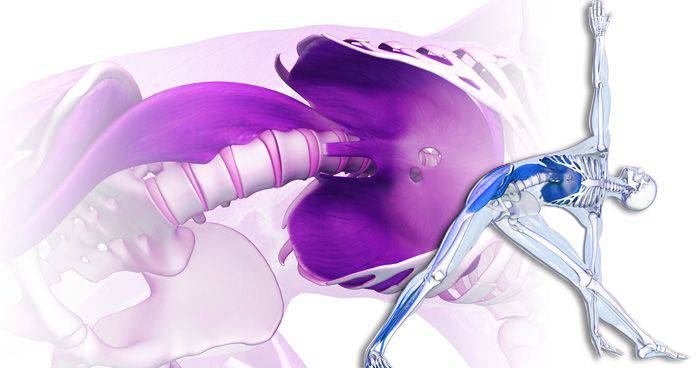

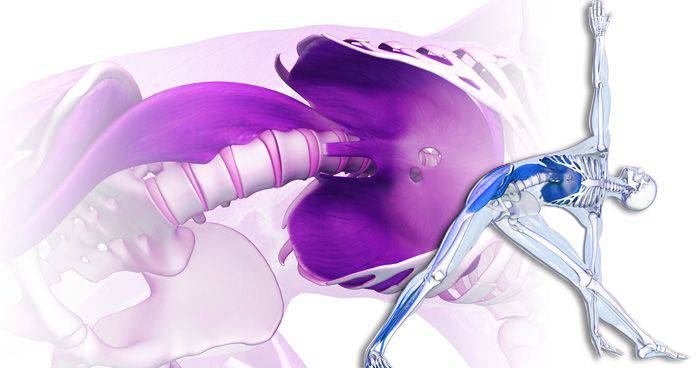

Passez-vous beaucoup trop de temps assis devant un ordinateur, derrière un comptoir, dans une voiture ou au bureau? Si votre réponse est oui, alors vos hanches peuvent être affectées, ce qui peut vous causer du stress. Le muscle Psoas, est un long muscle situé sur le côté de la région lombaire de la colonne vertébrale et le bord du bassin. Il est également connu sous le nom de « muscle de l’âme ».C’est un des plus gros muscles dans le corps, situé à un endroit où nous stockons souvent un stress ou un traumatisme qui peut influencer notre humeur et notre vision de la vie. Plusieurs théories concernent le sentiment de peur qui peut nous empêcher de penser clairement, créant ainsi une perspective malsaine qui peut nous nuire ainsi qu’à notre entourage. Maintenant regardons où cette crainte peut être stockée dans notre corps, et quelles sont les façons de le libérer.Chez l’homme, les extrêmes des deux polarités pourraient convenablement être décrits comme l’amour (+) et la peur (-).

Comment libérer le stress stockée dans votre corps

Si vous passez beaucoup de temps assis, vous pourriez avoir des hanches raides et bloquées, causant ainsi des tensions et une anxiété .Voici comment le stress peut nous rendre manipulable

Être dans un état de peur peut nous amener à être facilement manipulé. Les annonceurs publicitaires et les politiciens ont appris à capitaliser sur cet aspect biologique de l’homme aussi connu comme le « cerveau de lézard« . Malheureusement, nos modes de vie au rythme rapide (mentalement), combinés à notre activité physique relativement sédentaire (conduite, travailler sur l’ordinateur, etc.) provoque l’incapacité du corps à libérer le stress accumulé qui se manifeste dans nos pensées de peur et d’anxiété.Le cerveau de lézard se réfère à la partie la plus ancienne du cerveau, le tronc cérébral, responsable de la survie primitive et des instincts comme l’agression et la peur.(flight or fight) – Joseph Troncale

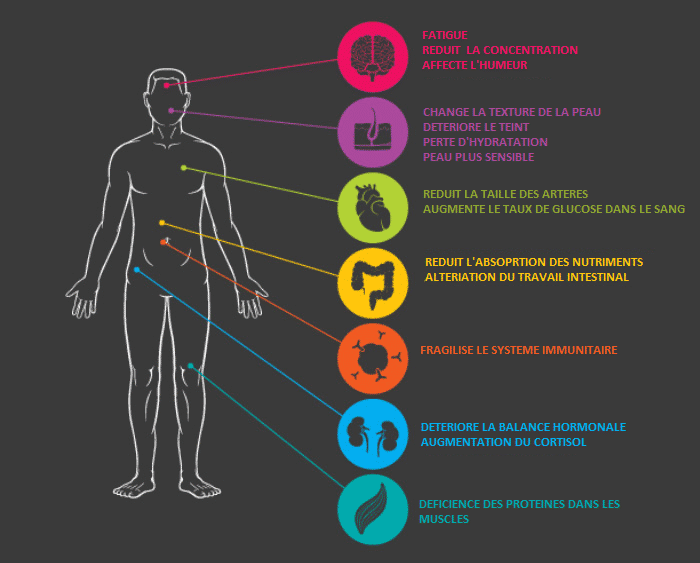

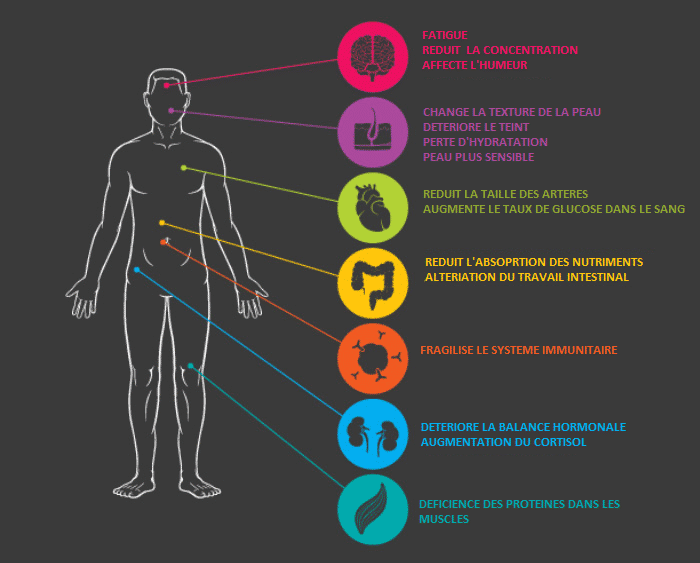

Les manifestations du stresscomment se destresser

Les effets du stress sur le corps

Où est stocké l’essentiel de notre stress?

Il est souvent stocké dans l’un des plus gros muscles de notre corps, les psoas. Nous avons un muscle psoas de chaque côté du corps. Attaché aux vertèbres lombaires dans le bas de la colonne vertébrale, il descend dans le bassin et rejoint le muscle iliaque dans la hanche puis continue jusqu’au fémur. C’est ce muscle qui permet de lever la jambe pour marcher, courir ou faire du vélo (adrénaline).C’est aussi le muscle qui est au cœur de nos réactions de défense et « d’attaque ». Lors d’une situation de stress, lorsque nous ne réagissons pas, ces hormones de stress ne vont pas être dépensées et vont rester stockées dans le corps, à cet endroit. Cela peut amener de nombreuses complications, y compris l’insomnie, l’affaiblissement du système immunitaire, de l’anxiété, le manque d’appétit, et le sentiment de vivre dans un état constant de peur ou d’alerte.

Yoga pour psoas

Il y a beaucoup de poses de yoga pour étirer le muscle psoas

Approche thérapeutique

Puisque le stress s’accumule de manière inconsciente, la guérison de notre corps est un processus qui doit se produire consciemment. Il existe plusieurs manières pour y arriver, grâce à un changement de style de vie progressif, et à plusieurs thérapies possibles.Parmi les médecines alternatives et complémentaires, il existe plusieurs thérapies envisageables:

La thérapie Craniosacrale est puissante car elle permet d’enseigner à notre corps comment se mettre dans un état qui permet de détendre le système nerveux. Cette approche douce et non invasive aidera à sensibiliser les victimes de stress au besoin d’évacuer ce stress stocké à l’intérieur de leur corps.

Yoga et la pratique personnelle

Votre premier et meilleur médecin est déjà en vous. Il y a de nombreuses poses de yoga que vous pouvez réaliser, et qui peuvent vous aider à libérer le stress, l’anxiété et la peur stockée dans vos psoas.

Une exercice de 5 minutes pour étirer le psoas

Si vous passez autant de temps à étirer votre muscle psoas tous les jours que vous venez de le lire cet article, vous verrez de grands changements dans votre vie. Vous allez progressivement libérer votre esprit de l’emprise de la peur et de l’anxiété. Votre action se résume à un choix conscient, celui de vivre dans la confiance et l’amour, plutôt que la peur et l’anxiété, et ce choix doit être suivi d’une action dans le monde réel. Tout commence de l’intérieur!

Source .: www.the-open-mind.com-

Comment évacuer le stress stocké dans notre corps

Passez-vous beaucoup trop de temps assis devant un ordinateur,

derrière un comptoir, dans une voiture ou au bureau? Si votre réponse

est oui, alors vos hanches peuvent être affectées, ce qui peut vous

causer du stress. Le muscle

Psoas,

est un long muscle situé sur le côté de la région lombaire de la

colonne vertébrale et le bord du bassin. Il est également connu sous le

nom de « muscle de l’âme ».

C’est un des plus gros muscles dans le corps, situé à un endroit où

nous stockons souvent un stress ou un traumatisme qui peut influencer

notre humeur et notre vision de la vie. Plusieurs théories concernent le

sentiment de peur qui peut nous empêcher de penser clairement, créant

ainsi une perspective malsaine qui peut nous nuire ainsi qu’à notre

entourage. Maintenant regardons où cette crainte peut être stockée dans

notre corps, et quelles sont les façons de le libérer.

Chez l’homme, les extrêmes des deux polarités pourraient convenablement être décrits comme l’amour (+) et la peur (-).

Si vous passez beaucoup de temps assis,

vous pourriez avoir des hanches raides et bloquées, causant ainsi des

tensions et une anxiété .

Voici comment le stress peut nous rendre manipulable

Être dans un état de peur peut nous amener à être facilement

manipulé. Les annonceurs publicitaires et les politiciens ont appris à

capitaliser sur cet aspect biologique de l’homme aussi connu comme le «

cerveau de lézard« .

Malheureusement, nos modes de vie au rythme rapide (mentalement),

combinés à notre activité physique relativement sédentaire (conduite,

travailler sur l’ordinateur, etc.) provoque l’incapacité du corps à

libérer le stress accumulé qui se manifeste dans nos pensées de peur et

d’anxiété.

Le cerveau de lézard se réfère à la partie la plus

ancienne du cerveau, le tronc cérébral, responsable de la survie

primitive et des instincts comme l’agression et la peur.

(flight or fight) – Joseph Troncale

Les manifestations du stress

Les effets du stress sur le corps

Où est stocké l’essentiel de notre stress?

Il est souvent stocké dans l’un des plus gros muscles de notre corps,

les psoas. Nous avons un muscle psoas de chaque côté du corps. Attaché

aux vertèbres lombaires dans le bas de la colonne vertébrale, il descend

dans le bassin et rejoint le muscle iliaque dans la hanche puis

continue jusqu’au fémur. C’est ce muscle qui permet de lever la jambe

pour marcher, courir ou faire du vélo (adrénaline).

C’est aussi le muscle qui est au cœur de nos réactions de défense et

« d’attaque ». Lors d’une situation de stress, lorsque nous ne

réagissons pas, ces hormones de stress ne vont pas être dépensées et

vont rester stockées dans le corps, à cet endroit. Cela peut amener de

nombreuses complications, y compris l’insomnie, l’affaiblissement du

système immunitaire, de l’anxiété, le manque d’appétit, et le sentiment

de vivre dans un état constant de peur ou d’alerte.

Il y a beaucoup de poses de yoga pour étirer le muscle psoas

Approche thérapeutique

Puisque le stress s’accumule de manière inconsciente, la guérison de

notre corps est un processus qui doit se produire consciemment. Il

existe plusieurs manières pour y arriver, grâce à un changement de style

de vie progressif, et à plusieurs thérapies possibles.

Parmi les médecines alternatives et complémentaires, il existe plusieurs thérapies envisageables:

- La thérapie Craniosacrale est puissante car elle

permet d’enseigner à notre corps comment se mettre dans un état qui

permet de détendre le système nerveux. Cette approche douce et non

invasive aidera à sensibiliser les victimes de stress au besoin

d’évacuer ce stress stocké à l’intérieur de leur corps.

- Yoga et la pratique personnelle

Votre premier et meilleur médecin est déjà en vous. Il y a de

nombreuses poses de yoga que vous pouvez réaliser, et qui peuvent vous

aider à libérer le stress, l’anxiété et la peur stockée dans vos psoas.

Une exercice de 5 minutes pour étirer le psoas

Si vous passez autant de temps à étirer votre muscle psoas tous les

jours que vous venez de le lire cet article, vous verrez de grands

changements dans votre vie. Vous allez progressivement libérer votre

esprit de l’emprise de la peur et de l’anxiété. Votre action se résume à

un choix conscient, celui de vivre dans la confiance et l’amour, plutôt

que la peur et l’anxiété, et ce choix doit être suivi d’une action dans

le monde réel. Tout commence de l’intérieur!

Source :

www.the-open-mind.com

- See more at: http://sain-et-naturel.com/comment-evacuer-le-stress-stocke-dans-notre-corps.html#sthash.1sC5hoBv.dpuf

: vous verrez un cadenas vert lorsque vous êtes sur une page

entièrement sécurisée qui ne tente pas de charger des éléments non

sécurisés.

: vous verrez un cadenas vert lorsque vous êtes sur une page

entièrement sécurisée qui ne tente pas de charger des éléments non

sécurisés.

: vous verrez un cadenas vert avec un triangle d'avertissement gris

lorsque Firefox a bloqué les éléments non sécurisés sur cette page. Cela

signifie que la page est désormais sûre. Cliquez sur l'icône pour

afficher le centre de contrôle et obtenir plus de détails de sécurité

sur la page.

: vous verrez un cadenas vert avec un triangle d'avertissement gris

lorsque Firefox a bloqué les éléments non sécurisés sur cette page. Cela

signifie que la page est désormais sûre. Cliquez sur l'icône pour

afficher le centre de contrôle et obtenir plus de détails de sécurité

sur la page.

: si vous voyez un cadenas barré en rouge, c'est que Firefox ne bloque

pas les éléments non sécurisés, que cette page est vulnérable aux

écoutes et aux attaques, et que vos données personnelles à partir du

site peuvent vous être volées. Vous ne devriez pas voir cette icône,

sauf si vous avez débloqué le contenu mixte en suivant les instructions

de la section suivante.

: si vous voyez un cadenas barré en rouge, c'est que Firefox ne bloque

pas les éléments non sécurisés, que cette page est vulnérable aux

écoutes et aux attaques, et que vos données personnelles à partir du

site peuvent vous être volées. Vous ne devriez pas voir cette icône,

sauf si vous avez débloqué le contenu mixte en suivant les instructions

de la section suivante.

: un cadenas gris avec un triangle orange indique que Firefox ne bloque

pas le contenu passif non sécurisé. Les pirates peuvent être capables

de manipuler des parties de la page, par exemple en affichant du contenu

falsifié ou inapproprié, mais ils ne devraient pas pouvoir voler vos

données personnelles à partir du site.

: un cadenas gris avec un triangle orange indique que Firefox ne bloque

pas le contenu passif non sécurisé. Les pirates peuvent être capables

de manipuler des parties de la page, par exemple en affichant du contenu

falsifié ou inapproprié, mais ils ne devraient pas pouvoir voler vos

données personnelles à partir du site.