Comment certaines personnes sur le dark web se font-elles attraper par le FBI alors qu'elles sont censées être des vétérans du piratage ?

Je veux dire, ne pourraient-ils pas garder leur anonymat ?

Par: Pierre Damez et Franklin Veaux

using the Internet since it was called ARPAnet

How do some people on the dark web get caught by the FBI while they're supposed to be veterans in hacking? I mean, couldn't they keep their anonymity?

Oui, ils le peuvent.

Il est très, très rare qu'une faille technique ou un défaut de Tor soit piraté pour révéler quelqu'un, et quand cela arrive, le projet Tor, la fondation qui maintient Tor, corrige le problème rapidement.

Presque toutes les personnes sur le dark web ne sont pas prises pour piratage. Il n'y a personne assis devant un clavier dans une pièce sombre qui tape furieusement tout en marmonnant “J'ai pénétré le premier pare-feu, mais il route les paquets de l'émetteur de champ de tachyons à travers l'antenne déflectrice principale.“

Presque tous les utilisateurs de Tor sont pris dans le meatspace. Si vous vendez de la drogue ou des armes illégales ou autre chose, la transaction sur Tor est très difficile à tracer, mais à un moment donné, vous devez déplacer la drogue ou les armes ou autre chose dans le monde réel - vous ne pouvez pas simplement les télécharger. Et c'est le point d'entrée.

Le propriétaire de Silk Road a été arrêté après que des inspecteurs des postes ont trouvé un envoi postal de comprimés d'ecstasy. Ils se sont rendus au bureau de poste d'où provenait l'envoi, ont trouvé des images de surveillance, ont découvert que le suspect utilisait ce bureau de poste à plusieurs reprises, ont donc mis en place une surveillance et l'ont attrapé.

Lorsqu'ils l'ont interrogé, il leur a parlé d'un marché sur Internet appelée Silk Road. Les agents fédéraux ont ouvert des comptes sur Silk Road en se faisant passer pour des acheteurs. Ils achetaient de la drogue, arrêtaient les vendeurs lorsque ces derniers expédiaient la drogue, puis saisissaient les comptes des vendeurs et les utilisaient pour attraper d'autres vendeurs. Ils ont fini par attraper une personne qui était un vendeur de confiance et de haut niveau, et ont utilisé ce compte pour arrêter le propriétaire du site.

Même les cas où Tor est piraté ne fonctionnent pas comme le dit Hollywood.

En 2014, la police a arrêté un pédophile et a trouvé une énorme cache de photos d'abus d'enfants sur son ordinateur. L'arrestation n'avait rien à voir avec le piratage ou le dark web. Lorsqu'ils l'ont interrogé au sujet des photos, il a déclaré les avoir téléchargées à partir d'un site Web obscur appelé Playpen. La police a donc procédé de la même manière: créer de faux comptes en se faisant passer pour des acheteurs, attirer des vendeurs dans des opérations d'infiltration, saisir leurs comptes, utiliser les comptes saisis pour parler à d'autres vendeurs, mettre en place des opérations d'infiltration, arrêter ces vendeurs, saisir leurs comptes, jusqu'à ce qu'ils arrêtent enfin quelqu'un qui connaissait le propriétaire du site et en qui il avait confiance.

Cela les a conduits à Steven Chase, le propriétaire et créateur du site.

Le piratage n'a commencé qu'après.

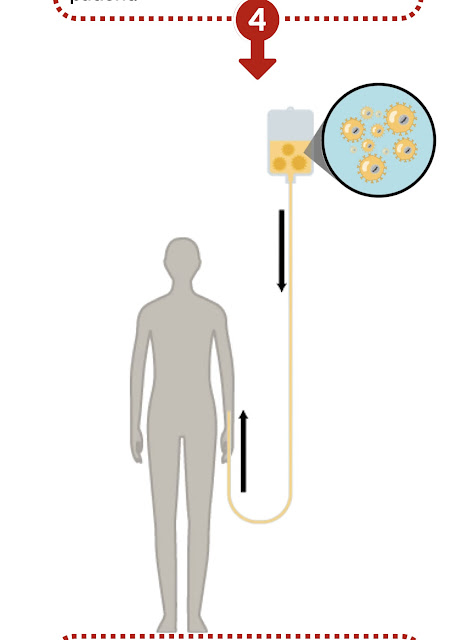

Les forces de l'ordre ont identifié une faille de sécurité dans Tor qui permettait le téléchargement de logiciels malveillants. Lorsqu'ils ont arrêté le propriétaire du site, ils l'ont gardé en ligne pendant près de deux semaines, configuré pour télécharger des logiciels malveillants sur tous les visiteurs. Le logiciel malveillant envoyait l'adresse IP et la localisation de l'ordinateur à un serveur. La police a pu identifier et arrêter toutes les personnes qui ont visité le site pendant les deux semaines où il est resté en ligne après sa saisie.

La faille dans Tor a été corrigée peu après.

Les forces de l'ordre ne “piratent“ que rarement, voire jamais, Tor. Presque toutes les saisies sur le dark web se déroulent d'abord dans le monde réel, loin des ordinateurs, puis se déplacent en ligne lorsque la police se fait passer pour des acheteurs ou d'autres vendeurs et met en place des opérations d'infiltration à l'ancienne.

C'est pas parce qu'on est un vétéran du piratage qu'on applique ses connaissances et meilleures pratique tout le temps. Les super-héros c'est de la fiction. En plus, même être parmi les meilleurs ne protège pas de la découverte d'une faille.

Mais bon, en général ceux qui se font prendre le font du fait de leur lien avec la réalité, voilà tout. Par exemple en achetant ou vendant des trucs, boum, directement lié à ton compte en banque. Même si t'es doué en blanchiment d'argent/fausses identités, t'es toujours plongé dans la réalité et ça ne demande que plus de moyen aux enquêteurs, ça ne permet pas d'être complètement protégé.

Autrement dit, pour garder son anonymat, il ne faut pas faire d'achat/vente ni d'autre chose qui rattache au monde physique. C'est efficace pour l'anonymat, mais pas pour faire des trucs intéressants.

Ca se fait de deux facons :

Le dark web permet de communiquer en gardant un anonymat, mais ca ne veut pas dire que c'est garanti. Si vous utilisez cet outil et dites sur un forum anonyme "je m'appelle mr X, et je viens de Y dans Z" vous donnez une information qui permet de s'identifier.

C'est très bête de faire ca je vous l'accorde, mais ca peut se faire de facon involontaire, il faut bien connaitre l'informatique et être sur qu'a votre insu vous n'allez pas envoyer des infos permettant de vous identifier (traces dans le code de votre site web, infos dans les paquets qui transitent …).

La seconde facon c'est qu'il faut bien a un moment passer dans la vie réelle, si vous commandez une arme ou de la drogue, vous devrez donner votre adresse, et l'expéditeur devra aller au bureau de poste. Si vous vous rencontrez face a face, l'autre vous aura vu.

Toutes ces petites fissures dans votre anonymat peuvent mener a terme a une identification par la justice et les conséquences qui vont avec.

Si une seule fois vous laissez des traces, vous pouvez être retrouvé.

REF.: https://fr.quora.com/Comment-certaines-personnes-sur-le-dark-web-se-font-elles-attraper-par-le-FBI-alors-quelles-sont-censées-être-des-vétérans-du-piratage-Je-veux-dire-ne-pourraient-ils-pas-garder-leur-anonymat