En 1961, l'US Air Force confie à la DARPA, agence de recherche technologique du département de la Défense des États-Unis, créée 3 ans plus tôt, un puissant ordinateur, le seul de sa série construit par IBM, le Q-32, pour concevoir un programme destiné au commandement des bombardements stratégiques. Joseph Carl Robnett Licklider, docteur en psychoacoustique mais surtout spécialiste des technologies de l'information est engagé. Il a auparavant travaillé sur un programme d'ordinateurs envoyant des données par lignes téléphoniques pour un système de défense antiaérien, le projet Semi-Automatic Ground Environment (SAGE)4.

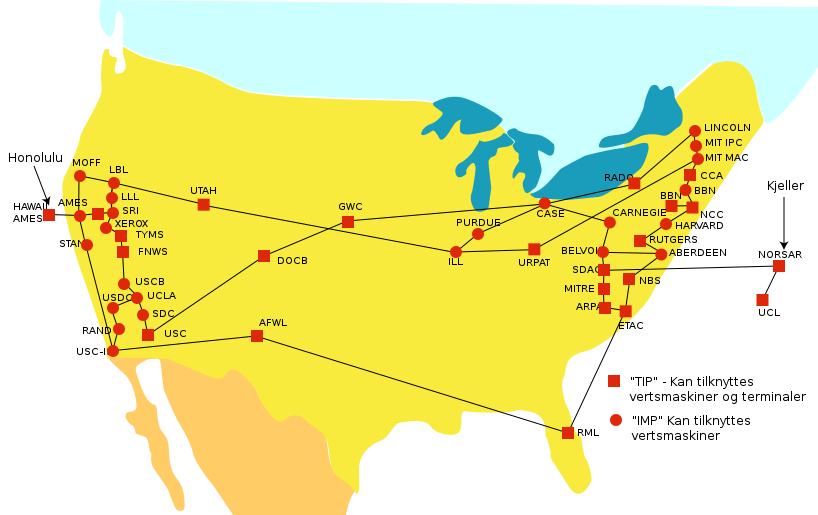

En 1962, il rejoint l'Arpa et prend la direction du « bureau Contrôle-Commande » nouvellement créé. Il fait venir Fred Frick qui a travaillé avec lui au Lincoln Laboratory sur le projet SAGE. Ils sont tous les deux partisans du temps partagé sur les ordinateurs, des machines alors très coûteuses pour permettre à différents centres de recherche, universités ou entreprises de travailler sur une même machine. Ils vont donc dès 1962 commencer à réfléchir à interconnecter informatiquement tous les centres de recherches américains avec lesquels l'Arpa travaille. Le but est alors de partager plus facilement ressources et données et surtout de faire baisser les coûts et limiter les doublons en recherche4. Opérationnel le , Arpanet sert de banc d'essai à de nouvelles technologies de gestion de réseau, liant plusieurs universités et centres de recherches. Les deux premiers nœuds qui forment l'Arpanet sont l'université de Californie à Los Angeles (UCLA) et l'Institut de recherche de Stanford (le premier message, le simple mot login, sera envoyé sur le réseau le entre ces deux institutions, à la suite d'un bug, les trois dernières lettres mettront une heure pour arriver), suivis de peu par les universités de Californie à Santa Barbara et de l'Utah4. En 1980, Arpanet se divise en deux réseaux distincts, l'un militaire (MILNET, de Military Network, qui deviendra le DDN — Defense Data Network) et l'autre, universitaire (NSFnet)4, que les militaires abandonnent au monde civil. La réflexion des constructeurs s'oriente vers une informatique décentralisée.

ARPANET ou Arpanet (acronyme anglais de « Advanced Research Projects Agency Network », souvent typographié « ARPAnet »1) est le premier réseau à transfert de paquets développé aux États-Unis par la DARPA. Le projet fut lancé en 19662, mais ARPANET ne vit le jour qu'en 1969. Sa première démonstration officielle date d'octobre 1972.

Le concept de commutation de paquets (packet switching), qui deviendra la base du transfert de données sur Internet, était alors balbutiant dans la communication des réseaux informatiques. Les communications étaient jusqu'alors basées sur la communication par circuits électroniques, telle que celle utilisée par le réseau de téléphone, où un circuit dédié est activé lors de la communication avec un poste du réseau.

Les ordinateurs utilisés étaient principalement des ordinateurs commerciaux de 3e génération construits par Digital Equipment Corporation (DEC), International Business Machines (IBM) ou Scientific Data Systems. Peut-être comprenaient-ils encore des Univac à tubes électroniques, technologie certes désuète en 1969 (où on abandonnait déjà les ordinateurs de deuxième génération transistorisés pour d'autres à circuits intégrés comme l'IBM 1130), mais c'est précisément pour cela que ces ordinateurs étaient libres pour un usage expérimental, les autres étant saturés de travaux3.

Même si, en théorie, Internet peut fonctionner avec un seul serveur racine, son rendement ralentirait si plus de quatre serveurs racine étaient en panne pour une durée prolongée. En août 2000, quatre des 13 serveurs ont connu une brève panne à cause d’un problème technique. Cependant, la plus sérieuse panne jamais connue est survenue en juillet 1997, après que des experts eurent transféré une liste de répertoire tronquée à sept serveurs racine et mirent quatre heures à régler le problème. À ce moment, la plus grande partie de la circulation sur Internet avait été interrompue.on dit que ça ralenti de 6% le traffique des DNS.

En 2008,Verisign en entretiens 2 serveurs racine.

Le serveur racine F par exemple en 2008,répondait a 270 million de demande DNS par jour.

Il y a 10 serveurs racines appartenant aux USA seulement et les autres ailleurs:

comme the « G » server owned by the U.S. Department of Defense Network Information Center in Vienna, Va.;

the « H » server at the U.S. Army Research Lab in Aberdeen, Md.;

the « I » server, located in Stockholm;

the « K » server, located in London;

and the « M » server, located in Tokyo.

C'est vraiment une grosse machine internet.Si l’attaque est passée relativement inaperçue, c’est en grande partie dû au fait que plusieurs fournisseurs Internet et entreprises entreposent, de façon systématique, une grande quantité d’information dans des caches. «Internet a été conçu pour pouvoir faire face à des pannes, mais quand vous éliminez les serveurs racine, vous ne savez pas combien de temps vous pourrez fonctionner sans eux» souligne Alan Paller, directeur de la recherche de l’Institut SANS, une organisation de sécurité de Bethesda, au Maryland.

Les serveurs A, C, F, G, I, J, K, L et M sont maintenant distribués géographiquement grâce à anycast.

En général, le serveur le plus proche du client au sens du réseau sera alors utilisé. C'est ainsi que la plupart des serveurs physiques du système de noms de domaine sont à présent situés hors des États-Unis.

Les serveurs racines du système de noms de domaine peuvent également être déclinés localement, par exemple sur les réseaux des fournisseurs d'accès à internet. Ils doivent être synchronisés avec le fichier de la zone racine33 du Département du Commerce des États-Unis ainsi que le préconise l'ICANN. De tels serveurs ne sont pas des serveurs DNS alternatifs mais une déclinaison locale des serveurs racines de A à M.

*Lettre

| adresse IPv48 | adresse IPv68 | Autonomous System8 | Ancien nom | Société | Localisation | |||

|---|---|---|---|---|---|---|---|---|

| A9 | 198.41.0.4 | 2001:503:ba3e::2:30 | AS198369 | ns.internic.net | VeriSign | trafic distribué par anycast | ||

| B10 | 192.228.79.2011 | 2001:500:84::B | AS39435311 | ns1.isi.edu | Université de Californie du Sud | Marina Del Rey, Californie, États-Unis | ||

| C12 | 192.33.4.1213 | 2001:500:2::c | AS214913 | c.psi.net | Cogent Communications | trafic distribué par anycast | ||

| D14 | 199.7.91.1315, | 2001:500:2d::d | AS1088615 | terp.umd.edu | Université du Maryland | College Park, Maryland, États-Unis | ||

| E16 | 192.203.230.1016 | 2001:500:a8::e | AS2155611 | ns.nasa.gov | NASA | Mountain View, Californie, États-Unis | ||

| F17 | 192.5.5.24118 | 2001:500:2f::f | AS355718 | ns.isc.org | Internet Systems Consortium | trafic distribué par anycast | ||

| G19 | 192.112.36.4 | 2001:500:12::d0d | AS592719 | ns.nic.ddn.mil | Defense Information Systems Agency | trafic distribué par anycast | ||

| H20 | 198.97.190.53 4 | 2001:500:1::53 | AS150821 | aos.arl.army.mil | United States Army Research Laboratory (en) | Aberdeen, Maryland, États-Unis | ||

| I22 | 192.36.148.1723 | 2001:7fe::53 | AS2921623 | nic.nordu.net | Autonomica (Netnod (en)) | trafic distribué par anycast | ||

| J24 | 192.58.128.30 | 2001:503:c27::2:30 | AS2641525 | VeriSign | trafic distribué par anycast | |||

| K26 | 193.0.14.12926 | 2001:7fd::1 | AS2515227 | RIPE NCC | trafic distribué par anycast | |||

| L28 | 199.7.83.42 | 2001:500:3::42 | AS2014429 | ICANN | trafic distribué par anycast | |||

| M30 | 202.12.27.3331 | 2001:dc3::35 | AS750031 | WIDE Project (en) | trafic distribué par anycast |

Le fichier de la zone racine est disponible publiquement44. Il est peu volumineux (de l'ordre de 200 ko) et contient 283 délégations de domaines de premier niveau, 1145 serveurs de noms, 1124 A records et 251 AAAA records en juillet 2010.

Des signatures DNSSEC RRSIG ont été ajoutées aux fichiers de la racine en juillet 201045.

Le , la racine complète du DNS a fait l'objet d'une attaque de grande ampleur pendant une heure, les treize serveurs A à M étant visés36,37. Pendant cette attaque, sept serveurs sur treize ont vu leurs performances dégradées en raison d'un flux de 100 000 à 200 000 requêtes par seconde vers chacun des serveurs. Toutefois, l'attaque n'a pas provoqué de grandes perturbations du réseau mondial, ce qui montre la robustesse du système. Selon le président-directeur général de Verisign, qui gère deux serveurs racine, l'ensemble des requêtes aurait pu être assuré par un seul serveur.

L'attaque a été réalisée selon la méthode DDoS (déni de service). Les pirates ont pu, grâce à un parc de machines très important, générer un nombre de requêtes deux à trois fois supérieur à la capacité de charge des treize serveurs visés, soit quarante fois le volume habituel des requêtes.

Le système anycast a été mis en place après cette attaque pour neutraliser les attaques de type DoS.

En février 2007, plusieurs attaques ont été lancées contre des serveurs DNS racines, dont dépend directement le fonctionnement normal de l’ensemble d’Internet. Il est peu probable que ces attaques visaient à détruire Internet car sans lui, les réseaux de zombies ne pourraient exister. Il s’agissait plutôt d’une démonstration de la force et des possibilités des réseaux de zombies.

Des publicités pour la réalisation d’attaques par déni de service distribué s’affichent ouvertement sur de nombreux forums consacrés au sujet.C'est les serveurs F, G, L et M ont été attaqués pendant 24 heures à partir de 10:00 UTC38. G et L ont été affectés sérieusement, tandis que F et M ont rapporté une charge inhabituelle. L'impact sur M a été amoindri grâce à anycast.

La source s'avère être un réseau botnet de 5 000 machines essentiellement basées en Corée du Sud et dirigé depuis les États-Unis39.

Le 30 novembre 2015 (de 06:50 UTC jusqu’à environ 09:30 UTC) et le 1er décembre 2015 (de 05:10 UTC à 06:10 UTC), les 13 serveurs racine ont fait l’objet de deux attaques DDoS, causant des délais d’attente sur les serveurs racine B, C, G et H40. Environ 5 millions de requêtes ont été envoyées par seconde vers les serveurs avec deux domaines uniques à l'origine de l'attaque, un pour chaque attaque. Selon le rapport du site root-servers.org, trois des treize serveurs racine ont subi des ralentissements41,42, mais l'impact sur l'ensemble d'internet est resté limité43.

La dorsale originale d'Internet était ARPANET. En 1989 la dorsale NSFNet a été créée parallèlement au réseau MILNET de l'armée américaine, et ARPANET a cessé d'exister. Finalement l'architecture du réseau a suffisamment évolué pour rendre obsolète la centralisation du routage. Depuis la fin de NSFNet le , Internet repose entièrement sur des réseaux appartenant à des entreprises de services Internet.

On parle parfois encore de « l'Internet backbone » bien que ce concept ne recouvre plus rien de bien défini : aucun réseau n'est officiellement au cœur d'Internet.

Différences d’un serveur racine dédié:

Les serveurs racine du DNS sont le sujet de cet article et sont les serveurs racine du système de noms de domaine. Ils ne doivent pas être confondus avec les serveurs racine dédiés (Dedicated Root Server) qui eux peuvent être loués à partir de fournisseurs d’hébergement Web. Ces serveurs sont parfois familièrement nommés serveurs racine car ils se distinguent d’un serveur managé par le fait d’un accès à la racine, dit root acces.Hiérarchies alternatives

Il est possible de créer une hiérarchie DNS alternative avec un ensemble de serveurs racine alternatifs. Un serveur qui voudrait y avoir recours doit disposer de la liste des serveurs racine de cette hiérarchie DNS alternative.Ces hiérarchies peuvent définir d'autres domaines de premier niveau. Ces domaines ne seront pas accessibles par les clients qui n'utilisent pas cet ensemble de serveurs. La possibilité qu'un domaine de premier niveau soit défini de façon différente entre des hiérarchies alternatives existe également.

Parmi ces hiérarchies alternatives, on peut citer :

L'Internet Architecture Board (IAB) a exprimé, dans le RFC 282646, la nécessité de conserver une hiérarchie unique pour préserver la cohésion du réseau Internet.

Hiérarchies alternatives en pair à pair

Différents systèmes de réseaux en pair à pair ont également été créés, dans le but d'offrir une alternative viable tout en réduisant les frais de l'infrastructure, parmi lesquels :- CoDoNS, développé à l'université Cornell47

- GNU Name System (GNS), utilisé par le réseau GNUnet avec le domaine de premier niveau

.gnu48 - Kadnode, basé sur le protocole en table de hachage distribuée Kademlia49

- Namecoin, basé sur Bitcoin, utilise le domaine de premier niveau

.bit50 - OddDNS51 ; projet abandonné en 52.

Et certains disent que le problême est post-backbone:

« Les DDOS et plus spécifiquement les DrDOS sont

des attaques par amplification de trafic, ou pour faire simple, les

attaquants utilisent des serveurs et des réseaux mal configurés comme

des amplificateurs » précise ainsi NBS System.

Pour

le cabinet de sécurité, il y a donc deux causes : le laxisme

d’administrateurs dans la configuration des serveurs DNS. Selon Sophos,

ce sont plus de 20 millions de

ces serveurs qui ne sont pas correctement configurés et qui notamment

vont répondre à des requêtes provenant d’adresses n’appartenant pas à

leur réseau. C’est pourquoi il est recommandé de désactiver la

récursivité sur un serveur DNS.

Mais

pour NBS System, la responsabilité de certains acteurs des réseaux est

également engagée : les opérateurs de niveau 2. « De très nombreux

opérateurs (dont les plus grands Français, Allemands et US) ne filtrent

pas les paquets transitant par leurs réseaux et acheminent des paquets

qu’ils savent illégitimes » dénonce le cabinet de sécurité.

Des opérateurs de niveau 2 qui n’en feraient pas assez

Et la motivation

serait uniquement financière. « Les opérateurs de niveau 2 se facturent

le trafic envoyés entres eux. En résumé, plus ils envoient de trafic,

plus ils facturent le voisin qui reçoit ce trafic. C’est

donc une raison très monétaire qui les motive plus qu’une très théorique

impossibilité technique derrière laquelle ils se cachent pour ne pas

résoudre le problème » enfonce NBS System.