Les antivirus utilisent des termes qui ne sont pas forcément bien connus des internautes.

Cet article énumère les catégories de

logiciels malveillants avec une description pour chacun d’eux.

Pour rappel, il existe un autre article sur le forum :

Index des menaces et programmes malveillants/Malwares

Les généralités sur les menaces

Les menaces informatiques sont diverses et évoluent dans le temps, surtout depuis les premières dans les années 70 et 80.

Si l’on peut catégoriser les menaces, la plupart du temps, un

malware endosse plusieurs catégories.

Ainsi, un ransomware peut très bien voler les mots de passe dans

l’ordinateur, ce qui fait de lui, à la fois un ransomware et un spyware.

Il ne faut pas donc pas penser qu’un logiciel malveillant peut-être classé dans une seule catégorie.

Si vous cherchez un historique de ce qui a pu se faire comme attaques de malwares jusqu’à nos jours, vous pouvez lire la page :

Les virus informatiques : fonctionnement et protections

Liste des menaces informatiques : Virus, Trojan, Backdoor, Adware, etc

Virus

Les virus désignent les

logiciels malveillants capables d’infecter les exécutables (fichiers .exe ou .dll).

Ce dernier va insérer du code dans le fichier exécutable qui au moment

de l’exécution va charger le logiciel malveillant en mémoire.

A partir de là, ce dernier devient actif est infecte à son tour tous les exécutables qui seront ouvert par l’utilisateur.

Les virus sont arrivés arrivés très tôt, dans les années 70 et se

propageaient par disquette, puis par la suite par des fichiers mis en

ligne sur internet.

Les derniers virus informatiques les plus importants ont été

Sality,

Virut et

Ramnit.

De

nos jours, le terme Virus est détourné de son origine pour englober la

totalité des menaces informatiques et logiciels malveillants sans

distinction.

En anglais, le terme pour désigner les logiciels malveillants dans leurs intégralités est malware.

Trojan ou Cheval de troie

Le Trojan ou Cheval de troie est un logiciel malveillant caché dans un logiciel présenté comme légitime.

Il s’agit d’un parallèle avec l’attaque de la ville de troie où les

soldats étaient cachés à l’intérieur du cheval donné en cadeau à la

ville.

Cela a permis de faire entrer les soldats et contourner les murailles pour prendre d’assaut cette dernière.

Dans le cas d’un trojan, l’utilisateur pense télécharger un fichier sain comme un

setup ou un crack, au moment du lancement, le trojan s’installe sur l’ordinateur.

Ce dernier possède alors des fonctionnalités malveillantes comme la

possibilité de contrôler l’ordinateur à distance, enregistrer

les frappes claviers (keylogger), envoyer des mails de spams, etc.

En général, la plupart des trojans font joindre l’ordinateur dans un

botnet (réseau d’ordinateur zombis) pour contrôler ces derniers.

Cela permet de sous-louer ces ordinateurs pour mener des attaques, des scans ou envoyer des mails de spams.

Le fonctionnement d’un cheval de troie se compose :

- d’un fichier qui est copié a un emplacement précis

- un point de chargement de Windows pour charger le malware au démarrage de Windows.

Seul les

Trojan FileLess et les trojans utilisant des injections de DLL fonctionnent de manière différentes, pour ce dernier, se reporter à la page :

Trojan avancé : fonctionnement de cheval de troie plus complexe

Il existe donc des sous-catégorie de trojan, par exemple :

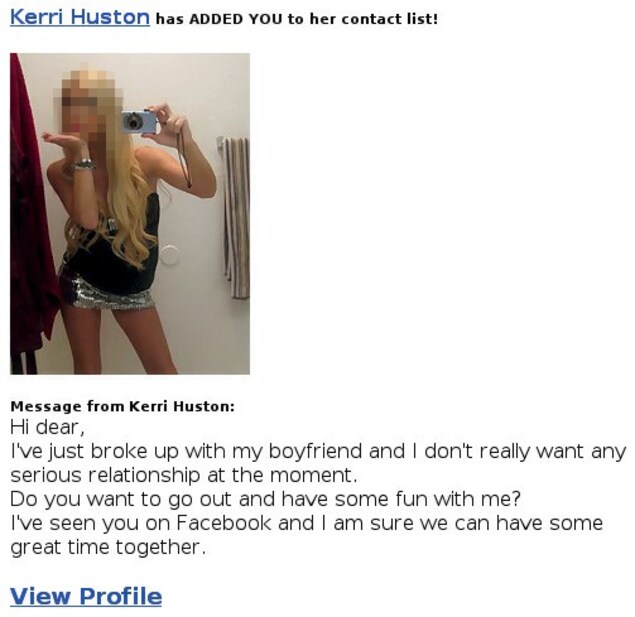

- Trojan.Spambot : est capable d’envoyer des mails de spams.

- Trojan.PWS

ou Trojan.Stealer : est spécialisé dans le vol de mot de passe, par

exemple les mots de passe des navigateurs internet et peut avoir des

fonctions de keylogger.

- Trojan.Proxy transforme l’ordinateur en

proxy afin de vendre ce dernier pour permettre aux cybercriminels de se

cacher. Exemple sur cette page : BackDoor.Proxybox : Votre PC transformé en proxy

- Trojan Patched : ce dernier modifie un fichier système de Windows pour y insérer son code et être chargé par Windows.

Les liens du site autour des trojan :

Backdoor ou porte dérobée

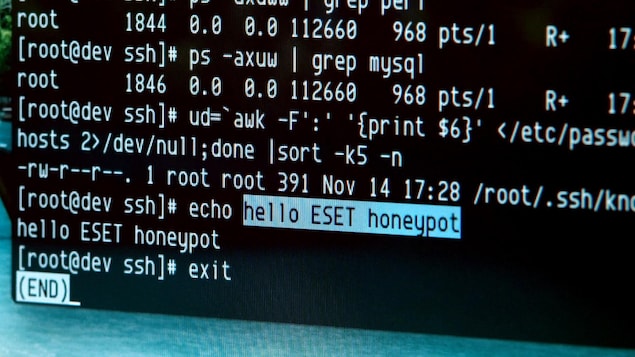

Les backdoor sont des portes dérobées qui permettent de contrôler un ordinateur ou système.

Initialement, l’ordinateur visé était tourné en tant que serveur, c’est

à dire que la backdoor ouvrait un port et le pirate pouvait s’y

connecter.

De nos jours, la plupart des trojan ont des fonctionnalités de Backdoor afin de pouvoir contrôler l’ordinateur.

La plupart fonctionne en tant que client qui se connecte à un centre de

contrôle (C&C : Command & Center) qui peut être un serveur WEB

ou un serveur IRC (Backdoor.IRC).

A noter que les sites internet

peuvent aussi être visés par des backdoor notamment à travers des Shell

PHP que qui font partie de la catégorie des backdoor PHP :

Détecter des backdoors PHP parmi ses fichiers

Les liens du site autour des backdoor :

Spywares

Les Spywares sont des logiciels espions.

Comme leur nom l’indique, ces derniers permettent d’espionner un

utilisateur, cela peut aller de fonctionnalités de keylogger, le vol de

mot de passe, à

l’activation et Piratage de Webcam de la webcam.

Initialement

dans les années 2000, les spywares n’étaient pas visés par les

antivirus et on devait utiliser des logiciels comme Spybot ou Ad-aware

pour les supprimer.

Les

tracking cookies étaient aussi inclus dans ce type de menaces.

Cela a permis aux éditeurs d’antivirus de vendre des solutions supplémentaires sous le nom d’antispyware.

Mais à partir de 2005, la distinction est devenu intenable dans le sens

où la plupart des menaces informatiques et trojan intègre des fonctions

espions.

On peut tout de même distinguer plusieurs type de Spywares :

- Password Stealer

: malware qaui vise à voler les mots de passe de l’ordinateur. Les mots

de passe enregistrés dans le navigateur internet ou client FTP.

- Banking Trojan

: Trojan spécialisé dans le vol de compte bancaire ou capable de

modifier les pages du site de la banque pour falsifier les transactions.

- InfoStealer

: Malware qui capable de voler toutes sortes d’informations connues

dans l’ordinateur comme les nom d’utilisateur, mot de passe, adresse

email, historique de surf, fichiers logs, informations systèmes,

documents ou autres médias.

- Keylogger : enregistreur de frappes clavier, se reporter au paragraphe suivant.

De nos jours, la catégorie ou distinction n’existe plus vraiment entre les spywares et trojan.

Keylogger

Les keylogger sont des enregistreurs de frappes clavier qui ont pour but de récupérer des mots de passe.

Cela peut aussi servir pour espionner un utilisateur et classe donc ces menaces dans la catégorie spywares.

On distingue les keylogger logiciels qui sont des programmes tournant

sur le système d’exploitation, des keyloggers matériels qui sont des

dispositifs que l’on peut par exemple brancher à un clavier.

La plupart des trojans qui visent à voler des données ont des fonctionnalités de keylogger.

Worms ou vers informatiques

Les vers informatiques ou worms en anglais sont des logiciels malveillants capables de se propager tout seul d’un ordinateur à l’autre.

C’est donc leur mode de propagation qui donne ce nom à ce type de menaces informatique.

On distingue grosso modo, deux types de vers informatiques :

- Les

vers qui vont exploiter des vulnérabilités distantes, en envoyant des

requêtes sur le réseau, ils vont pouvoir infecter des ordinateurs

vulnérables. Les vers les plus connus sont Blaster ou Conficker.

- Les

vers Worm.Autoruns ou Worm.VBS qui utilisent les médias amovibles (clés

USB, disque dur externe, etc) pour se propager d’un ordinateur à

l’autre. Se reporter à la page : Les virus sur clé USB.

2017 a connu le premier ransomware, Wannacry, avec des fonctionnalités de vers informatique pour infecter les ordinateurs :

FAQ – WannaCry (WanaDecryptor)

Enfin, pour plus d’informations sur ce type de menaces, suivre la page suivante :

vers informatiques (worms) : description et fonctionnement

Rootkit

Les rootkits sont des logiciels malveillants connus pour leurs capacités à se dissimuler dans le système.

Les rootkits ont très vite existé sur Linux ou Windows.

On distingue en général deux types de rootkits :

- les rootkits kernel-mode qui dans le cas de Windows fonctionne avec un pilote / drivers

- les rootkits userland

qui fonctionne au niveau utilisateur. Pour ceux qui ont connus courant

l’adware Magic.Control possedait des fonctions de rootkit userlant, plus

d’infos : Supprimer Magic.Control / egdaccess / Adaware.NaviPromo

Dans

les deux cas le fonctionnement est le même, il s’agit de détourner les

appels systèmes (Appel API) de Windows vers le rootkit.

Ce dernier va alors répondre et falsifier les réponses.

Par exemple, si une application fait un appel API pour obtenir la liste

des processus Windows, le rootkit peut détourner l’appel pour retourner

une liste sans le processus du rootkit.

Ainsi, le gestionnaire de tâches par exemple ne listera pas le processus malveillant.

Des rootkits kernel-mode peuvent détourner les appels systèmes liés aux

systèmes de fichiers pour cacher un fichier de l’explorateur de fichiers ou interdire la suppression de ce dernier.

Pour ce dernier, ils ont explosés en 2005/2007 avec notamment des rootkits kernel-mode avec

Rustock,

Cutwail puis le malware TDSS et ZeroAccess.

Ces deux derniers ont été particulièrement actifs durant plusieurs années :

Par la suite, les rootkits se sont attaqués au secteur MBR du disque pour se rendre actif très tôt au démarrage de Windows.

On appelle ces malwares les bootkits :

Rootkit MBR (Bootkit) : comment détecter et supprimer

Certains adwares ont utilisés des fonctions rootkit comme

Pilotes « bsdriver.sys » & « cherimoya.sys » : abengine

La suppression est donc plus complexe, il faut en général utiliser un outil dédiés comme

TDSSKiller ou

gmer.

Rogues ou scarewares

Les rogues ou scarewares sont des menaces qui ont été très importantes de 2004 à 2011.

Ces derniers ont été remplacés par les ransomwares de type Trojan Winlock.

Le mot scarewares peut se traduire par logiciel alarmant ou logiciel qui tente de faire peur.

Un rogue est programme qui tente de se faire passer pour légitime dans le but de faire acheter une licence.

Très longtemps, les rogues se sont fait passer pour de faux antivirus.

Le procédé était simple, un trojan vise à afficher de fausses alertes

indiquant que l’ordinateur est infecté, tout en installant la partie

Rogue.

Cette dernière va lancer des analyses de l’ordinateur et

détecter toutes sortes de menaces mais pour les supprimer, l’utilisateur

devra acheter le faux antivirus.

Ces attaques reposent donc sur la peur de l’utilisateur face aux nombres alertes et messages d’alertes et d’erreurs.

De manière générale pour ce qui est de fausses alertes de virus ou autres, vous pouvez lire l’article :

Arnaque : fausse alerte de virus

En 2011, plusieurs évolutions ont été constatés :

- Certains

Rogues se faisaient passer pour des logiciels de réparation de disques.

Le malware cachait les fichiers et affichaient de faux messages

d’erreurs lors de tentatives d’accès aux fichiers

- Les derniers faux antivirus bloquaient l’accès à Windows, on s’approchait donc des Trojan WinLock (voir partie ransomware).

Enfin, l’arrivé des PUPs en 2012 a permis une nouvelle prolifération des scarewares avec des sociétés étrangères.

Accouplé à des lenteurs dus aux Adwares, des logiciels d’optimisation

et de nettoyages étaient aussi installés. Ces derniers pouvaient

apparaître comme des solutions aux lenteurs dus aux adwares.

Des logiciels très peu fiables avec des méthodes proches des rogues ont vu le jour :

Reimage Repair et MacKeeper

Par

le suite, ces procédés de fausses alertes de virus ou d’erreur ont été

portés sur Android pour toucher les smartphones et tablettes :

Fausses pages web et messages de virus téléphones/tablettes

Enfin, des logiciels de mises à jour de pilotes :

Faux programmes de mises à jour de pilotes et drivers

Tout en ayant de faux antivirus, comme TotalAV :

TotalAV présentation et avis

De manière générale, il existe et existera toujours des logiciels de nettoyages peu fiables.

Tous ces procédés sont aussi résumés sur l’article :

Les logiciels de nettoyage de Windows

Ransomwares ou rançongiciels

Les ransomwares ou rançongiciels

sont des menaces informatiques qui prennent en otage l’ordinateur ou

les documents et demandent à payer une somme d’argent pour récupérer

l’accès à ces derniers.

On peut distinguer deux types de ransomwares :

- Les

ransomwares qui chiffrent les données et demandent de payer une rançon

pour récupérer l’accès à ces derniers. Fin 2015, ces derniers ont

explosé avec notamment le ransomware TeslaCrypt puis Locky.

- Les

Trojan WinLock qui vise à bloquer l’accès à Windows. Fin 2011, les

Trojan Winlock se faisant passer pour les autorités ont été très

utilisés jusqu’en 2013 : Les Trojan Winlock Fake Police.

Le

malware Reveton a été Trojan WinLock le plus actif, à noter que ce

dernier voler aussi les mots de passe. Par la suite, le même groupe a

produit le ransomware CryptXXX qui voler aussi les mots de passe.

Il existe aussi des ransomwares qui bloque le navigateur internet, on noteraBrowlock (pour Browser Lock) :

Les arnaques de support téléphoniques

ont part la suite utilisé ces méthodes pour bloquer les navigateurs

internet sur de fausses erreurs de Windows pour demander à contacter une

hotline téléphonique.

Enfin début 2018,

un Trojan Winlock « Windows a détecté des activités suspectes » faisant croire à une erreur Windows bloque ce dernier pour pousser ces mêmes arnaques téléphoniques.

Adwares

Les adwares sont des logiciels publicitaires qui sont souvent distribués en mode PUP (voire plus bas).

Des sociétés avec pignon sur rue ont très vite développer des logiciels

publicitaires qu’ils ont proposés comme sponsors à des éditeurs de

logiciels.

Le but est donc de monétiser leur programme en faisant installer des adwares sur les ordinateurs.

Une fois actif, l’adware va charger des publicités sur l’ordinateur

comme des popups à intervalle régulier, des onglets qui vont s’ouvrir au

moindre clic sur une page.

Cela devient donc vite agaçant pour l’utilisateur de l’ordinateur.

Dans les années 2004, la société française

Eorezo a été très active à travers des widget qui modifiaient la page de démarrage et installer un adware sur les ordinateurs.

Par la suite, ces adwares ont été caché dans des tutoriels en vidéo (

Tuto4PC) qui étaient notamment promus par le site telecharger.com :

01net/telecharger.com : ça ne s’arrange pas

A partir de 2011, une explosion a eu lieu avec l’âge d’or des

PUPs, des logiciels de nettoyage comme

AdwCleaner ont alors vu le jour pour désinfecter et supprimer les adwares.

Les adwares se sont aussi attaqués au monde du Mac et Android :

On peut assister à des adwares très évolués comme Magic.Control (voire partie rootkit) ou encore

Adwares v-bates qui patchait le fichier système dnsapi.dll

Les liens autour des Adwares :

Les Browser Hijacker

Les Browser Hijacker pour pirate des navigateurs internet sont des logiciels malveillants qui modifient les paramètres des navigateurs internet.

Le but est d’imposer un moteur de recherche en page de démarrage et moteur de recherche par défaut.

Cela permet de faire gagner de l’argent à l’auteur en augmentant

l’audience d’un moteur de recherche ou en gagnant de l’argent sur le

volume de trafic envoyer vers des moteurs de recherche.

Ce sont des outils très utilisés dans

la guerre des moteurs de recherche.

Ces Browser Hijacker sont massivement utilisés avec les adwares et pousser par les plateformes PUPs.

Une page sur le site est consacrée à ces menaces :

Browser Hijacker : les pirates des navigateurs Internet

PUP

PUP pour Potentially Unwanted Programs soit les programmes potentiellement indésirables.

Il s’agit de programmes proposés à l’installation de logiciels sains._

C’est un moyen de monétiser un logiciel, puisque l’éditeur du logiciel va gagner de l’argent à chaque installation réussie.

On peut voir cela comme du sponsoring.

La plupart du temps les programmes proposés à l’installation sont des adwares ou des Browser Hijacker.

De ce fait, ce type de procédés est très mal perçu par les internautes.

Ces méthodes ont explosé depuis 2011 où plusieurs plateformes de PUPs ont sévi.

Par exemple, la plateforme InstallCore est assez spécialisé pour

proposer à des sites de téléchargement (telecharger.com ou Clubic y sont

passés) pour pousser des programmes additionnels.

Mais InstallCore est aussi actif à travers de faux messages de mises à jour Flash ou Java (voir :

Fausses mises à jour Java / Flash).

Pour un détails plus complet sur InstallCore, lire :

InstallCore : PUPs et Adwares

D’autres exemples de plateformes de PUPs comme

Win32/Amonetize : Adwares et PUPs est plutôt spécialisé dans les faux cracks.

La plupart des PUPs proposent l’installation de multiples programmes malveillants et parasites comme :

- Un Browser Hijacker qui va modifier le moteur de recherche du navigateur internet

- Un ou plusieurs adwares

- des

scarewares avec de faux logiciels d’optimisations ou de détections de

malwares. L’ordinateur étant ralenti par les adwares qui tournent, ces

faux nettoyeurs pouvaient passer comme une solution aux problèmes

rencontrés.

Enfin un dossier complet sur les PUPs existent sur le site :

Dossier Adwares/PUPs : programmes indésirables et parasites

Exploit et Drive-by download

Les Exploits sont des codes qui visent à exploiter une

vulnérabilité connues ou inconnues (dites 0-day).

Les vers informatiques utilisent par exemple des exploits pour se propager d’un ordinateur à l’autre.

Le nom est donc générique pour un type de code malveillant, toutefois des menaces ont vu très vite le jour.

A partir de 2011,

les Web Exploit ont explosé comme moyen d’infecter les ordinateurs.

A l’époque, les plugins Adobe Flash, Adobe Reader et Adobe Java étaient installés sur la plupart des navigateurs internet.

En chargeant une applet Java, Flash ou un PDF exploitant une

vulnérabilité sur ces plugins, on pouvait faire exécuter de manière

automatique un malware sur l’ordinateur.

Ainsi, à la simple visite

d’un site internet piraté ou contenu une malvertising (publicité

malveillante) qui redirige vers un exploit Web, les ordinateurs des

internautes ont pu être infectés.

Le terme utilisé pour ce type d’attaque est

Drive-by download.

La page suivante explique le fonctionnent en détails des Web Exploit :

Les Exploits sur les sites WEB piégés

Voici une vidéo d’un Web Exploit en action :

Les premiers Web Exploit Kit, c’est à dire, des logiciels automatisés pour mettre en place ces attaques ont été vendus.

Le premier connu a été BlackHole, ce dernier fonctionnait en SaS,

l’auteur maintenant à jour les exploits, que ce soit pour contourner les

détections antivirus que pour en ajouter de nouveaux dès qu’une

vulnérabilité été publiée. Mais d’autres ont suivi comme

Angler Exploit Kit,

Neutrino Exploit Kit ou encore

Magnitude ExploitKit.

La plupart des Web Exploit Kit fournisse des statistiques d’infection par pays, navigateur internet, etc.

Vous trouverez une présentation de BlackHole sur la page suivante :

BlackHole Exploit WebKit : Présentation

Ce dernier a permis l’explosion des Trojan FakePolice.

Par la suite, des contre-mesures ont été apportés, notamment

les navigateurs internet se sont mis à bloqués les plugins non à jour.

Malvertising

Malvertising est la concaténation de Malware et advertising, il s’agit donc de publicités malveillantes. Les malvertising ont été très vite utilisés par les cybercriminels pour rediriger les internautes vers des

Web Exploit Kit.

Le procédé est simple, vous visitez un site contenu une malvertising,

celle-ci va charger la publicité mais aussi le Web Exploit qui va faire

son travail pour tenter d’infecter l’ordinateur.

Tout est automatique à travers des

JavaScript ou iframe.

La page suivante décrit le fonctionnement de ces dernières :

Les publicités malicieuses « Malvertising », source de distribution des virus

Bien entendu, on peut porter le terme pour toutes publicités malveillantes.

Ainsi, des publicités menant à des scarewares ou

arnaques de support téléphoniques sont aussi utilisées.

Les sites pornographiques mais surtout de streaming illégaux sont très vecteur de malvertising :

Les sites de streaming et les virus

La nomenclature des antivirus

Les familles de malwares

Les

menaces peuvent être classés par famille, quand il s’agit du même

malware qui revient sous diverses campagnes ou utiliser par différents

acteurs.

On trouve donc des centaines et des centaines de familles de malware comme Spybot, Carberp, etc.

Il peut aussi arriver que le code source d’un malware soit publié et utiliser pour donner une nouvelle famille.

C’est notamment le cas avec les

Trojan Banker.

Vous trouvez une liste de famille de malwares sur la page :

Index des menaces et programmes malveillants/Malwares

Les détections génériques

Les antivirus

possèdent des détections génériques, c’est à dire des codes connus ou

un ensemble de facteur qui font qu’un fichier peut-être déclaré comme

malveillant.

Dans ces cas là, la famille du malware n’est alors pas

mentionnée puisque inconnue mais un nom de détection générique peut

revenir.

Les noms donnés peuvent être liés aux langages informatiques utilisés, par exemple Trojan.MSIL ou Trojan.VB.

Mais aussi liés aux actions que le malware peut effectuer : Trojan.Downloader, Trojan.PWS, Trojan.Stealer, ou Trojan.Spambot

On peut aussi avoir des détections génériques liées aux numéros de

détection génériques de l’antivirus, exemple : Trojan.Gen.645

Vous trouvez une liste des détections génériques les plus communs sur la page :

Index des menaces et programmes malveillants/Malwares

Autres termes liés aux logiciels malveillants

Dropper et Payload

Dans

une chaîne d’attaque, on peut distinguer la partie qui installe

l’infection (Dropper) de la partie qui va travailler une fois le malware

actif dans le système (Payload).

Ainsi, si vous recevez un mail avec une pièce jointe contenant un script VBS, ce dernier est le dropper.

La seule fonction du script VBS est de télécharger et exécuter le Trojan dans l’ordinateur.

Un Trojan Downloader est aussi un dropper puisqu’il se charge de télécharger et exécuter le malware.

La page suivante aborde ces deux termes :

Dropper & Payload : Explications

Autres liens autour des logiciels malveillants

Quelques liens du site autour des malwares :

REF.: