Autopsie d'un hacker en herbe qui vol des mots de passe ;-)

D'abord pour avoir les coordonnés de personnes,faut simplememnt avoir accès au darkweb pour avoir la liste des 500 millions de numéro de cell ou adresses de personnes de facebook !

Car il y a eut beaucoup de fuites,dont 3,2 Billion de Comb Accounts!

Ensuite tendre un piège(fausse page web de Facebook dans une communication un lien, avec Messenger) pour avoir accès aux mots de passe ! Du SMiShing (hameçonnage par SMS) Une méthode d'attaque par SMS ou SMS reçu sur un appareil mobile. Un attaquant utilise SMiShing pour amener un utilisateur à télécharger des logiciels malveillants ou en révélant des informations privées par le biais d'un lien frauduleux.

Sachant très bien que les backups de facebook dans les nuages,sont très fiables ,l'usagers n'a qu'a réinitialiser son mot de passe facebook ;-)

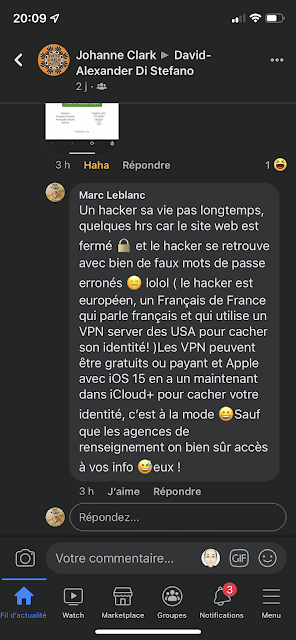

Il ne reste qu'a utiliser un VPN,pour changer son adresse IP !

Le hacker dans cette exemple ci-après,a utilisé un cell android pour se connecter,auusi simple que ça ,il y a pleins d'applications a utiliser sur un cell Android cracker ou jailbreaker ;-)

Et bien sûr hébergé sa fausse page web facebook (pour récolter les mots de passe)sur un site compromis ! Et 6 hrs plus tard le site est hors service: https://l1x.eu/scZ9q0OXVU

Il est hébergé sur https://help.short.io/en/ et passant par le serveur cloudflare n'en est aucunement responsable ,même s'il a eut beaucoup d'attaque DDOS : https://radar.qrator.net/as13335 ,tandis que facebook ne fait que resetter votre profil et personne ne poursuit le fautif,sinon que l1x.eu devient un site inoppérant : https://web.archive.org/web/*/https://l1x.eu/scZ9q0OXVU*

Les services de sécurité de Cloudflare ont un impact sur la capacité des tiers à identifier le fournisseur d'hébergement d'un site Web et l'adresse IP du serveur sur lequel il réside. Si la fourniture de ces services par Cloudflare rendait plus difficile pour un tiers de signaler des incidents d'infraction à l'hébergeur Web dans le cadre d'un effort visant à supprimer le contenu sous-jacent, il pourrait peut-être être tenu responsable d'une infraction par contribution. Mais ici, Cloudflare informe les plaignants de l'identité de l'hôte en réponse à la réception d'une plainte pour atteinte aux droits d'auteur, en plus de transmettre la plainte seule au fournisseur d'hébergement short.io dans le cas ci-dessus.

Lorsque vous êtes hacké,vous imagez communiquer avec vos amis,mais c'est l'inverse ,vous êtes en vase clos et hors service (pour être précis entre votre adresse IP et le serveur du hacker sur une site de Californie par l'entremise d'un VPN ,donc surement un serveur Français genre .fr ou .eu)!

Attention au format HTML avec des .xls ? On reçoit des mails avec une facture jointe au format PDF.

.xls?

Ces pauvres hackers ne se sont pas encore mis au format .xlsx ?

Car la fausse page facebook n'avait pas l'adresse internet facebook.com!!! Et l'usurpateur avait un appareil Android ;-)

Alors simplement changer de mot de passe:-) 20:09 liens transmis et 20:16 changement du mot de passe validé par Facebook ;-)

C'est frort probable une attaque script intersites ? Le script intersites (XSS) est un exploit dans lequel l'attaquant attache du code à un site Web légitime qui s'exécutera lorsque la victime chargera le site Web. Voir:https://pentest-tools.com/website-vulnerability-scanning/xss-scanner-online

Ce code malveillant peut être inséré de plusieurs manières. Le plus souvent, il est soit ajouté à la fin d'une URL, soit publié directement sur une page qui affiche le contenu généré par l'utilisateur. En termes plus techniques, le cross-site scripting est une attaque par injection de code côté client. Attaque de script intersites Qu'est-ce que le code côté client ?

Le code côté client est un code JavaScript qui s'exécute sur la machine d'un utilisateur. En termes de sites Web, le code côté client est généralement un code exécuté par le navigateur Web une fois que le navigateur a chargé une page Web. Cela contraste avec le code côté serveur, qui est exécuté sur le serveur Web de l'hôte Le code qui s'exécute côté client est très populaire dans le développement Web moderne et est utilisé sur la plupart des sites Web modernes. Étant donné que le code intersites est un élément essentiel du Web moderne, les scripts intersites sont devenus l'une des vulnérabilités de cybersécurité les plus fréquemment signalées, et les attaques de scripts intersites ont frappé des sites majeurs tels que YouTube, Facebook et Twitter.

Sur ce DNS du hacker: voir ici le rapport https://www.robtex.com/dns-lookup/l1x.eu

La fausse page web se rendait jusqu’au serveur AS13335,dans le cas présent!

Ici la preuve des communications Messenger entre le hacké et le serveur du hackeur!!!

Message 1(de gauche a droite) : A 20:18 le lien est envoyé vers plusieurs victimes ,mais déja a 11:22 le message circulait dans les listes de contact du hacké ,sans que lui ait cliqué.

Mais comme on a dit précédemment,le hacké communique en vase clos (donc il pense envoyer des messages a ses amis ,mais ce n'est pas le cas)et a l'image deux et surtout l'image 3 : le message ne se rend pas (message:ne pas cliqué etc...) il y a un point d'exclamation rouge qui mentionne que le message ne se rend pas !!!

Et finalement a l'image 4: un personne dit ne pas envoyer ce message de vidéo,et la personne lui demandait si c'était bien lui,,,....il a répondu attention c'est un spam(car son compte n'est pas hacké a ce moment la) !!!

Mais c'est surtout l'image 3 qui nous indique que le message Messenger ne peut être envoyé,donc compte compromis!!!

Lorsque le hacké aura réinitialisé son compte facebook,les messages redeviendront en temps réel et vous verrez certains messages disparaître,entre autres les messages du compte hacké qui seront disparus(seulement les message hacké,car votre historique redeviendra a la normale pour vos anciennes communications,grace aux sauvegardes de facebook) ;-)Car Si les serveurs de noms DNS sont inaccessibles ou ne répondent pas pour une autre raison, un SERVFAIL est renvoyé et le navigateur envoie une erreur à l'utilisateur.C'est ce que j'ai fait ,en quittant l'application pour allez sur facebook.com par navigateur LOL!

Ici la communication a été rétablie sur Messenger et facebook ;-)

Même un cell peut avoir recours a plusieurs logiciels pour changer son DNS server ,pour se protéger des hackers et pour ne pas être identifier avec une fausse adresse IP provenant d'un VPN payant ou gratuit:

Pour simplifier, le serveur DNS agit comme un annuaire que consulte un ordinateur au moment d'accéder à un autre ordinateur via un réseau. Autrement dit, le serveur DNS est ce service qui permet d'associer à site web (ou un ordinateur connecté ou un serveur) une adresse IP, comme un annuaire téléphonique permet d'associer un numéro de téléphone à un nom d'abonné.

Fin de l'histoire ,un jeux sans vainceur et sans vaincu ;-)

Puis FB hacké le 041021 ;-) ???

Selon Jean-Loup Delmas: Une autre affaire est en cours en parallèle, concernant une prétendue fuite des données de 1,5 milliard de profils Facebook. Ces dernières seraient en vente sur le darkweb, à la suite d’une cyberattaque effectuée peu de temps avant le bug de Facebook, mais qui n’aurait donc rien à voir avec lui, constituant une simple coïncidence. Néanmoins, il faut là aussi avancer avec prudence. Une telle récolte de données serait inédite, et consisterait en un véritable exploit. Rien ne dit que cette rumeur est crédible et que les données ont bel et bien été volées.Sinon,..........

Car la fausse page facebook n'avait pas l'adresse internet facebook.com!!!

C'est fort probable une attaque script intersites ? Le script intersites (XSS) est un exploit dans lequel l'attaquant attache du code à un site Web légitime qui s'exécutera lorsque la victime chargera le site Web. Ce code malveillant peut être inséré de plusieurs manières. Le plus souvent, il est soit ajouté à la fin d'une URL, soit publié directement sur une page qui affiche le contenu généré par l'utilisateur. En termes plus techniques, le cross-site scripting est une attaque par injection de code côté client. Attaque de script intersites Qu'est-ce que le code côté client ?

Le code côté client est un code JavaScript qui s'exécute sur la machine d'un utilisateur. En termes de sites Web, le code côté client est généralement un code exécuté par le navigateur Web une fois que le navigateur a chargé une page Web. Cela contraste avec le code côté serveur, qui est exécuté sur le serveur Web de l'hôte Le code qui s'exécute côté client est très populaire dans le développement Web moderne et est utilisé sur la plupart des sites Web modernes. Étant donné que le code intersites est un élément essentiel du Web moderne, les scripts intersites sont devenus l'une des vulnérabilités de cybersécurité les plus fréquemment signalées, et les attaques de scripts intersites ont frappé des sites majeurs tels que YouTube, Facebook et Twitter.

Le marché des VPN en vogue !!!

Et vous pourrez toujours retracer un Hacker avec un outil multitache (payant: 10$)comme NET-Toolbox ! ;-) Des hrs de plaisirs ;-)

REF.: T30

Aucun commentaire:

Publier un commentaire